MCUは、PUF技術を使用して秘密鍵のセキュリティギャップを埋めます

より多くのICベンダーが、物理的にクローン不可能な機能(PUF)と呼ばれるデータを保護するためのデバイスレベルのテクノロジーアプローチを模索し始めています。シリコンの製造プロセスは正確ですが、この技術は、製造される各回路にまだ小さな変動があるという事実を利用しています。 PUFはこれらの小さな違いを使用して、秘密鍵として使用できる一意のデジタル値を生成します。秘密鍵はデジタルセキュリティに不可欠です。

特にハッカーによる攻撃や情報への侵害やセキュリティ侵害から直面する大きなリスクを伴う、コネクテッドデバイスまたはモノのインターネット(IoT)デバイスの開発者にとって、セキュリティはますます大きな懸念事項の1つになっています。

IoTデバイスにセキュリティを追加する際の課題の1つは、最小消費電力の維持とデバイスの処理リソースの最適化に関するリソースの制約を考慮して、シリコンの領域やコストを追加せずにセキュリティを追加する方法です。

PUFを効果的に実装することで、従来のキーストレージの限界を克服することができます。PUF回路にはバッテリーやその他の恒久的な電源がありません。キーを物理的にプローブしようとすると、そのPUF回路の特性が大幅に変化し、異なる数値が生成されます。 PUFキーは、暗号化操作に必要な場合にのみ生成でき、後ですぐに消去できます。

PUFテクノロジは、部品表(BOM)の点で利点があり、改ざん防止SRAMの強力なセキュリティを備えています。 PUFテクノロジーだけではキーのセキュリティを確保するのに十分ではありませんが、組み込みデバイスの脆弱性を確実に最小限に抑えます。

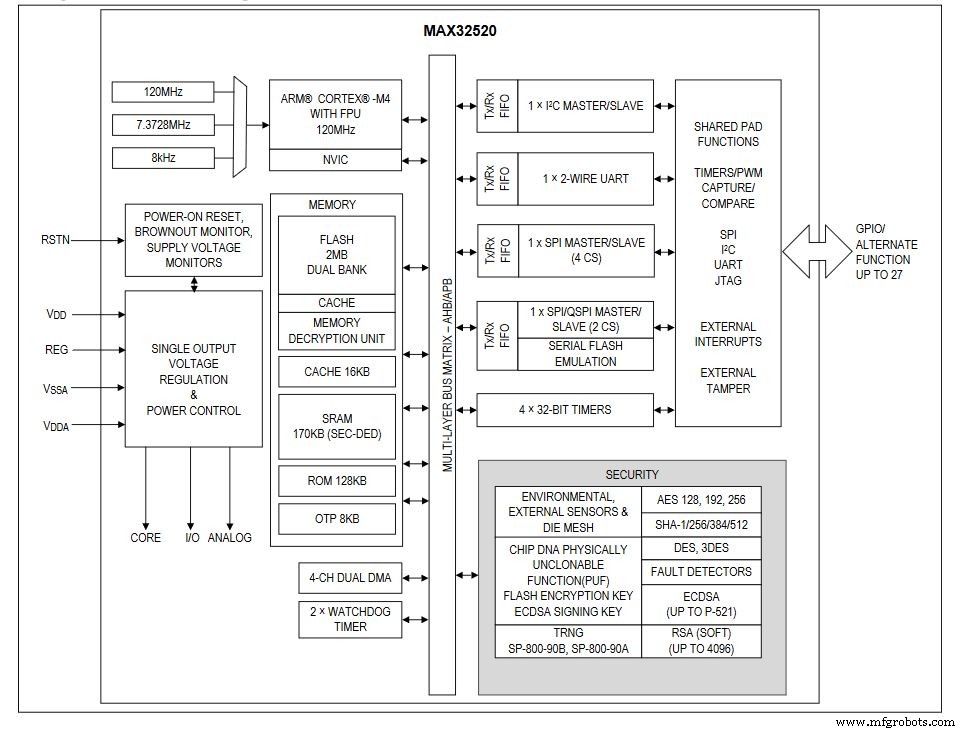

最近、マキシム・インテグレーテッドとシリコン・ラボから、PUFテクノロジーを使用した安全なデバイス向けの製品発表がありました。 Silicon Labsは、セキュリティソフトウェア機能とPUFハードウェアテクノロジを組み合わせたWireless Gecko Series 2プラットフォームで、IoTデバイス用のワイヤレスシステムオンチップ(SoC)に新しいハードウェアベースのセキュリティを追加しました。マキシム・インテグレーテッドは、MAX32520 ChipDNA Secure ARM Cortex-M4マイクロコントローラーを発表しました。これは、同様に複数レベルの保護のためにPUFを組み込んでいます。そのChipDNAで生成されたキーは、安全なICの不揮発性メモリに保存されているデータを暗号化/復号化するための対称シークレットなどのいくつかの機能に直接使用できます。

マキシムのスポークパーソンはEETimesに次のように語っています。「MAX32520はあらゆるアプリケーションに使用できます。組み込みの世界での発表で特にIoTアプリケーションを指摘しましたが、ICはIoTアプリケーションに限定されません。」このデバイスは、産業、ヘルスケア、コンピューティング、IoTなどのいくつかのアプリケーションに対応しています。

MaximのChipDNAマイクロコントローラーの簡略化されたブロック図(画像:Maxim Integrated)

MaximのChipDNAマイクロコントローラーの簡略化されたブロック図(画像:Maxim Integrated)

MAX32520は、シリアルフラッシュエミュレーション機能に基づいて任意のプロセッサにセキュアブートを実装でき、ダイシールドと物理的改ざん検出の2つの追加の物理層を提供します。チップは内部フラッシュ暗号化オプションを提供します。 IP保護とフラッシュデータ保護に使用されます。暗号の強力な機能により、デバイスの信頼性が高まります。強力なSHA512、ECDSA P521、RSA 4096をサポートします。MAX32520は、ChipDNA出力をキーコンテンツとして利用して、ユーザーファームウェアを含むすべてのデバイスに保存されたデータを暗号で保護します。ユーザーファームウェアの暗号化は、究極のソフトウェアIP保護を提供します。

ChipDNAは、ECDSA署名操作用の秘密鍵を生成することもできます。 MAX32520は、FIPS / NIST準拠のTRNG、環境および改ざん検出回路を提供して、システムレベルのセキュリティを促進します。 ChipDNAをプローブまたは観察しようとすると、基盤となる回路の特性が変更され、チップの暗号化機能で使用される一意の値が検出されなくなります。同様に、ChipDNA回路を動作させるために必要な工場調整のため、より徹底的なリバースエンジニアリングの試みはキャンセルされます。

Mike Dow、Silicon Labs

一方、SiliconLabsのIoTセキュリティのシニアプロダクトマネージャーであるMikeDowは、 EE Times に説明しました。 IoTデバイス用のワイヤレスSoCでPUFテクノロジーをどのように利用しているか。 「SiliconLabsのセキュアボールトおよびセキュアエレメントテクノロジーに組み込まれた物理的にクローン不可能な機能(PUF)には、SRAM PUFを使用します。つまり、電源を入れて単一の対称を導出するときに、SRAMビットのブロックに固有のランダム性を活用します。デバイスに固有のキー。市場で最も長い信頼性の実績を持つSRAMPUF技術を実装しました。お客様が現場に導入するデバイスは10年以上稼働していることが多いため、信頼性の長い歴史を持つPUFテクノロジーが必要でした。」

彼は、Silicon Labsの実装で、システム内の他のキーをラップ(暗号化)して内部または外部メモリに保存するために使用されるキー暗号化キー(KEK)を作成するためのPUFの使用を制限すると述べました。 「このKEKはラップされたキーへのアクセスにのみ使用されるため、使用時間は制限され、その結果、さまざまな種類の攻撃への露出が制限されます。さらに、KEKを再構築するプロセスは、パワーオンリセット(POR)イベントでのみ発生し、キーを生成するプロセスへのアクセスをさらに制限します。」

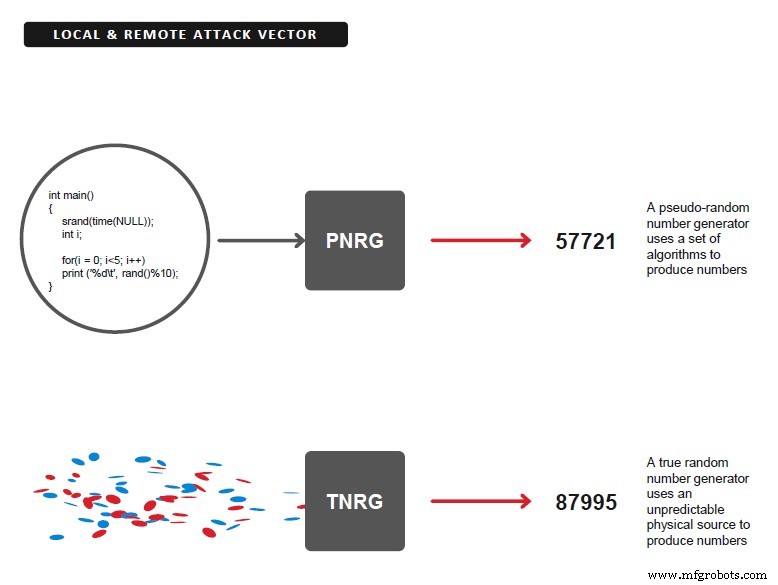

Silicon Labsの設計では、キー暗号化キー以外のすべてのキー生成は、NIST準拠の真のランダムジェネレーター(TRNG)によって実行されます。 (画像:Silicon Labs)

Silicon Labsの設計では、キー暗号化キー以外のすべてのキー生成は、NIST準拠の真のランダムジェネレーター(TRNG)によって実行されます。 (画像:Silicon Labs)

「この設計では、KEK以外のすべてのキー生成は、NIST準拠の真のランダムジェネレーター(TRNG)によって実行され、キーはAES暗号化でラップされます。 TRNGテクノロジーとAESテクノロジーはどちらも、セキュリティ業界で一般的で、よく理解され、テストされ、検証可能です。また、AES暗号化の強度を高めるために256ビットキーを使用しています。次に、AESアルゴリズムに差分電力解析(DPA)サイドチャネル保護を適用して、これらの攻撃に対してさらに強化します。ワンタイムプログラマブル(OTP)メモリに生成および保存されたECC秘密/公開IDキーのペアを含め、デバイスのすべてのキーマテリアルはこのようにラップされます。

ほぼ無制限の内部または外部メモリにキーマテリアルを安全に保存できることは、非対称キーの複数のペアを必要とする複雑なクラウドセキュリティスキームを実装する場合の大きな利点です。別の方法は、キーをプレーンテキストで保存することですが、このアプローチでは、非常に物理的に安全なメモリが必要であり、保護するのに複雑で費用がかかります。ダウは次のようにコメントしています。「チップを設計するときは、セキュアメモリの最適なサイズを選択する必要があります。それでも、どのサイズを選択しても、製品の寿命全体にわたって不十分であることがほぼ保証されています。」

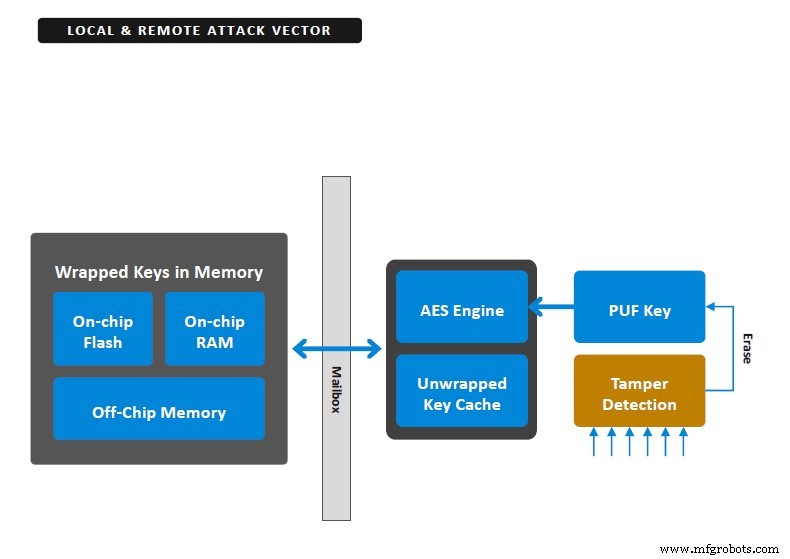

PUFは、秘密のランダムで一意のキーを作成します。 PUFキーは、起動時に生成され、フラッシュに保存されない、セキュアキーストレージ内のすべてのキーを暗号化します。 (画像:Silicon Labs)

PUFは、秘密のランダムで一意のキーを作成します。 PUFキーは、起動時に生成され、フラッシュに保存されない、セキュアキーストレージ内のすべてのキーを暗号化します。 (画像:Silicon Labs)

安全なボールトキー管理スキームのもう1つの利点は、AES暗号化を使用することで、アルゴリズムにフィードするための初期ベクトルを要求できることです。 「この初期ベクトルは、そのキーを使用してセキュリティ操作を実行するために必要な追加の128ビットパスワードを持っているようなものです。このパスワードは、人間またはチップ上で実行されている別のアプリケーションのいずれかが使用して、キーを使用するための2要素認証を提供することができます。」

「追加の保護レイヤーとして、改ざんが検出された場合にPUF再構築データを破棄できる高度な改ざん防止スキームをセキュアボールトテクノロジーに組み込んでいます。再構成データが破棄されると、保存されているキーマテリアルに再びアクセスすることはできなくなります。これにより、暗号化アルゴリズムを実行できなくなり、安全な起動さえできなくなるため、デバイスが効果的に「ブリック」されます。」

Silicon Labsは、市場で最も信頼性の高いPUFテクノロジーであると述べたものを選択し、その機能を、主要な材料をラップまたはアンラップするための単一のKEKのみを提供するように制限しました。そのキーは、別の2要素認証パスワードを要求することでさらに保護できます。ダウは次のように付け加えました。「さらに、複数の改ざん防止ソースを提供しており、PUFキーを破棄できるため、PUFキーによって保護されている他のすべてのキーを復号化することはできません。ハッカーがデバイスを再設計してKEKを回復するためにかなりの時間とリソースを費やしたとしても、ハッカーは1つのデバイスしか侵害していません。」

埋め込み

- サイバーとクラウド:マルチクラウドの台頭の中で重要なセキュリティの課題を克服する

- SRAMPUFの基本とIoTセキュリティのためにそれを展開する方法

- Cortex-M33ベースのMCUはIoTセキュリティを強化します

- セキュリティは依然としてIoTの重要な懸念事項です

- マイクロチップ:エンドツーエンドのLoRaセキュリティソリューションは、安全なキープロビジョニングを提供します

- ルネサス:Synergyプラットフォームは、高度なセキュリティを備えた低電力S5D3MCUグループを追加します

- サイプレス:PSoC 64セキュアMCUの新しいラインは、PSA認定のセキュリティを提供します

- クールなIoTのユースケース:ネットワーク化された自動車の新しいセキュリティメカニズム

- ネットワークセキュリティキーとは何ですか?それを見つける方法は?

- プライベートデータを保存するための8つの最も一般的な暗号化技術

- 2021年にデジタルソリューションを保護するための5つの主要なサイバーセキュリティの進歩