IoTセキュリティ迷路を通るパスを構築する

CEOでありIntrinsicIDの創設者であるPimTuylsに話を聞き、PUFセキュリティの世界、テクノロジーのスケールに伴うIoTセキュリティの課題、および量子コンピューティングを含む他の脅威の潜在的な影響に対処する方法について理解しました。

モノのインターネット(IoT)のセキュリティについて話し合うほとんどの幹部は、同様の点を強調しています。それは、強力な信頼の根源、適切な認証メカニズム、および回復力の必要性です。ただし、このセキュリティのさまざまな側面を有効にする方法はたくさんあります。物理的なクローン不可能な機能(PUF)ベースのセキュリティ知的財産に焦点を当てている1つの会社は、IntrinsicIDです。

CEOでありIntrinsicIDの創設者であるPimTuylsに話を聞き、PUFセキュリティの世界、テクノロジーの拡大に伴うIoTセキュリティの課題、量子コンピューティングを含む他の脅威の潜在的な影響に対処する方法について理解しました。

Pim Tuylsは、PhilipsResearchからのスピンアウトとして2008年に会社を共同設立しました。フィリップスで暗号化クラスターを管理する主任科学者として働いている間、彼はIntrinsicIDコアテクノロジーの基礎を形成する物理PUFに関する元の作業を開始しました。半導体とセキュリティに20年以上取り組んできた結果、Pimは、SRAMPUFと組み込みアプリケーションのセキュリティの分野での業績で広く認められています。

Pim Tuyls

彼は技術会議で定期的に講演し、セキュリティについて幅広く執筆しています。彼は、「セキュリティとノイズの多いデータ」という本を共同執筆しました。この本は、ノイズの多いデータに基づいてセキュリティの分野の新技術を調べ、生体認証、安全なキーストレージ、偽造防止の分野でのアプリケーションについて説明しています。ピムは博士号を取得しています。ルーベン大学で数理物理学を専攻し、50を超える特許を取得しています。

Tuyls氏によると、約30人の彼のチームは、さまざまな状況でPUFを実装した経験が豊富です。彼は私たちのインタビューで、Intrinsic IDのソリューションの主な差別化要因は、「安静時の重要な秘密はない」ことであると強調しました。

チップ会社には何が欠けていますか?

EE Times: セキュリティの実装に関して、半導体企業は何を見逃していると思いますか。また、接続されたデバイスのセキュリティを確保するために、半導体企業は何を考えるべきですか。

Pim Tuyls :セキュリティは多くの人々にとって多くのことを意味するようになりました。たとえば、半導体ベンダーのセキュリティとは、チップ上とデバイス間の転送中の両方で機密データを保護することです。これは、貴重なIPを保護することであり、盗まれたり、変更されたり、コピーされたりすると、システムが危険にさらされ、大きな責任が発生し、大きな損失が発生する可能性があります。しかし、それはエンドユーザーのプライバシーと機密性を保護することでもあります。

半導体企業がセキュリティを「持っていて良かった」と見なしていたのはそれほど昔のことではありません。多くの場合、セキュリティを追加することは、チップ上の領域を予約したり、ブートシーケンスに必要なサイクルを追加したりしたくないため、負担のように感じました。これは、2008年に開始したIntrinsicIDの初期によく見られました。

しかし、時代は大きく変わりました。自律的に接続されたIoTデバイスの数が増え続ける中、半導体ベンダーは、セキュリティが今や彼らにとって必須であるという正しい結論に達しました。今日では、以前は強力なハードウェアセキュリティに投資することを望まず、今ではそれなしではいられないと感じている多くのお客様が私たちに戻ってきています。ただし、IoT向けの膨大な量の半導体は非常に薄いマージンで動作する必要があるため、半導体のセキュリティソリューションがリソースとコストのオーバーヘッドを最小限に抑えることが最も重要です。

認証と信頼が重要です

EE Times: セキュリティの必要性に影響を与えるIoTの特定の側面はありますか? IoTデバイスを安全に接続するには正確に何が必要ですか?

Pim Tuyls :すべてのIoTセキュリティ問題に共通していることの1つは、それらが認証に関するものであるということです。どのデバイスが特定のデータへのアクセスを許可されていますか?ネットワークで許可されているデバイスはどれですか?特定のソフトウェアを実行したり、保護されたデータにアクセスしたりできるハードウェアはどれですか?これらの質問に答えられるようにするには、システム内のすべてのデバイスを認証する必要があります。したがって、適切な認証がなければ、セキュリティについて話し始めることすらできません。

したがって、IoTセキュリティの最大の課題の1つは、欺瞞の問題を克服することです。より正確には、ほとんどのセキュリティ関連のケースでは、欺瞞はなりすましによって引き起こされます。 IoT内では、これは悪意のあるデバイスが持つべきではない特権を取得しようとすることに関するものです。しかし、デバイスのIDを認証できれば、何が正当で何がそうでないかを知ることができ、欺瞞の可能性を大幅に減らすことができます。

したがって、IoTデバイスの信頼できるIDを確立することが不可欠です。これらのデバイスに搭載されている大量の半導体にとって、信頼の根を強力かつ低コストで実装することが特に重要です。明らかに、セキュリティの実装は十分に強力である必要があります。そうでなければ、それは意味がありません。ただし、IoTの膨大な量には、ソリューションの実装コストを低く抑えることも求められます。

SRAMPUFはスケーラビリティを保証します

EE Times: PUFベースのセキュリティについてもう少し説明していただけますか。特に、ソリューションがPUFセキュリティを提供している他のベンダーとどのように異なっているかを説明してください。顧客が役立つと思う特定の機能を特定できますか?

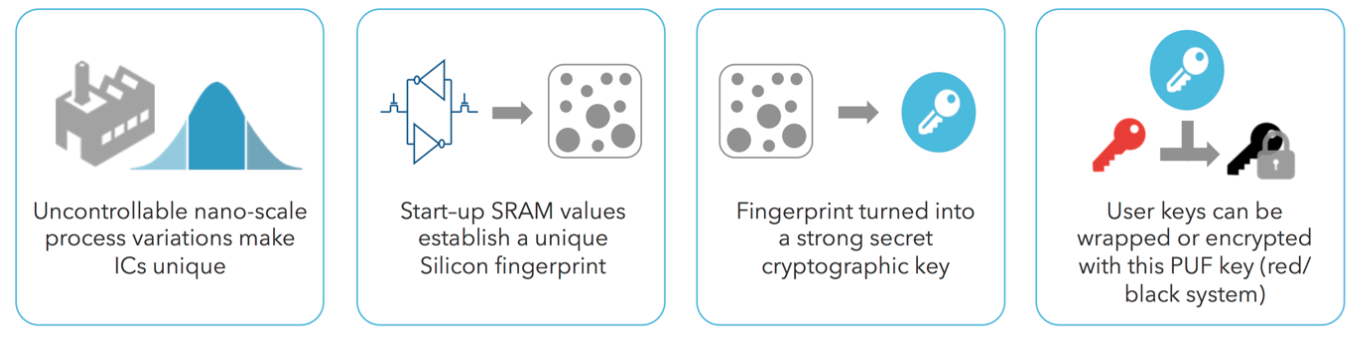

Pim Tuyls :半導体デバイスの認証に重要な、物理的なクローン不可能な機能(PUF)テクノロジーに基づくセキュリティソリューションを提供します。 PUFは、チップのシリコンの小さな変化を、その特定のチップに固有で、時間の経過とともに再現可能な0と1のデジタルパターンに変換します。このパターンは「シリコン指紋」です。指紋は、その特定のチップに固有の暗号化キーに変換され、そのIDを確立するためのルートキーとして使用されます。

ルートキーは、システムで必要なときにいつでもPUFから確実に再構築され、キーを任意の形式のメモリに保存する必要はありません。キーは実際のPUFによって保存されることはないため、攻撃者にとって不変で入手不可能であり、航空宇宙、防衛、銀行などのハイエンドのセキュリティ市場で使用できるレベルのセキュリティをPUFに提供します。 PUFが専用のセキュリティハードウェアを使用せずにこの高レベルのセキュリティを実現することを考えると、ソリューション全体の実装コストは低いままであり、IoTの大量市場にも理想的です。

PUFは、チップのシリコンの小さな変化を、その特定のチップに固有で、時間の経過とともに再現可能なデジタルパターンに変換します。このパターンは「シリコン指紋」です。指紋は、その特定のチップに固有の暗号化キーに変換され、そのIDを確立するためのルートキーとして使用されます。 (出典:固有ID)

ほとんどのPUF実装によって提供される高いセキュリティに加えて、シリコンフィンガープリントがSRAMメモリのランダムな起動動作から派生するIntrinsicIDによって展開されるSRAMPUFテクノロジは、時間の経過とともに非常に高い信頼性、高いエントロピーソース、および2億5000万を超えるチップが現場に配備された確かな実績。

場合によっては、SRAM PUFの信頼性が、フラッシュメモリなどのキーの不揮発性ストレージの信頼性を上回っていることがわかりました。その上、SRAMは、あらゆるテクノロジーノードおよびあらゆるプロセスで利用可能な標準の半導体コンポーネントです。これにより、さまざまなノードやプロセスでのSRAM PUFのスケーラビリティが保証され、これはよく知られている半導体コンポーネントであるため、テストと評価が容易になります。 SRAMPUFも完全にデジタル化されています。 SRAM PUFを追加するために、追加のマスクセット、アナログコンポーネント(チャージポンプなど)、または特別なプログラミングは必要ありません。

他のベンダーとどう違うのですか?私たちは、ハードウェアIP、ソフトウェア、さらにはFPGAのファームウェアとしてPUFテクノロジーの実装を提供している世界で唯一のセキュリティ会社であると信じています。これは、半導体メーカーが自社のチップのハードウェアにPUF IPを追加するだけでなく、顧客もハードウェアにPUFIPを持たないチップに当社のテクノロジーを追加することを決定できることを意味します。 BKと呼ばれる当社のPUFテクノロジーのソフトウェア実装は、事実上すべてのタイプのマイクロコントローラー(MCU)またはシステムオンチップ(SoC)で実行されます。また、FPGAユーザーは、当社の製品Apolloを使用して、FPGAのプログラマブルファブリックにいわゆるButterflyPUFを展開できます。

当社のテクノロジーは、多くのお客様の現場で長年にわたって信頼できることが証明されており、多くの異なるテクノロジーノードに簡単に統合できます。さらに、当社のPUFテクノロジーは、チップのシリコンに由来する非常に高いエントロピーを提供します。

ノードの縮小はセキュリティにどのように影響しますか?

EE Times: トランジスタのサイズを5nm未満に縮小すると、セキュリティにどのような影響がありますか?

Pim Tuyls :小さなテクノロジーノードにスケーラブルであるセキュリティソリューションの影響と重要性は、見過ごされがちです。特にハードウェアベースのセキュリティの場合、テクノロジーノードの減少に伴って実装が拡張されることは簡単ではありません。たとえば、28nm未満では、標準コンポーネントと同じ方法で同じ速度で不揮発性メモリ(NVM)をスケーリングするという深刻な課題がありました。フラッシュメモリは、メモリ、ひいてはチップのコストに多くの追加のマスクステップを必要とするため、高度なノードではフラッシュメモリの開発が困難で高価になっています。これは、多くのセキュリティソリューションで問題を引き起こします。これらのソリューションは通常、何らかの形式のNVMを使用して秘密鍵を保存するためです。

ただし、チップメーカーが異なるノードで同じテクノロジを使用できるようにするには、スケーリングが必要です。これにより、継続性が保証され、ソフトウェアの開発と保守の負担が軽減されます。したがって、SRAM PUFソリューションが高度なノード(5nmでも)に導入されているという事実は、このテクノロジーにより、チップメーカーがセキュリティアーキテクチャを含む設計を将来的に高度なノードに拡張できることを示しています。

SRAM PUFはクォンタムをどのように処理しますか?

EE Times: 量子コンピューティングのような進歩は、将来のセキュリティの実装方法に影響を与えることは明らかです。 SRAM PUFはこの進歩にどのように対処しますか?それでも効果的ですか?

ピムチュイルズ :私たちは、量子に関連するものについて、私たちの業界で多くの混乱があることがわかります。真実は、量子コンピューターの実際の利用可能性はまだ数年先にあるということです。ただし、これは準備を待つ必要があるという意味ではありません。 PUFテクノロジーの展望を見ると、量子コンピューティングが登場すると、私たち自身が使用している暗号化アルゴリズムと他の暗号化アルゴリズムが壊れていることがわかります。これらは、最新の暗号化ソリューションで破られるのと同じアルゴリズムです。非対称暗号暗号です。

また、対称サイファーのキーの長さを長くする必要があります。これらの問題はPUFテクノロジーベンダーに固有のものではなく、これはすべてのセキュリティベンダーに当てはまります。そのため、米国商務省の米国国立標準技術研究所(NIST)は、現在の非対称暗号を置き換えるために将来実装する必要のあるアルゴリズムであるポスト量子暗号の標準化にすでに取り組んでいます。

ただし、PUFテクノロジ自体を具体的に見ると、心配する必要はありません。現在、PUFからキーを導出するために使用されるファジーエクストラクターやその他のアルゴリズムが量子コンピューターによって破壊されるという兆候はありません。導出されたキーの長さを単純に拡張することに加えて、量子コンピューティングが利用可能である場合、PUFに関連するすべてのアルゴリズムは中断されないままになります。 PUFは「量子プルーフ」であると言えますが、実際には、量子コンピューターが行うことと、PUF実装から暗号化キーを導出するために必要なアルゴリズムとの間にリンクはありません。 PUF用ではなく、PUF用でもありません。

IoTセキュリティ標準は役立ちますか?

EE Times: IoTとサイバーセキュリティに対応するために、標準、認証、規制が世界中に導入されています。これらの規格/認証は業界でどのような役割を果たしていますか?それらは有用ですか、それとも障害ですか?

Pim Tuyls :セキュリティ標準は非常に重要ですが、十分に使用されていません。特にIoTでは、ハードウェアとソフトウェアが非常に細分化されているため、標準が軽減するのに役立つ重大なリスクがあります。すべてのデバイスが異なるルールで再生される場合、どうすればネットワークを保護できますか?最も基本的なセキュリティメカニズムさえ備えていないデバイスがネットワークに含まれている限り、ネットワーク全体が危険にさらされたままになります。セキュリティシステムは、最も弱いリンクと同じくらい強力です。

ArmのPSAイニシアチブや、私たちがメンバーであるioXtアライアンスなど、IoTセキュリティの標準を導入することを決定した業界イニシアチブがいくつか見られます。このようなイニシアチブは、大手業界のプレーヤーがIoTセキュリティについて何かを起こす必要があることに同意していることを示していますが、業界の認識だけでは十分ではありません。セキュリティの標準化は、実際に効果を発揮するために政府レベルで開始する必要があります。すべてのデバイスメーカーにセキュリティを気にかける唯一の現実的な方法は、責任や罰金のリスクを冒して、特定の基準を遵守することを義務付けることです。

バイデン大統領が最近署名した大統領令は、正しい方向への第一歩です。しかし、それだけでは十分ではありません。さらに多くの国がこの例に従う必要がありますが、米国自体も、主にソフトウェアのセキュリティに焦点を当てているこのEOで説明されているものよりも先に進む必要があります。強力なセキュリティソリューションは、信頼できるハードウェアから始まります。「ハードウェアに根ざしたサイバーセキュリティほど安全なものはありません。」そのため、EOを拡張して、ハードウェアとそのサプライチェーンのセキュリティを含める必要があると考えています。

PUFコミュニティの育成

EE Times: セキュリティは動的であり、決して静止することはありません。近い将来、最も興奮していることは何ですか。また、デバイスメーカーは、優れたセキュリティを維持するために、どのようにしてゲームの先を行くことができますか?この点でIntrinsicIDが行っていることはありますか?また、近い将来、あなたから何が生まれますか?

Pim Tuyls :現在の最優先事項は、製品ポートフォリオの拡大と、提供する既存製品の品質の継続的な改善です。今年後半には、いくつかの新しいソフトウェア製品が登場する予定です。

また、PUFエコシステムのさまざまなプレーヤーをまとめようとするイニシアチブもあります。これは、PUFテクノロジーに関心のある人なら誰でも無料でアクセスできるPUFCafeというオンラインコミュニティを通じて行います。このサイトは、PUFテクノロジーに関する世界的なニュースとドキュメントを共有し、毎月「PUFカフェエピソード」を開催しています。このエピソードでは、さまざまな組織の講演者がPUFテクノロジーとセキュリティのさまざまな側面に取り組んでいます。最近のエピソードは、クォンタムとクリプトの関係についてでした。このコミュニティは、セキュリティの問題やPUFテクノロジーに取り組んでいる産業界や学界の人々を魅了しています。

>>この記事は、もともと姉妹サイトEEで公開されました。タイムズ。

モノのインターネットテクノロジー