IoTセキュリティ–IoTサイバー攻撃の構造

編集者注:モノのインターネットの保護は、各IoTアプリケーション内のデータストリームとソフトウェアの整合性だけでなく、それらのアプリケーションに関連付けられたエンタープライズリソースの整合性にとっても重要です。 IoTセキュリティは複雑な問題であり、考えられる脅威とそれに対応する緩和方法を理解するための体系的なアプローチが必要です。

編集者注:モノのインターネットの保護は、各IoTアプリケーション内のデータストリームとソフトウェアの整合性だけでなく、それらのアプリケーションに関連付けられたエンタープライズリソースの整合性にとっても重要です。 IoTセキュリティは複雑な問題であり、考えられる脅威とそれに対応する緩和方法を理解するための体系的なアプローチが必要です。

Internet of Things for Architects、PerryLeaによるもの。

第12章IoTセキュリティ

ペリー・リー著

IoTサイバー攻撃の構造

サイバーセキュリティの分野は、この章の範囲を超えた広範で大規模なトピックです。ただし、IoTベースの攻撃とエクスプロイトの3つのタイプを理解することは有用です。 IoTのトポロジは、ハードウェア、ネットワーク、プロトコル、信号、クラウドコンポーネント、フレームワーク、オペレーティングシステム、およびそれらの間のすべてで構成されているため、一般的な攻撃の3つの形式について詳しく説明します。

-

ミライ :遠隔地にある安全でないIoTデバイスから発生した歴史上最も有害なサービス拒否攻撃。

-

Stuxnet :イランの核開発計画への実質的かつ不可逆的な損害を制御する産業用SCADAIoTデバイスを標的とする国民国家のサイバー兵器。

-

連鎖反応 :電球だけを使用してPANエリアネットワークを活用するための調査方法。インターネットは必要ありません。

アーキテクトは、これらの脅威の動作を理解することで、予防的なテクノロジーとプロセスを導き出し、同様のイベントを確実に軽減できます。

ミライ

Miraiは、2016年8月にLinux IoTデバイスに感染したマルウェアの名前です。攻撃は、大規模なDDOSストームを生成するボットネットの形で発生しました。注目を集めたターゲットには、人気のあるインターネットセキュリティブログであるKrebs on Security、インターネットで非常に人気があり広く使用されているDNSプロバイダーであるDyn、リベリアの大手通信事業者であるLonestarcellが含まれていました。小規模なターゲットには、イタリアの政治サイト、 Minecraft ブラジルのサーバー、およびロシアのオークションサイト。 Dyn上のDDOSは、Sony Playstationサーバー、Amazon、GitHub、Netflix、PayPal、Reddit、Twitterなどのサービスを使用する他の非常に大規模なプロバイダーに二次的な影響を及ぼしました。ボットネット集団の一部として、合計60万台のIoTデバイスが感染しました。

Miraiのソースコードはhackforums.net(ハッカーのブログサイト)で公開されました。ソースから、トレースとログを通じて、研究者はMirai攻撃がどのように機能し、展開されたかを明らかにしました:

-

被害者をスキャンする :TCP SYNパケットを使用して高速非同期スキャンを実行し、ランダムなIPV4アドレスをプローブします。特にSSH / Telnet TCPポート23とポート2323を探しました。スキャンとポートが正常に接続された場合、フェーズ2に入りました。 Miraiには、回避するためにハードコードされたアドレスのブラックリストが含まれていました。ブラックリストは340万のIPアドレスで構成され、米国郵政公社、ヒューレットパッカード、Ge、および国防総省に属するIPアドレスが含まれていました。みらいちゃんは毎秒約250バイトでスキャンできました。ボットネットに関する限り、これは比較的低いです。 SQL Slammerのような攻撃は、1.5 Mbpsでスキャンを生成しました。主な理由は、IoTデバイスは通常、デスクトップデバイスやモバイルデバイスよりも処理能力がはるかに制限されているためです。

-

ブルートフォースTelnet: この時点で、Miraiは、62ペアの辞書攻撃を使用して、10個のユーザー名とパスワードのペアをランダムに送信することにより、被害者との機能的なTelnetセッションを確立しようとしました。ログインが成功した場合、Miraiはホストを中央のC2サーバーに記録しました。その後のMiraiの亜種は、ボットを進化させてRCEエクスプロイトを実行しました。

-

感染: 次に、ローダープログラムがサーバーから潜在的な被害者に送信されました。オペレーティングシステムを特定し、デバイス固有のマルウェアをインストールする責任がありました。次に、ポート22または23を使用して他の競合するプロセスを検索し、それらを強制終了しました(デバイスにすでに存在している可能性のある他のマルウェアとともに)。その後、ローダーバイナリが削除され、プロセス名が難読化されてその存在が隠されました。マルウェアは永続ストレージに存在せず、再起動後も存続しませんでした。ボットは、攻撃コマンドを受信するまで休止状態のままになりました。

対象となったデバイスは、IPカメラ、DVR、コンシューマールーター、VOIP電話、プリンター、セットトップボックスで構成されるIoTデバイスでした。これらは、ハッキングされているIoTデバイスに固有の32ビットARM、32ビットMIPS、および32ビットX86マルウェアバイナリで構成されていました。

最初のスキャンは、2016年8月1日に米国のWebホスティングサイトから行われました。辞書で開いているポートとパスワードを持つホストが見つかるまで、スキャンには120分かかりました。さらに1分後、834個の他のデバイスが感染しました。 20時間以内に、64,500台のデバイスが感染しました。みらいちゃんは75分で2倍になります。ボットネットに変わった感染デバイスのほとんどは、ブラジル(15.0%)、コロンビア(14.0%)、ベトナム(12.5%)にありましたが、DDOS攻撃の標的は他の地域にありました。

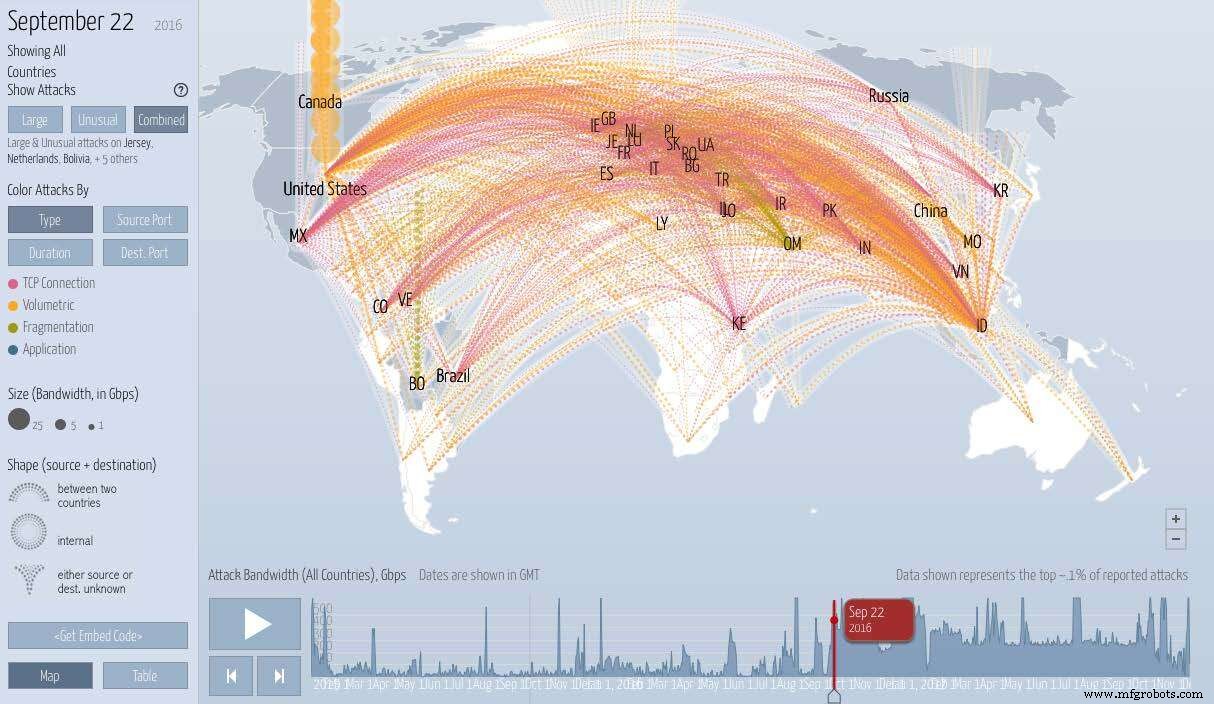

被害はDDOS攻撃に限定されていました。 DDOS攻撃は、SYNフラッド、GRE IPネットワークフラッド、STOMPフラッド、およびDNSフラッドの形で発生しました。 5か月の間に、15,194の個別の攻撃コマンドがC2サーバーによって発行され、5,042のインターネットサイトを攻撃しました。 2016年9月21日、MiraiボットネットはKrebs on Securityブログサイトへの大規模なDDOS攻撃を解き放ち、623Gbpsのトラフィックを生成しました。これは、史上最悪のDDOS攻撃の1つでした。以下は、www.digitalattackmap.comを使用したMirai攻撃中にキャプチャされたリアルタイムのスクリーンショットです。NETSCOUTArborとGoogleJigsawのコラボレーションです。

クリックして大きな画像を表示

Krebs onSecurityのWebサイトに対するMiraiDDOS攻撃の様子。 www.digitalattackmap.comの礼儀

Stuxnet

Stuxnetは、他国の資産に恒久的な損害を与えるためにリリースされた最初の既知の文書化されたサイバー兵器でした。この場合、SCADAベースのSiemens Programmable Logic Controllers に損害を与えるためにリリースされたワームでした。 ( PLC )そしてルートキットを使用して、PLCの直接制御下でモーターの回転速度を変更しました。設計者は、807Hzおよび1210Hzで回転するSiemensS7-300 PLCに接続されたスレーブ可変周波数ドライブの回転スピン速度を持つデバイスのみをウイルスが標的にするように努力しました。これらは通常、ウランのポンプおよびガス遠心分離機に使用されるためです。濃縮。

この記事の2ページに続く>>

モノのインターネットテクノロジー