産業用IoTへのセキュリティの設計

私たちは皆、モノのインターネット(IoT)と産業用モノのインターネット(IIoT)について聞いたことがあります。 IoTは一般的に消費者向けに使用され、IIoTは産業用に使用されます。

しかし、インダストリアルインターネットコンソーシアム(IIC)のような専門家グループは実際にIIoTをどのように定義していますか?

このグループは、IIoTを、産業用制御システム(ICS)を含むオペレーショナルテクノロジー(OT)環境を、エンタープライズシステム、ビジネスプロセス、および分析と接続および統合するシステムと見なしています。

これらのIIoTシステムは、他のシステムや人と広範囲に接続されているため、ICSやOTとは異なります。また、ITシステムとは異なり、物理的な世界と相互作用するセンサーとアクチュエーターを使用します。物理的な世界では、制御されていない変更が危険な状態につながる可能性があります。

IIoTの利点は、閉ループシステムの一部として、センサーまたは接続されたデバイスがデータを収集および分析し、データが明らかにしたことに基づいて何かを実行できることです。ただし、接続性が非常に高いため、システムを停止したい人による攻撃、さらにはサイバー攻撃のリスクも高まります。

多くのプロジェクトの1つ サイバーインシデントを削減するためのエネルギー省(DoE)プログラムの下で、電力システムエッジのセキュリティ強化を検討しているIntelが推進しています。

グリッドエッジデバイスは相互に直接およびクラウドを介して通信するため、この研究では、相互運用性を強調し、リアルタイムの状況認識を提供するためのセキュリティ強化を開発しています。

まず、これは、ブラウンフィールドまたはレガシーの電力システムデバイス用の安全なゲートウェイの形で実行する必要があります。次に、グリーンフィールドまたは現在のデバイスの一部として設計された内部フィールドプログラマブルゲートアレイ(FPGA)アップグレードとして実行する必要があります。

目標は、重要なエネルギー供給機能の正常な機能を妨げない方法でサイバー攻撃の表面を減らすことです。

IntelのIoTセキュリティソリューションのチーフアーキテクトであり、IICのセキュリティワーキンググループの共同議長であるSven Schreckerは、IIoTシステムのデバイスを設計および展開する際にセキュリティだけを考慮する必要はないが、開発者はより広く考えるべきだと述べました。 5つの全体的な重要な要素:

-

安全性

-

信頼性

-

セキュリティ

-

プライバシー

-

復元力

設計エンジニアは、セキュリティ要素をチップ、ソフトウェア、またはプラットフォームに実装する必要があるかもしれませんが、自分の仕事が会社の全体像のセキュリティポリシーにどのように適合するかを必ずしも認識していない場合があります。 「セキュリティポリシーは、ITチームとOTチームの両方が共同で作成する必要があります。これにより、どのデバイスが何と通信できるかを誰もが知ることができます」とSchrecker氏は述べています。

信頼の鎖を構築する

共通のテーマは、セキュリティポリシーと信頼の連鎖を最初から確立し、それがデバイスの設計、開発、製造、およびライフサイクル全体を通じて維持されるようにすることです。信頼は、デバイス、ネットワーク、およびサプライチェーン全体に組み込まれている必要があります。

IoT SecurityFoundationの取締役でSecureThingzのCEO兼創設者であるHaydnPoveyは、セキュリティは4つのレベルで対処する必要があると述べています。

-

CxOレベル

-

セキュリティアーキテクト

-

開発エンジニア

-

オペレーションマネージャー

開発エンジニアまたは設計エンジニアは、会社のセキュリティポリシーを採用する必要があります。また、製品が自社のものであることを識別および検証する方法や、ソフトウェアとハードウェアの更新を安全に提供し、これをチップまたはソフトウェアに実装する方法などの要素を定義する場合もあります。

チェーンの4番目の部分は、OEMがIIoTネットワーク用の製品の製造またはそれらの製品の展開に関与する場所です。ここで、生産または運用管理者は、すべての電子コンポーネントが独自のIDを持ち、サプライチェーンのすべてのポイントで安全に認証できることを確認する必要があります。

ハードウェアとソフトウェアに対する信頼の鎖の欠如について議論する中で、MITRECorporationのシニアプリンシパルエンジニアでIICの運営委員会メンバーであるRobertMartinは、「接続された産業システムには非常に多くの異なる技術スタックがあります」と述べました。

実際、彼は次のように警告しています。「マイクロプロセッサの小さな変更は、その上で実行されているソフトウェアに意図しない影響を与える可能性があります。ソフトウェアを再コンパイルして別のOSで実行すると、動作は異なりますが、変更に起因するソフトウェアの障害については誰も責任を負いません。」

彼はさらに、「これを建築業と比較してください。そこでは、安全性に影響を与える変更を行うと罰せられます。規制、認証があります。しかし、ソフトウェアベースのテクノロジーには同じ体制がありません。」

IIoTセキュリティの設計上の考慮事項

では、IIoTのセキュリティの設計からどこから始めればよいのでしょうか。また、どのような設計上の考慮事項を検討する必要がありますか。

IICのIoTセキュリティフレームワークなど、さまざまな業界ガイドラインが存在します 製造プロファイルと一緒に プラントまたは米国国立標準技術研究所のサイバーセキュリティフレームワークにフレームワークを実装するための詳細を提供する 。

設計エンジニアの主なタスクは、セキュリティポリシーまたはセキュリティフレームワークを、IIoTエンドポイントのすべてまたは一部を形成するデバイスの設計およびライフサイクル管理に変換する方法を決定することです。

考慮事項は、一意のIDを持つデバイスを有効にすることから、デバイスを保護し、攻撃を識別し、デバイスから回復し、修復し、デバイスにパッチを適用できるようにすることまで多岐にわたります。

「このプロセスは、他のシステムを保護することと何ら変わりはありません」と、ArmのIoTデバイスソリューション担当バイスプレジデントであるChetBablalk氏は述べています。 「セキュリティについてゼロから考える必要があります。」

彼は、「最初の部分は分析です。脅威のベクトルは何で、何を保護しようとしていますか?」と説明しました。

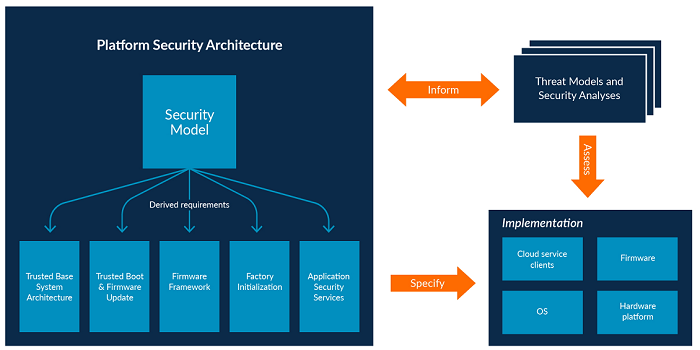

Armは昨年、IoTデバイスの開発者をサポートするために独自のプラットフォームセキュリティアーキテクチャ(PSA)を導入しました。 Bablaは、PSAは業界にセキュリティについて考えるよう促そうとしているため、デバイスに依存しないと述べています。

分析、アーキテクト、実装

PSAフレームワークは、分析、アーキテクト、実装の3つの段階で構成されています。 「分析は私たちが強調しようとしていることの核心部分です」とバブラは言いました。

これは、たとえば、脅威モデル分析を実施することを意味し、Armは、資産トラッカー、水道メーター、およびネットワークカメラの一般的なユースケースに関する3つの分析ドキュメントを導入しました。この分析は不可欠であり、他の人からも反響があります。

MITER Corp.のMartinは、「ハードウェアの潜在的な弱点について話し始め、攻撃パターンをエミュレートしてテストケースを作成できるようにする必要があります」とコメントしています。

設計エンジニアは、不変のデバイスまたは変更できないIDを持つシステムで構成されるシステムを実装するという観点から、チップからクラウドまでのエコシステム全体について考える必要があります。信頼できるブートを有効にする。また、無線(OTA)の更新と認証を安全に実行できるようにします。 「それなら、シリコン、アクセスポイント、クラウドの緩和について考えることができます」とBabla氏は述べています。

ArmのPSAフレームワークは、設計者が最初に脅威を検討し、次に設計と実装を検討することを推奨します。 (出典:アーム)

モノのインターネットテクノロジー