セキュリティICによるIoT組み込み設計の保護

この記事では、IoT向けに設計する際に注意すべきいくつかの主要なセキュリティの脅威、重要なセキュリティ機能、およびこれらの設計の保護がどのようになっているのかについて説明します。セキュリティICの進歩により簡単になります。

あなたは、次世代のスマートで接続されたデバイスの開発に懸命に取り組んでいます。いくつかの新機能を追加しながら、前任者の機能を改善します。次に、ハッキングされたIoTデバイスに関する最新の見出しをキャッチします。デザインを保護するには遅すぎますか?

セキュリティで設計するのに遅すぎることはありません。また、これまで以上に重要になっています。 IoTは、私たちの生活、仕事、遊びの方法に大きな利便性をもたらします。しかし、保護されないままにしておくと、スマートデバイスはより大規模なネットワークや機密データへのエントリポイントを提供できます。

コピーキャットから顧客への危害へ

一部のIoT設計違反は、他の違反よりも注目を集めています。偽造とクローン作成は一般的な脅威であり、OEMの収益が失われ、多くの場合、顧客に影響を与える品質の低下につながります。本物の、または本物の部品を使用すると、部品が意図したとおりに機能することが保証され、ウイルスが環境に侵入しないようにするのにも役立ちます。たとえば、自動化された工場やユーティリティプラントでは、改ざんされた機器が誤動作を引き起こし、コストのかかるダウンタイム、損傷、さらには顧客への危害につながる可能性があります。

次に、生命に害を及ぼす可能性のある攻撃があります。たとえば、WiFi対応のペースメーカーについて考えてみます。昨年、米国国土安全保障省は、ハッカーが埋め込まれた心臓除細動器のブランドに簡単にアクセスできる可能性があるという警告を発しました。部門によると、問題の製品に短距離でアクセスできる攻撃者は、製品の無線がオンになっているときに、テレメトリ通信内のデータを注入、再生、変更、および/または傍受する可能性があります。

医療機器のもう1つの懸念は、製品の改修です。米国食品医薬品局によって許可されていますが、医療機器の改修は問題を引き起こす可能性があります。最大の脅威は、使用が制限された周辺機器です。改修プロセスにより周辺機器が新品のように復元される可能性がありますが、使用が制限されている特性が無効になる可能性もあります。

高度な暗号化機能を備えたセキュリティICは、発電所や同様のアプリケーションのIoTセンサーノードをセキュリティの脅威から保護できます。

図1。 高度な暗号化機能を備えたセキュリティICは、発電所や同様のアプリケーションのIoTセンサーノードをセキュリティの脅威から保護できます。

専門家でなくても暗号化

IoT設計を脅威から保護するには、次のものが必要です。

- エンドポイントの安全な通信と信頼性

- 機密データを保護および暗号化するための強力なキー管理

- ファームウェアを検証し、マルウェア攻撃から防御するための安全な起動

- さまざまな工場ベースのオプションを安全に有効または無効にできる機能制御

セキュリティICは、既存および新規の組み込み設計に高度なレベルの保護を提供し続けます。また、これらのデバイスを使用して設計することの利点の1つは、暗号化の専門家でなくても、堅牢な暗号化機能を利用できることです。ソフトウェアベースのアプローチでは、ハッカーが悪用できる脆弱性を導入する一方で、はるかに多くの開発努力が必要になります。 IoT設計を安全に保つために必要となるセキュリティICの主要な機能を詳しく見てみましょう。

物理的にクローン不可能な機能(PUF)テクノロジー

侵襲的およびリバースエンジニアリング攻撃に対する強力な保護が必要な場合は、PUFテクノロジーが役立ちます。 PUF回路は、基本的なMOSFETデバイスの自然に発生するランダムなアナログ特性に依存して暗号化キーを生成します。キーは必要な場合にのみ生成され、チップのどこにも保存されないため、攻撃者は何も盗むことができません。攻撃者がPUFの動作を調査または監視しようとすると、このアクティビティによって基礎となる回路の特性が変更され、攻撃者が秘密鍵を発見できなくなります。2

PUFは一意の指紋のようなものであり、セキュリティICで使用される秘密鍵と秘密鍵の実装に非常に役立ちます。たとえば、PUFから派生した秘密鍵は、セキュリティICのEEPROMメモリに保存されているすべての情報を暗号化するために使用されます。 EEPROMの内容を取得するセキュリティ攻撃は、内容が暗号化されており、復号化に必要なPUFキーを抽出できないため、確実に阻止されます。

非対称および対称アルゴリズム

暗号化アルゴリズムは、認証、承認、暗号化などの暗号化機能をロックまたはロック解除します。アルゴリズムには、対称と非対称の2種類があります。対称アルゴリズムには、送信者と受信者の間で秘密の鍵が含まれます。それらの共有キーは安全に保存され、他の人と共有されることはありません。

送信者と受信者は、この共有キーを使用してデータを認証します。これにより、情報ソースが信頼できることが保証されます。非対称アルゴリズムは、プライベートに保存された1つのキーと、パブリックに保存された2番目のキーを使用します。秘密鍵で署名されたデータは、関連付けられた公開鍵によってのみ検証できます。

Advanced Encryption Standard(AES)

AESアルゴリズムは、バルク暗号化に理想的な固定幅の対称アルゴリズムです。入力キーの値に基づいて入力データを可逆的にスクランブルおよび置換し、暗号文(暗号化またはエンコードされた情報)を生成します。入力メッセージは、128ビットブロックの「n」個に収まるように最初に埋め込まれます。各128ビットブロックは、暗号化キーとともに暗号化アルゴリズムに供給されます。

次に、アルゴリズムは、暗号化キーのビット数に基づいて、入力ブロックビットを不明瞭にする特定のラウンドを実行します。隠蔽はデータビットのシャッフルで構成され、データの一部がルックアップテーブルの値に置き換えられ、入力暗号化から生成された一連のラウンドキーのビット値に基づいてビットを0から1に反転するXOR演算が実行されます。鍵。元の入力ブロックデータのスクランブルを解除するために、AES復号化機能は、同じ暗号化キーを使用して暗号化機能の操作の逆を実行します。

デジタル署名

暗号化の標準要素であるデジタル署名は、メッセージが既知の送信者によって作成され、転送中に変更されていないことを信頼する理由を受信者に提供します。言い換えると、データに署名する機能は、デバイスとデータが本物であることを確認します。デジタル署名の生成には、対称アルゴリズムと非対称アルゴリズムの両方が使用されます。

セキュアブートのためのSHAとECDSAの利用

セキュアハッシュアルゴリズム(SHA-2やSHA-3など)は、可変サイズのデータを取得し、それを固定サイズのビット文字列出力に凝縮するハッシュを利用します。たとえば、SHA-256の場合、ハッシュ出力は256ビット長です。楕円曲線デジタル署名アルゴリズム(ECDSA)は、秘密鍵に基づいて入力メッセージのデジタル署名を生成することにより、信頼できる通信を可能にします。公開鍵は数学的に秘密鍵に関連しており、コミュニケーターの信頼性を検証するために他の人によって提供および使用されます。

SHA-256とECDSAは一緒になって、次のようにホストプロセッサの安全な起動を可能にする機能を提供します。 OEM開発環境内では、SHA-256ハッシュは、最終的にマイクロコントローラーによって実行されるファームウェアファイルに対して計算されます。次に、このハッシュ値は、開発環境の範囲内に存在し、保護されている秘密鍵を使用してECDSA署名されます。

ファームウェアとECDSA署名は、フラッシュメモリなどのエンドアプリケーションに保存されます。また、最終アプリケーションでは、マイクロコントローラーはECDSA公開鍵を保存して、ファームウェアが本物であり、実行前に変更されていないことを確認します。つまり、安全なブートプロセスです。この検証を実行するために、マイクロコントローラーは保存されたファームウェアに対してSHA-256ハッシュを計算し、このハッシュ値と保存された公開鍵を使用してECDSA署名の検証操作を実行します。検証に合格すると、マイクロはファームウェアを信頼して実行できます。

高度なセキュリティICは、これらのセキュリティ機能が組み込まれた設計になっています。電力効率の高い暗号化コプロセッサーは、既存および新規の組み込み設計に適したオプションを提供します。利点の1つは、コプロセッサーがホスト(非セキュア)マイクロプロセッサーを複雑な暗号化とセキュアな鍵保管の管理からオフロードできることです。消費電力が少ないため、これらのデバイスはバッテリー駆動のIoT設計に適しています。

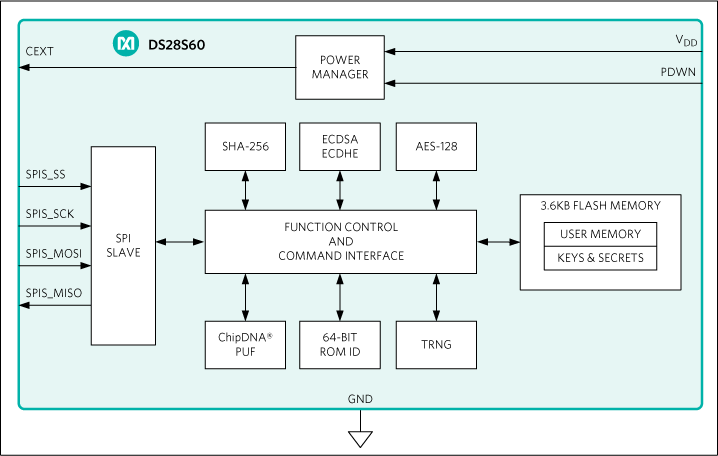

このような暗号化コプロセッサの例は、PUFテクノロジ、セキュリティ操作の高速スループットのための高速20MHz SPIインターフェイス、SHA-256ベースのデジタル署名とECDSA-P256署名、およびセキュアブートの検証を特徴とする低電力DS28S60です。エンドツーエンドの暗号化のための組み込みのキー交換。

図2。 DS28S60の簡略化されたブロック図

概要

バッテリー駆動のIoTセンサーノードを含む組み込み設計が私たちの日常生活に浸透するにつれて、セキュリティの脅威からそれらを確実に保護することが不可欠です。今日のセキュリティICは、暗号化の専門家でなくてもこれらの設計を簡単に保護できるようにする一連の暗号化機能と統合されています。

この記事は、同じくマキシム・インテグレーテッドのZiaSardarとNathanSharpが共同執筆したものです。

業界記事は、業界パートナーが編集コンテンツに適さない方法でAll About Circuitsの読者と有用なニュース、メッセージ、テクノロジーを共有できるようにするコンテンツの形式です。すべての業界記事は、読者に有用なニュース、技術的専門知識、またはストーリーを提供することを目的とした厳格な編集ガイドラインの対象となります。業界記事で表明されている見解や意見はパートナーのものであり、必ずしもAll AboutCircuitsやそのライターのものではありません。

モノのインターネットテクノロジー