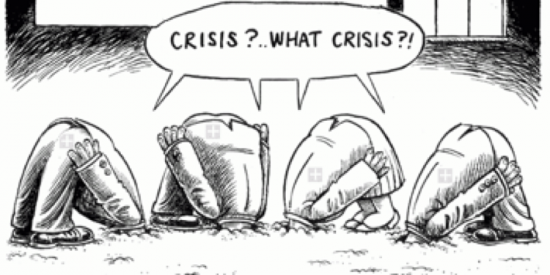

何もしないリスク

出典:Edreformnow.org

チームに次のように言ったことはありますか。「当社の機器のアップグレードは費用がかかりすぎ、ダウンタイムが発生する可能性があります。実行し続けましょう。」最終的に、あなたはリスクの決定をしました。サイバーセキュリティは最近まで重大なリスク要因ではありませんでしたが、今日の最大のリスクの1つとして急速に浮上しています。

製造リスク管理は、多くの場合、コストと安全性の議論に帰着します。これらのコストには、ダウンタイム、IPの盗難、偽造、ブランドの損傷、人身傷害、および人命の損失が含まれます。さらに、重大なセキュリティ攻撃コストを会社のSECファイリングで報告する必要があります。

制限されたセキュリティと時代遅れのシステムは、完全なプロセスの「クラッシュ」を含む、制御されていない障害にプラント操作を不必要にさらします。サイバーによって引き起こされるクラッシュがより高度になるにつれて、それらはより一般的に労働者を個人的なリスクにさらしています。 2014年、ドイツのプラントは、高炉がハッキングされたときに大きな被害を受けました。幸い、怪我は報告されていませんが、プラントは数千万ドルの損害を被りました。

企業のリスク管理の一環として、ますます多くのメーカーが、保険ポートフォリオ全体にサイバー攻撃の補償範囲を追加しています。残念ながら、保険契約は事後対応型のアプローチであり、何もしないことのコストを表しています。メーカーは、保険だけでなくプロアクティブを含むバランスの取れたアプローチを採用する必要があります 植物の床の攻撃ベクトルを低減または排除する対策。

接続された世界では競争力がないため、工場をロックダウンしてアクセスを制限することはできません。では、最善のアプローチは何ですか?

IoT、外部接続、およびサービスとしてのマシンを採用しながら、会社を保護するためのいくつかの手順を次に示します。

- 古い機器と制御システムをアップグレードする 最新のウイルスおよびマルウェア保護を確実にサポートするため。アップグレードが可能になるまで、レガシー機器に厳格な制御を追加し、はるかに高いサイバー攻撃基準に準拠した新しい自動化の購入を要求します

- 排除する USBドライブ –どこでも、特に製造現場で

- PCと産業用コンピューターを仮想化する 計画外の停止を減らし、セキュリティを強化するために、製造現場で

- 実装 エッジコンピューティング機能 一元管理された産業用スイッチングプラットフォームを介して

- ファイアウォールとID管理テクノロジーをインストールする 工場のフロアネットワークへのアクセスを管理、制御、および監査できるようにするため

- 大手警備会社との提携 – Ciscoでは、サイバーセキュリティに焦点を当てた5,000人以上の従業員を雇用しています

- プラットフォームベースのソリューションを導入する 安全で事前に統合されたモジュラープラットフォームを活用します。最も人気のある新興企業の最新のセキュリティ製品を購入したくなりますが、そのコスト(統合コスト、ベンダーの安定性、テクノロジーの陳腐化)は、ビジネスに大きなリスクをもたらします。

さらに進んで、米国国立標準技術研究所(NIST)は、サイバーセキュリティの製造プロファイルのドラフトを作成しました。 NISTプロファイルでは、識別へのアプローチについて詳しく説明しています。 、保護 、検出 、応答 、および回復 。

さらに、ホワイトペーパー明日の工場のための全体的なセキュリティ 、ビジネスとテクノロジーの両方の観点から、これらのトピックをより深く取り上げます。

製造工場のセキュリティについての会話を続けたい場合は、neheller @ cisco.comまでご連絡ください。私はあなたの目標と目的についてもっと学び、私たちがどのように助けることができるかを見る機会を歓迎します。このブログを作成する上での洞察とガイダンスを提供してくれた同僚のSteveMarchewitz、Pat Mitchell、GregMcCarthyに感謝します。

工場のセキュリティの詳細については:

モノのインターネットテクノロジー