難解で複雑な脆弱性開示プログラムはセキュリティを妨げる

現在、ほとんどの製品の脆弱性は、影響を受けるベンダーではなく、サードパーティの研究者などの外部ソースによって発見されており、マップ全体に存在しています。

モノのインターネット(IoT)および産業用制御システム(ICS)製品に潜在的なセキュリティホールを作成する脆弱性は、増え続けています。

Clarotyの最新のICSRisk&Vulnerability Reportによると、今年の前半には600を超える情報が開示されました。ほとんどは重大度が高いか重大であり、簡単かつリモートで悪用される可能性があり、影響を受けるコンポーネントを完全に使用できなくします。 4分の1には修正がないか、部分的にしか修正できません。

ソフトウェアサプライチェーンに潜む未知の脆弱性によって引き起こされる可能性のある潜在的な残骸の例は、RTOSの最近名前が付けられたBadAllocクラスターであり、複数のサプライヤーのライブラリをサポートしています。これらは、サービス拒否攻撃やリモートコード実行に悪用される可能性があります。

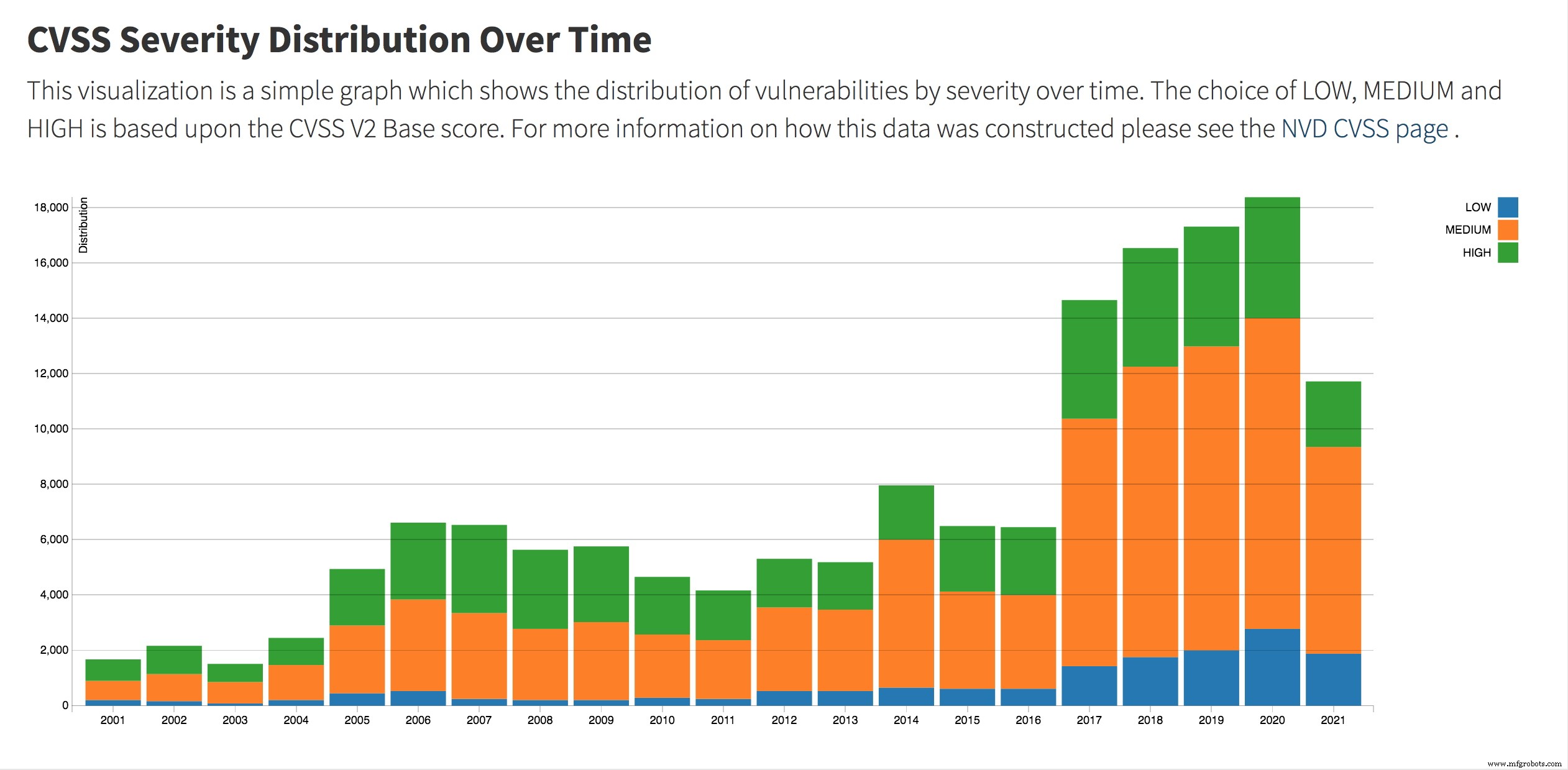

クリックしてフルサイズの画像を表示

(出典:米国国立標準技術研究所)

何百万ものIoTおよびオペレーショナルテクノロジー(OT)デバイス、さらには自動車や医療機器などの消費者向けシステムが影響を受ける可能性があります。それでも、OEMと資産所有者のユーザーは、Microsoftが4月にそれらを開示するまで、これらの欠陥が存在することを知りませんでした。

しかし、現在、ほとんどの製品の脆弱性は、影響を受けるベンダーではなく、サードパーティの研究者などの外部ソースによって発見されています。そのため、脆弱性開示プログラム(VDP)が存在します。 Bugcrowdの2021Ultimate Guide to Vulnerability Disclosureで説明されているように、VDPは、「通常のソフトウェア開発サイクル外で発見された脆弱性を特定して修正するためのメカニズム」を提供するように設定されています。これらは通常、連邦機関、業界団体、および一部の大手製品ベンダーによって運営されています。

プログラム間で一貫性がない

2020年9月にCybersecurityand Infrastructure Security Agency(CISA)からの拘束力のある運用指令に応えて、連邦政府機関は脆弱性開示ポリシーを掲載しています。これは紛らわしいことに、頭字語「VDP」でも示されています。 7月、CISAはVDPプラットフォームを発表しました。 BugcrowdとEnDynaによって提供され、セキュリティ研究者やその他の人々が政府機関のWebサイトの脆弱性を報告できる中央管理サイトとして民間の連邦政府機関にサービスを提供します。

ロンブラッシュ

ただし、ほとんどのVDPは、プロセスや構成ではなく、製品の脆弱性を管理します。残念ながら、それらの間にはほとんど一貫性がありません。 「これらのプログラムはマップ全体にあります。米国の連邦機関でさえ独自のことを行っています」と、Verve IndustrialProtectionのサイバーセキュリティインサイトのディレクターであるRonBrash氏は EE Times に語りました。 。 「それらのどれも最大の効率のために設定されていません。」 NISTやISO / IECプログラムなどの優れたメカニズムを備えたものでさえ、これらのメカニズムの間に格差があります。つまり、報告される内容とその方法、施行、および特定のグループによる必要な変更の方法です。

ブラッシュはまた、報告の透明性の欠如を非難した。米国政府は、一般的に購入するCOTSタイプの製品のコードを開発していないため、連邦政府機関は実際の所有権を持たず、交通警官として行動する必要があると同氏は述べた。 「「取り締まり」を行うべき人物には、目前の問題やその影響を真に理解するための知識がありません。予算、承認、不十分なEoLプラットフォーム、またはベンダーに修正を提供するように仕向けることができないために、脆弱性を効果的に修正することはできません。結果を適用したり、改善を強制したりする手段がありません。」

また、特定のアドバイザリ、および政府のプログラムやベンダーポータル間でのアドバイザリの同期化についても所有権が不足しています。 「それはすべて最善の努力です」とブラッシュは言いました。 「大規模なベンダーが所有権を取得することがよくありますが、複数のビジネスユニットはすべて異なる方法で所有権を取得する可能性があります。各製品は複数の製品を組み合わせることができるため、ベンダーの数はさらに増えます。」

CVEレポートシステムには制限があります

CISAは、米国の最も中心的な2つのVDPを後援しています。米国国立標準技術研究所(NIST)がホストするNational Vulnerability Database(NVD)と、MITREが実行する少し古いCommon Vulnerabilities and Exposures(CVE)プログラムです。既知の脆弱性。 CISAは、エクスプロイトや問題を含むICS-CERTアドバイザリもホストしています。

「開示プロセス全体と調査の側面を無視しても、[CVEレポート]システムは難解で複雑です」とBrash氏は述べています。 「ほとんどの資産所有者は、OT / ICSセキュリティアドバイザリを適切に理解したり、それに基づいて行動したりするために必要な知識を持っていません。そのため、膨大な量の情報によって麻痺するようになります。」この複雑さは、BrashのYouTubeプレゼンテーション、つまりそれらを解読するための101を見ると明らかになります。

CVEシステムにはすべてが含まれているわけではありません。そこに表示されない脆弱性の数は増え続けています。 Risk Based Securityによると、7月に2,158件の脆弱性が公開され、そのうち670件がCVEIDなしで公開されました。

「CVEは、多くの企業が使用する可能性のあるさまざまなソフトウェアに影響を与える脆弱性に限定されています」と、倫理的ハッキンググループの桜の侍の創設者である独立したセキュリティ研究者のジョンジャクソンは EE Times に語った。 。 「[しかし]脆弱性は、ソフトウェアまたは1つの会社だけが所有するサーバーのロジックに固有である可能性があります。」

連邦VDPは主に連邦機関を対象としているとBrash氏は述べています。商業企業が利用できるものはほとんどありません。いくつかの業界には、電力会社向けの北米電力信頼度協議会(NERC)などの独自の規制当局があります。連邦政府機関の方針と手順は民間産業で使用するためにミラーリングすることができますが、それらは大統領選挙のたびに変わる可能性があると彼は指摘しました。

「一部のオープンソースコミュニティプロジェクトは、脆弱性の開示をかなりうまく管理しています」とBrash氏は述べています。 「たとえば、Linuxカーネルの一部は適切に管理されています。他の人はそれほど多くはなく、それはLinuxエコシステム全体を考慮していません。また、他のフリーでオープンソースのソフトウェアプロジェクト、またはさまざまなプロプライエタリ製品と比較した場合、それらも非常に多様なセキュリティ慣行を持っています。」

報告、開示の問題

プログラム間、特に報告における一貫性の欠如は、コンピュータ犯罪取締法(CFAA)によって引き起こされる潜在的な法的問題は言うまでもなく、サードパーティの研究者を拘束する可能性があります。

ジョンジャクソン

「多くのVDPは、ハッカーが調査結果について話し合わないように要求していますが、プログラムはハッカーに支払いをしたり、ハッキングすらするインセンティブを与えたりしません」とジャクソン氏は述べています。 「さらに、それらは通常、セキュリティ以外の担当者による管理が不十分または誤って管理されているため、コラボレーションが困難になります。 Bugcrowdを使用するVDPは、ハッカーが効果的にコラボレーションできるようにし、トリアージャーが最初に脆弱性を調べて確認できるため、良いスタートです。それでも、これは定期的なセキュリティの必要性を軽減するものではありません。」

NTIA Awareness and Adoption Groupからの2016年のレポートは、次のように述べています。法的措置の脅威は、ベンダーと協力して開示しない可能性がある理由として、研究者の60%によって引用されました。開示の見返りとして報奨金を期待した研究者はわずか15%でしたが、70%はバグに関する定期的なコミュニケーションを期待していました。」

Bugcrowdの2021Ultimate Guideによると、独自のVDPを使用している組織の87%が、VDPから重大な脆弱性を取得していると報告しています。しかし、99%がバグ報奨金プログラムでVDPに参加することを検討していると答えていますが、実際に研究者に「影響のある発見」に対して支払いをしていると答えているのは79%だけです。

組み込みのIoT製品の脆弱性によって問題が特に複雑になるため、開示プロセスを標準化する必要があるとBrash氏は述べています。また、資産所有者側とOEM製品開発者側の両方に「それを実施するためのスティック」が必要です。彼は、自動車のリコール用のような組み込みIoT製品のレジストリを想定しています。 「資産の所有者に少なくとも資産の脆弱性について通知することは、ベンダーとシステムインテグレーターのプレートにあるべきだと思います。車のリコールと同様に、所有者はリスクを受け入れるか、修正するか、別の製品を購入するかを決定できます。」

>>この記事は、もともと姉妹サイトEEで公開されました。タイムズ。

モノのインターネットテクノロジー