サイバー攻撃を防ぐためにデバイスを強化する方法

2016年のDynに対する分散型サービス拒否攻撃は、100,000を超える感染したデバイスから発生しました。 DDoS攻撃は、セキュリティで保護されていない大量のインターネット接続デバイスを利用して、世界中のインターネットサービスを妨害します[DYN]。悪意のある高度な攻撃は、ネットワークセキュリティに関する深刻な会話を開始し、モノのインターネットデバイスの脆弱性を浮き彫りにしました。これらのIoTに感染したデバイスは、プライベートおよびパブリックセクターのネットワークにグローバルに接続するため、問題は、悪意のある攻撃に対してネットワークをどのように強化できるかということです。

2016年のDynに対する分散型サービス拒否攻撃は、100,000を超える感染したデバイスから発生しました。 DDoS攻撃は、セキュリティで保護されていない大量のインターネット接続デバイスを利用して、世界中のインターネットサービスを妨害します[DYN]。悪意のある高度な攻撃は、ネットワークセキュリティに関する深刻な会話を開始し、モノのインターネットデバイスの脆弱性を浮き彫りにしました。これらのIoTに感染したデバイスは、プライベートおよびパブリックセクターのネットワークにグローバルに接続するため、問題は、悪意のある攻撃に対してネットワークをどのように強化できるかということです。

このブログでは、製品のセキュリティアーキテクチャと実装のマルチレイヤーに焦点を当てます。ルーターやスイッチなどの産業用IoTネットワークデバイスと、セキュリティリスクを軽減するための強化要件について説明します(特に、攻撃者がデータ侵害やソフトウェア侵入を回避する意思がある場合)。

上記のように、悪意のある攻撃はIoTコンシューマーデバイスに限定されません。それらはまた、ビジネスやサービスに重大な破壊的および経済的影響をもたらします。ほんの数か月前、ノースカロライナ州の工場は、ハッカーが生産を中断して利益をもたらすように設計された破損したソフトウェア[North-Carolina]を配備したときに、貴重な生産時間を失いました。これは、2017年の情報漏えいコスト調査[Ponemon]で推定された情報漏えいの主な要因の1つです。

産業用IoTネットワーク設計者は、デバイスとプラットフォームの整合性を統合する必要があります-アクセス制御ポリシー、ルーターの脅威検出および軽減機能、エンドデバイスを攻撃から保護するために、プラントまたは屋外の場所に配置されたスイッチとワイヤレスアクセスポイント。これらの重要な考慮事項に対処しないと、攻撃者が産業用IoTネットワーク機器にアクセスして、インフラストラクチャの他の部分に対するデータ侵害や攻撃への道を開く可能性があります。これは[アイルランド]で発生しました。

産業用IoTネットワーク設計者は、デバイスとプラットフォームの整合性を統合する必要があります-アクセス制御ポリシー、ルーターの脅威検出および軽減機能、エンドデバイスを攻撃から保護するために、プラントまたは屋外の場所に配置されたスイッチとワイヤレスアクセスポイント。これらの重要な考慮事項に対処しないと、攻撃者が産業用IoTネットワーク機器にアクセスして、インフラストラクチャの他の部分に対するデータ侵害や攻撃への道を開く可能性があります。これは[アイルランド]で発生しました。

Cisco Trustworthy Systems At-a-Glance [CTS-AAG]で説明されているように、脅威の状況は進化しており、ネットワークを悪意のある攻撃や偽造および改ざんされた製品から保護することが重要です。製品のセキュリティおよびセキュリティ管理テクノロジはOpenSystems Interconnectモデルのすべての層に広がっていますが、デバイスの強化は、次のようないくつかのタイプの脅威を防ぐのに役立つ信頼できるシステムの最初の、そして必須のコンポーネントです。

- デバイスのハードウェアの変更と不正なデバイス– ネットワークに参加しているデバイスの外部制御への扉を開くのを止めます。偽造機器がネットワークに挿入されて異常な動作を引き起こすのを防ぎます。

- デバイスソフトウェアの変更 –悪意のあるソフトウェアからのデータの漏えいを阻止します。

- 許可されていないユーザーのアクセス –許可されていないユーザーの特権がデバイスやネットワークセキュリティにアクセスするのを防ぎます。

- 不正なネットワークアクセス –ネットワークデバイスが危険にさらされるのをブロックします。これには、ネットワークデバイスのデータ抽出、スキャン、および偵察へのデータスニッフィングが含まれます。中間者攻撃(MITM)は、情報を密かに中継したり、互いに直接通信していると信じている2者間の通信を変更したりします。

- ネットワークプロトコルを介したDDoS – 有効なトラフィックの処理を遅らせるために、データの着信フラッドを抑制します。コントロールプレーンプロトコルの動作の変更。つまり、ホストの初期化プロセスを妨害するIPv4 ARPおよびDHCP攻撃、トラフィックフローを中断またはリダイレクトするルーティング攻撃、トラフィックの意図または発信元をマスクするレイヤー3〜レイヤー4のなりすまし、ヘッダー操作、およびネットワークを回避または圧倒するための断片化(つまり、スマーフ攻撃またはブロードキャスト増幅)。

- マルウェアがアプリケーションに侵入する– ウイルスからアプリケーションのプロトコルの悪用まで、悪意のあるデータは、データの漏えい、DDoS、またはデータの破損(ランサムウェアやSpectreなど)につながる可能性があります。フォグコンピューティングとエッジコンピューティングの出現により、アプリケーションをホストするネットワークデバイスは両方に直面する可能性があります。

これはIIoTネットワークとデバイスのセキュリティがどのように見えるかです

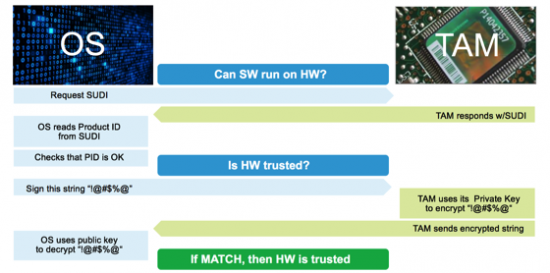

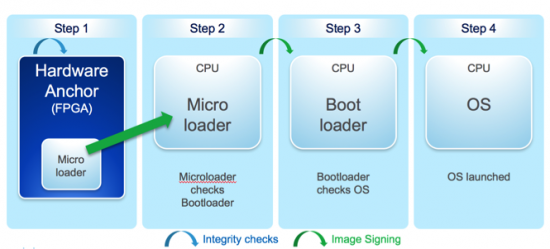

Cisco Industrial IoTポートフォリオは、Cisco Secure Development Lifecycle [CSDL]に記載されている製品の初期設計から始まります。各ハードウェアプラットフォームには、製品ID情報と製造時にプロビジョニングされた証明書チェーン(x.509)を含むIEEE802.1arに準拠したSecureUnique DeviceIdentityであるACT2チップセットが組み込まれています。インストールされた証明書は、ブートチェーンの信頼のアンカーを保証し、図1に示すようにブートコードの整合性の検出と回復を可能にします。

バックドアイメージの変更に対するソフトウェアの整合性は、イメージ署名とセキュアブートのサポートによって実現され、次のような特徴があります。

- ゴールデンブートローダーイメージは、エポキシでカプセル化され、不正開封防止ラベルが署名された永続的な読み取り専用ブートフラッシュに常に保存されます。

- FPGAブートローダーイメージは署名されているため、ACT2のバーンインされた証明書を使用してCisco SecureBootで検証できます。

このシステムは、ブートシーケンスの変更、代替デバイスからのブート、整合性チェックのバイパス、または永続的なコードの追加からブートシーケンスを保護します。図2に示すように、ソフトウェアの起動の各ステップは、システム全体の整合性を確保するために、前のスタックによって認証されます。

最後に、デバイスが起動すると、Cisco IOSソフトウェア整合性保証[CSIA]に記載されているようにデバイスの整合性が検証されますが、一部のコマンドはプラットフォームによって異なる場合があります。

次のステップは、ユーザーアクセスとネットワークコントロールプレーンを保護するためのCisco IOS強化の推奨事項に従って、ソフトウェア構成の機能を強化することです。

重要なポイントは、常に完璧であるとは限らないということです。 「あなたはあなたが知っていることから保護し、あなたが知らないことに対するリスクを軽減します。」

組織が直面している問題をお知らせください。以下のコメントであなたの考えを自由に共有してください。

モノのインターネットテクノロジー

- あなたのエネルギー消費はどれくらい環境に優しいですか?

- ITリスクの評価–方法と理由

- IoTの接続–ナローバンドの機会

- IoTネットワークを自宅で安全に保つための7つの重要なヒント

- スマートセキュリティ:スマートホームデバイスをハッカーから保護する方法

- インテリジェントネットワークとは何ですか?それはあなたのビジネスにどのように役立ちますか?

- ワイヤレスセンサーネットワークにフィードしてケアする方法

- IoTに対するキルチェーン攻撃の脅威はどれほど危険ですか?

- 4種類のサイバー攻撃とその防止方法

- マルウェアがWindows7を実行しているIoTデバイスを攻撃する

- 製造現場のネットワークはどの程度安全ですか?