適合して忘れる:未構成のIoTによってもたらされる脅威

「スマート」テクノロジーの進歩により、家庭やオフィスで考えられるすべてのデバイスが何らかの形の接続性で「強化」されました。これにより一部のユーザーに追加機能が提供されますが、 Pen Test Partners のパートナーであるKenMunro氏は言います。 、他の人にとっては、これらのスマートな機能強化は要件に対して余剰です。

結局のところ、コントロールを手動で使用することに満足しているのに、なぜ洗濯機をワイヤレスで接続するのでしょうか。必然的に、これはモノのインターネット(IoT)デバイスがそれらを接続せずに購入および使用されていることを意味し、これは実際の問題を引き起こします。

構成されていないIoTデバイスは、暗号化されていないオープンワイヤレスアクセスポイントとして効果的に機能するため、侵害に対して脆弱になります。これは、メーカーと規制当局の両方の注意を逃れたように思われる問題です。多数のアドバイザリガイドラインが公開されていますが、消費者向けIoTセキュリティに関する独自の行動規範を含め、この問題を扱っているガイドラインはありません。

攻撃ベクトル

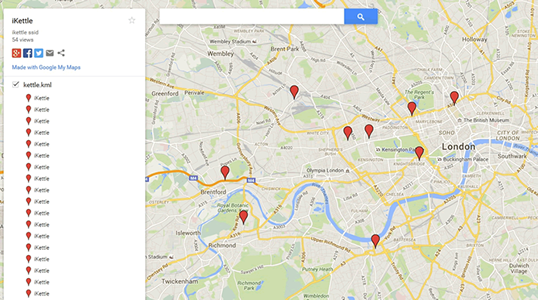

構成されていないIoTデバイスへの接続は簡単です。攻撃者は、wigle.netなどのジオロケーションサイトを使用して、デバイスのSSIDを特定できます。デバイスは簡単に識別できます。たとえば、やかんはSSIDを使用します:iketttle、温水浴槽:BWGSPa、 Google Chromecast:Chromecast、LGエアコン:LGE_ACおよび EcoWater スマート軟水器:H2O-6c。次に必要なのは、アプリをダウンロードし、その場所を通り過ぎてウォードライビングし、ワイヤレスアクセスポイントに接続して、制御できるようにすることだけです。

Bluetooth接続を使用するデバイスは、Wi-Fiを使用するデバイスよりもさらに大きなリスクにさらされる可能性があります。これは、そのようなデバイスには、接続先のモバイルデバイスを認証または承認するプロセスがないことが多く、範囲内の誰もが接続できるようにするためです。

一度侵害されると、これらのデバイスはさまざまな方法で悪用される可能性があります。たとえば、ネットワークへのバックドアを作成するために使用できます。これは、AVエンジニアによって(したがって、セキュリティ部門のレーダーではなく)インストールされた未構成のスクリーンキャスターが有線および無線の企業ネットワークを橋渡しするエンタープライズ環境でも見られます。

また、これらのデバイスの多くはサプライチェーンで衰退し、出荷されるまでどこかの倉庫に留まっていることを考慮してください。つまり、通常、構成後にソフトウェアを更新しようとします。未構成で実行中の古いソフトウェアは悪用可能であり、不正なファームウェアの主要なターゲットです。

不正なファームウェアがアップロードされると、これを使用してデバイスを変更できます。たとえば、盗聴に使用されていることがわかります。デバイスの更新に失敗することは、スマート電球からサーモスタットまで、他の長期的なIoTデバイスにとっても問題であり、その場にとどまる可能性があります 長い間、ユーザーがわざわざ更新する必要はありません。

問題の解決

未構成のIoTの問題を解決できる設計ソリューションがいくつかあります。 1つのオプションは、ワイヤレス接続やBluetoothペアリングなど、ユーザーが認証に使用する必要のあるボタンをデバイスに物理的にインストールすることです。

これにより、デバイスが近くにある場合にのみ、デバイスを手動でユーザーのデバイス上のアプリに接続できるようになります。キーが転送中に傍受されることを除けば、これにより侵害の可能性が大幅に減少しますが、セキュリティはせいぜい後付けであることが多く、このような物理的な制御メカニズムを備えたデバイスはほとんどありません。

より費用効果の高いソリューションは、すべてのIoTデバイスに無線周波数無線をデフォルトでオフにするように強制することです。これはIoTのポイントに反しているように聞こえるかもしれませんが、その逆ではなく、テクノロジーを管理する必要があると思います。

製品がスマートに出荷されているという事実は、ユーザーが意図したとおりにそれを使用することを意味するものではありません。消費者は、デバイスの使用方法を選択できる必要があります。そうしないと、スマートホームがWi-Fiを介したローカル攻撃の影響を受けやすくなるリスクがあります。

作者は ケンマンロ、パートナー、ペンテストパートナー。

モノのインターネットテクノロジー