新しいマイクロチップMCUは、外部フラッシュからの安全なブート保護を追加します

Microchip Technologyは、外部SPIフラッシュメモリから起動するオペレーティングシステム向けに、悪意のあるルートキットおよびブートキットマルウェアから保護する最新の暗号化対応マイクロコントローラー(MCU)を導入し、NIST800-193ガイドラインに準拠したハードウェアルートオブトラスト保護による安全な起動を可能にしました。

クラウドコンピューティングの拡大をサポートする新しいセルラーインフラストラクチャ、ネットワーク、データセンターを含む5Gの成長に伴い、開発者はオペレーティングシステムの安全性と妥協のない状態を維持する必要があります。ルートキットマルウェアは、オペレーティングシステムが起動する前に読み込まれ、通常のマルウェア対策ソフトウェアから隠れて、検出が非常に困難になる可能性があります。ルートキットを防御する1つの方法は、セキュリティで保護されたブートを使用することです。ハードウェアの信頼ルートを使用した安全な起動は、脅威がシステムに読み込まれる前にシステムを脅威から保護するために重要であり、メーカーが信頼するソフトウェアを使用してのみシステムを起動できます。

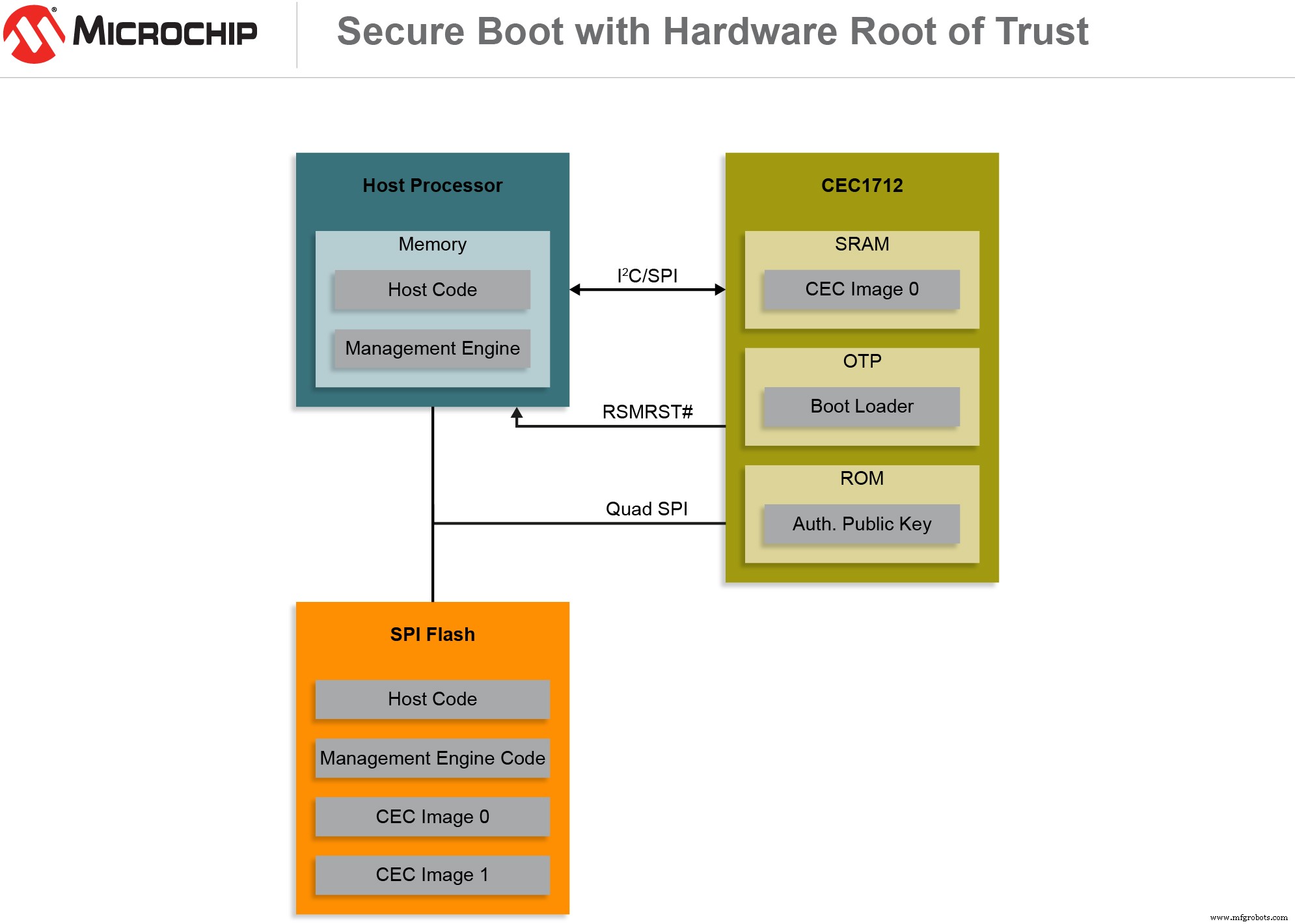

したがって、Microchipの新しいCEC1712 MCUは、Arm Cortex-M4に基づく第3世代のデバイスであり、Soteria-G2カスタムファームウェアは、実行前に悪意のあるファームウェアを検出して停止するように設計されているため、設計者は安全なブートを迅速に採用して実装できます。 Soteria-G2は、システムの信頼のルートとして、読み取り専用メモリ(ROM)に実装されたCEC1712不変の安全なブートローダーを使用します。

ブリーフィングで、JeannetteWilsonはembedded.comに次のように語っています。 CEC1712には、デバイスに組み込まれた重要なハードウェア暗号化機能があり、最大15kのコードまで、多くのコードスペースを節約できます。これにより、はるかに高速な操作が可能になるため、たとえば、すべての検証を70ミリ秒未満で実行できます。」

5Gおよびデータセンターオペレーティングシステムでの起動前の悪意のあるマルウェアを防止する一方で、MicrochipのCEC1712とSoteria-G2の組み合わせは、接続された自動運転車のオペレーティングシステム、自動車の先進運転支援システム(ADAS)、および起動するその他のシステムのセキュリティイネーブラーでもあります。外部SPIフラッシュの。

CEC1712は、外部SPIフラッシュメモリから起動するオペレーティングシステムのプリブートモードでハードウェアの信頼のルート保護を備えたセキュアブートを提供することに加えて、動作中にキーの失効とコードのロールバック保護を提供し、フィールド内のセキュリティ更新を可能にします。これは、NIST 800-193プラットフォームのファームウェアの復元力に関するガイドラインに準拠するために重要です。このガイドラインでは、次の目的で保護、検出、および回復のメカニズムを導入することを規定しています。

- プラットフォームのファームウェアコードと重要なデータが整合性のある状態を維持し、ファームウェアの更新の信頼性と整合性を確保するプロセスなどの破損から保護されていることを確認します。

- プラットフォームのファームウェアコードと重要なデータが破損しているか、許可された状態から変更されたことを検出します。

- プラットフォームのファームウェアコードと重要なデータが破損していることが検出された場合、または許可されたメカニズムによって強制的に回復された場合に、プラットフォームのファームウェアコードと重要なデータを整合性のある状態に復元します。リカバリは、ファームウェアコードと重要なデータをリカバリする機能に限定されています。

ウィルソン氏は、OEMがハッキングされた場合、キーの失効が重要であると述べました。秘密キーが取得され、新しいキーが発行された場合、以前のキーを拒否する必要があります。 「これは明白に聞こえますが、問題は新しいキーを導入し、署名されたキーを拒否する方法であるため、思ったよりも難しいです。」

CEC1712セキュアブートローダーは、外部SPIフラッシュからCEC1712で実行するファームウェアをロード、復号化、および認証します。検証されたCEC1712コードは、その後、最初のアプリケーションプロセッサのSPIフラッシュに保存されているファームウェアを認証します。最大2つのアプリケーションプロセッサがサポートされ、それぞれに2つのフラッシュコンポーネントがサポートされます。

コードの実行はCEC1712ROMで開始され、アプリケーションコードはOEMの秘密鍵を使用してSPIフラッシュで署名され、コードがMCUで認証されるまでプロセッサをリセット状態に保ち、その後ホストプロセッサがSPIフラッシュから認証済みコードをロードして実行します。 (画像:マイクロチップ)

顧客固有のデータの事前プロビジョニングは、MicrochipまたはArrowElectronicsが提供するオプションです。事前プロビジョニングは、過剰な構築や偽造を防ぐのに役立つ安全な製造ソリューションです。このソリューションは、最大数か月の開発時間を節約するだけでなく、プロビジョニングロジスティクスを大幅に簡素化し、サードパーティのプロビジョニングサービスや認証局のオーバーヘッドコストなしで、顧客がデバイスを簡単に保護および管理できるようにします。

ウィルソン氏は、顧客はより洗練されたものになりましたが、誰もがセキュリティの専門知識を持っているわけではないと付け加えました。 「Soteriaを使用すると、安全なブートコードを実行できます。」コード開発は、MPLAB統合開発環境(IDE)ツールスイートで実行されます。

CEC1712はマイクロチップの第3世代MCUであるため、CEC1702MCUとの主な違いは何ですか。ウィルソン氏によると、前世代は完全な冗長ブートを実行できませんでしたが、CEC1712はこの点でNIST800-193の要件を完全に満たしています。また、キーの失効とコードのロールバック保護に加えて、新しいMCUは4バイトのSPIアドレスモードをサポートするブートROMを備え、SHA-384ハッシュを使用します(SHA-256ではありません)。もう1つの違いは、ゲーム内のプログラム可能なキーパッドなどのアプリケーション向けに、Soteria-G2ファームウェアを介してカスタマイズできるインサーキットユーザープログラム可能なOTPです。

CEC1712およびSoteria-G2パッケージは、ソフトウェアおよびハードウェアをサポートするためのいくつかのオプションを提供します。ソフトウェアサポートには、MicrochipのMPLAB X IDE、MPLAB Xpress、MPLABXC32コンパイラが含まれます。ハードウェアサポートは、MPLAB ICD4およびPICkit4プログラマー/デバッガーを含むプログラマーおよびデバッガーに含まれています。 CEC1712H-S2-I / SXは、4.02ドルから10,000個の量産が可能です(Soteria-G2ファームウェアを含む)。

ウィルソン氏によると、すでにいくつかの顧客がサンプリングを行っており、一部は本格的な生産に向けて進んでいるという。彼女は、顧客には重要なサーバー会社、多機能プリンター会社、そして航空宇宙と防衛が含まれると述べた。マイクロチップは、ゲーム、自動車、コンピューター/ノートブックの顧客も対象としています。

埋め込み

- Mouserは、ラインカードに50を超える新しいサプライヤーを追加します

- マイクロチップ:エンドツーエンドのLoRaセキュリティソリューションは、安全なキープロビジョニングを提供します

- ルネサスは仮想化支援機能を備えた28nmMCUを開発

- SMART Modular Technologies:N200 SATAフラッシュファミリーは、32GBから1TBの範囲の容量を提供します

- ルネサス:Synergyプラットフォームは、高度なセキュリティを備えた低電力S5D3MCUグループを追加します

- マイクロチップ:PICMCUアプリケーションを数分でGoogleCloudに接続します

- サイプレス:PSoC 64セキュアMCUの新しいラインは、PSA認定のセキュリティを提供します

- Mouser:マキシムのDeepCoverセキュアコプロセッサー

- マイクロチップ:事前にプログラムされたMACアドレスを持つNORフラッシュデバイス

- Rutronik:RedpineSignalsの超低電力ワイヤレスMCU

- マイクロチップ:事前にプロビジョニングされたソリューションは、あらゆるサイズの展開に安全なキーを提供します