IoT向けのスマートセンサーのプロビジョニング

現時点では、モノのインターネット(IoT)は私たちのほとんどにとって見知らぬ人ではありません。 IoTデバイスは、消費者市場、医療市場、または産業市場のいずれかに属していると見なすことができます。デバイスがビデオドアベル、インスリンポンプ、または産業用センサーのいずれであっても、ユーザーは2つの重要な課題に直面します。1)デバイスをネットワークに物理的/論理的に接続することと、2)デバイスが適切な資格情報を持っていることを確認することです。同じネットワーク上の他のデバイスと、またはデバイスのデータを収集することが期待されるサーバーと相互運用できるようにします。これらの課題は、主にプロビジョニングと呼ばれるプロセスにグループ化できます。

基本的なプロビジョニング

プロビジョニングプロセスの最大の課題は、デバイスとネットワーク/サーバーへの接続が安全であることを保証する機能です。これは、非対称暗号化技術と対称暗号化技術の両方、およびデジタル証明書の存在に大きく依存しています。

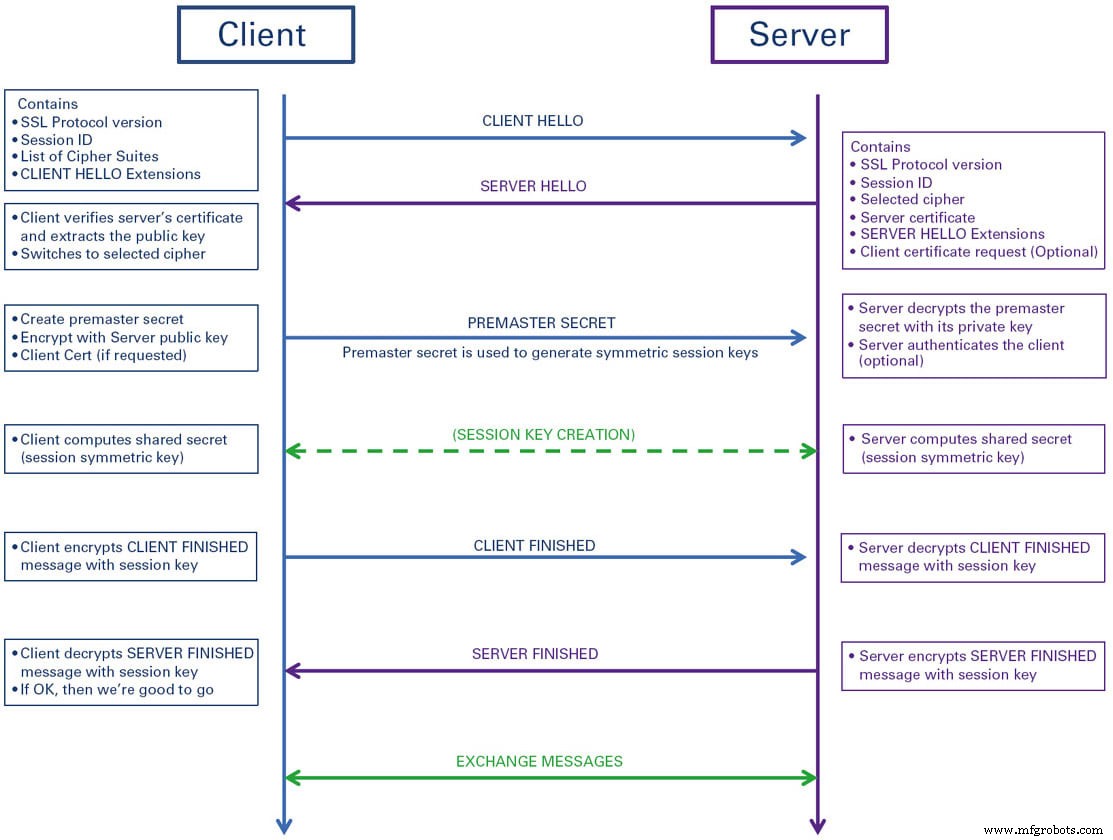

非対称暗号化の場合、数学的に関連する公開鍵と秘密鍵のペアがあります。何かが公開鍵で暗号化されている場合、それを復号化できるのは秘密鍵だけです。これは、メッセージの暗号化と復号化の両方に同じキーが使用される対称暗号化とは対照的です。対称暗号化は、非対称暗号化よりも優れたセキュリティを実現するために必要なリソースが少なくなります(たとえば、キーのビット数が少なくなるため、暗号化が高速になります)。ただし、対称暗号化では、侵入者には見えない方法で鍵を交換する必要があります。通常は、宛先の公開鍵を使用してプレマスター鍵を暗号化し、それを宛先に送信します。次に、宛先は秘密鍵を使用してプレマスター鍵を復号化し、共有セッション鍵を生成します。これは、Diffie-Hellman鍵交換により、非対称暗号化を活用するハンドシェイクを使用して、より高速で強力な対称暗号化を使用できるようにする方法です。

プロビジョニングの最初の要件は、IoTデバイスに固有のIDメカニズムがあることです。これは、IDチップが部品表の一部であるデバイス製造プロセスの一部、または最近多くのマイクロプロセッサメーカーが行っていることであり、製造時に公開鍵と秘密鍵を使用して一意のIDをプロセッサに焼き付けます。これは、サプライチェーン中のプロビジョニングと呼ばれます。

企業内またはAmazonWebServices、Google Cloud、Microsoft AzureなどのサービスプロバイダーでIoTデバイスをプロビジョニングするために使用されている基本的な手順はすべて、同様のプロセスに従っていることがわかります。

- デバイスの登録

-

IoTデバイスのメタデータを含むレコードをサーバーで作成します。これには、シリアル番号またはその他の一意のデバイスID、デバイスの場所、およびIoTデバイスを使用する企業がその役割を理解するのに役立つその他のデータが含まれる場合があります。

-

- キーの生成

-

IoTデバイスにトラステッドプラットフォームモジュール(TPM)などの一意のIDチップがある場合、または製造時に公開鍵と秘密鍵のセットがインストールされている場合、この鍵の生成はすでに完了しています。ただし、キーのセットがまだ存在しない場合、インストーラーはOpenSSLなどのツールを使用してセットを生成できます。または、クラウドプロバイダーの1つが使用されている場合、サービスプロバイダーは通常キー生成メカニズムを備えています。公開鍵と秘密鍵はデバイスに保存する必要があります。秘密鍵は、フィールドでデバイスから読み取られるのを防ぐために、ある種の保護されたストレージに配置されます。セキュリティ上の理由から、RSAベースのアルゴリズムを使用する場合はキーを少なくとも2048ビット以上、楕円曲線ベースのアルゴリズムを使用する場合は256ビット以上にすることをお勧めします。

-

- 証明書を生成する

-

アクティベーション時に、デバイスは証明書署名要求(CSR)を生成し、そのCSRを認証局(CA)に送信して署名します。 CAは通常、Digicert、GlobalSign、さらにはクラウドサービスプロバイダーなどの信頼できるサードパーティです。デバイスはCSRで公開鍵といくつかのメタデータを送信し、CAはSecure Socket Layer(SSL)証明書(通常はX.509証明書)を生成します。証明書をデバイスに送り返す前に、CAの秘密鍵を使用してその証明書に署名します。デバイスが証明書を取得すると、サーバーへの暗号化されたリンクを確立できるトランスポート層セキュリティ(TLS)ハンドシェイクに参加できます。証明書は信頼できるサードパーティの秘密鍵によって署名されているため、証明書の公開鍵に関連付けられた秘密鍵を制御するデバイスは既知であり、信頼されていると断言できます。

-

「自己署名」証明書を生成することも可能です。たとえば、デバイスが社内で製造され、製造元のみが使用している場合、外部のCAがそれを認証する必要はありません。 OpenSSLなどのツールを使用して、製造元は公開鍵と秘密鍵のペアと証明書を生成し、デバイスが製造ラインから外れたときに、それらをデバイスの安全なストレージにコピーできます。

-

- デバイスのプロビジョニング

-

キーと証明書を使用して、デバイスはTLSまたはDTLSと呼ばれるTLSのデータグラムバージョンを介して安全なリンクを開始することにより、サービスプロバイダーにIDを表明できるようになりました。 TLS / DTLSハンドシェイクは、デバイスとサービスプロバイダー間の後続の安全なデータ転送に使用できる対称暗号化キーを確立します。これにより、デバイスを登録し、ステップ1でサービスプロバイダーで生成されたレコードにデータを保存できます。

-

ハンドシェイクは、対称暗号化リンクを確立するための安全な鍵交換を実装するために使用されます。リンクが確立されると、サイバー攻撃による侵害を恐れることなく、データをデバイスからサーバーに転送できます。たとえば、中間者(MITM)攻撃では、仲介者が転送中の通信を傍受しますが、侵入者にはバルク暗号化で使用される対称鍵がないため、防止されます。新しいバージョンのTLSハンドシェイク(TLS 1.3)は、このメッセージ交換を劇的に短縮して、デバイスからデータ収集システムへの低遅延転送をサポートします。

一括プロビジョニング

これまで、プロビジョニングの議論は、シングルトンまたは少数のデバイスのループに人間を配置することに焦点を当てていました。セキュリティはまた、暗号化の使用と、デバイスを元のパッケージから取り出したことでデバイスの信頼性を証明できる人間に主に焦点を当てていました。ただし、産業規模で作業する場合、人間が物理的に関与するというこの要件は実用的ではありません。

たとえば、新しいスマートビルディングの多くには、周囲光センサー、空気品質センサー、部屋の占有率を判断するマイク、温度と湿度のセンサーなど、数千のセンサーが含まれています。人間がこれらの各デバイスを手動でプロビジョニングする必要がある場合、それはすぐにフルタイムの仕事に変わります。ただし、これらのデバイスのIDとそれらのセキュリティ資格情報を保証する必要があります。では、人間の介入なしにデバイスを一括でプロビジョニングするにはどうすればよいでしょうか?

まず、産業用IoTデバイスには、最初に説明した2つの基本的な要件がまだあることを理解する必要があります。オペレーターは、センサー出力を収集および分析しているサーバーまたはサービスプロバイダーへのアクセスを許可する前に、デバイスをネットワークに関連付け、デバイスのIDとセキュリティを確認する必要があります。ネットワークへの物理的な接続は通信メディアによって異なり、IDをアサートできるようにするには、デジタル証明書を使用する必要があります。一括プロビジョニングをサポートするには、公開鍵と秘密鍵のペアとデバイスの証明書をサプライチェーンに組み込むのが最適です。これにより、デバイスは箱から出して、証明書署名要求を生成し、プロビジョニングハンドシェイクを処理できるようになります。

当然のことながら、多くのIoTデバイスは、特にグリーンフィールドアプリケーションを扱う場合、ある種のワイヤレスプロトコルを使用します。セルラー、Wi-Fi、Zigbee、LoRaWAN、SigFoxなどを含む多数の選択肢があります。ただし、レガシーアプリケーションをアップグレードする場合でも、イーサネット、RS-485、ProfiBus、またはその他の多くの古い有線テクノロジーが使用されている可能性があります。有線インターフェースの場合、ネットワークへのアクセスは、ケーブルをデバイスに接続するのと同じくらい簡単です。ただし、ワイヤレスプロトコルはやや複雑です。

接続がセルラー接続を介している場合、プロビジョニングは、加入者識別モジュール(SIM)カードまたは新しい組み込みeSIMモジュールの1つの形式でセルラープロバイダーによって処理される可能性があります。キャリアがデバイスのInternationalMobileEquipment Identity(IMEI)識別子を取得し、それを内部データベース内の特定のSIM / eSIMに関連付けると、キャリアはデバイスを識別するための独自の手段を持ちます。この一意のIDは、デバイスを通信事業者のネットワークの正当なメンバーとして検証し、無線でデバイスにプロビジョニングを提供するために使用されます。したがって、IMEI番号とそれに関連するSIM / eSIMのリストを用意することで、人間の介入なしにすべてのデバイスをアクティブ化/プロビジョニングできます。これと同じ種類のアプローチは、LoRaWANなどの他のセルラーのようなワイヤレステクノロジーにも適用できます。

スマートビルディングでますます見られるBluetoothメッシュなどのテクノロジにも、公開鍵と秘密鍵のペアおよびデバイスに埋め込まれたデジタル証明書と同じ概念に基づくプロビジョニング戦略が組み込まれています。明確に定義されたプロビジョニングプロトコルと関連するセキュリティハンドシェイクにより、人の介入なしに、数ミリ秒で新しいデバイスをネットワークに安全に追加できます。これと同じ種類のプロビジョニングシナリオは、多くのIoT接続オプションで見られます。

IoTプロビジョニングの最終的な考え

デバイスをネットワークに接続してプロビジョニングするには、セキュリティとプロビジョニングプロセスについてかなりの考慮が必要です。幸いなことに、サプライチェーンのセキュリティクレデンシャルと新しいプロビジョニングプロトコルおよび技術を使用すると、人的介入を最小限に抑え、以前よりも大幅に短い時間でプロセスを実行できます。自動化された証明書生成と明確に定義されたセキュリティプロトコルにより、デバイスが有効なIDを持ち、デバイスとサーバー/サービスプロバイダー間で常に安全なキー生成と暗号化された通信を使用することが保証されます。

主要なクラウドサービスプロバイダーは、明確に定義されたプロビジョニング手順とプロトコルを使用して、プロビジョニングメカニズムの背後にかなりの考慮を払っています。残念ながら、各サービスプロバイダーは異なるAPIとアプローチのセットを使用しています。ただし、一般的なプロビジョニングフローはベンダー間で同じであり、大量展開の場合は簡単に自動化できます。企業にレガシーまたは内部インフラストラクチャが必要な場合は、IoTプロビジョニングデバイスと自動化アプローチに焦点を当てている企業も多数あります。したがって、消費者であれ企業であれ、誰もがプロビジョニングの問題をどこかで検討する必要がありますが、少なくとも既存のアプローチを活用でき、新しい道を切り開く必要はありません。

この記事は、組み込みシステムアーキテクトであり、業界コンサルタントであるMikeAndersonによって書かれました。詳細については、アンダーソン氏にお問い合わせください。このメールアドレスはスパムボットから保護されています。表示するにはJavaScriptを有効にする必要があります。または、http://info.hotims.com/82319-160 にアクセスしてください。 。

センサー