組み込み設計でプライバシーを強化するための要件を特定する

インターネットに接続されたデバイスが普及するにつれて、プライバシーに対するリスクが高まっています。幸いなことに、設計が侵入に抵抗し、個人データへの不正アクセスを防ぐのに役立つ多くの既製のチップとサービスが利用可能になりました。重要なのは、軽減が必要な特定の脅威を特定することです。

大まかに言えば、プライバシーとは、情報の所有者からの許可なしに、指定された情報にアクセスできないようにすることを意味します。プライバシーにはセキュリティが含まれます。情報は、安全を確保せずに非公開にすることはできません。しかし、それらは同じものではありません。情報のセキュリティには、悪意のある改ざんや破壊の防止も含まれます。その意味で、情報は非公開にすることなく安全に保つことができます。

情報を非公開にする理由はたくさんありますが、主要な理由の1つは、個人を特定できる情報(PII)と呼ばれる、個人に関連付けることができる情報のプライバシーを維持するための世界中の多くの政府規制および要件です。 PIIを構成するものの多くは明らかです。人の名前、住所、口座番号、場所、健康状態、画像、活動などはすべてPIIであり、ほとんどの人がプライバシーに値すると認識します。

しかし、安全に保つ必要があるかもしれない他の種類の情報は、それ自体が個人を特定できないため、明らかにプライベートではありません。ただし、2番目の情報と組み合わせると、その最初の情報が識別可能になる可能性があるため、プライバシーが必要になります。たとえば、接続されたサーモスタットの温度設定は、プライバシー保護が必要ではないように見える場合があります。どこかでサーモスタットが55度に設定されています。だから何?ただし、その設定をサーモスタットの現在の場所に関する情報と組み合わせると、突然個人的なものになります。特定の家のサーモスタットが55度に設定されていることを知っている人は、所有者が休暇中であり、家が強盗に対して比較的安全であると推測できる可能性があります。

電子機器では、安全に保つ必要のある情報やデータはかなりのものです。保存されているデータ、つまりメモリまたはストレージ内のデータと、ネットワークを通過する、またはワイヤや回路に沿って移動しているデータの両方を保護する必要があります。その保護に通常行われる暗号化が含まれる場合は、暗号化キーも保護する必要があります。また、存在または移動する個人データとキーに加えて、設計者は、システムソフトウェアとファームウェアが改ざんされないようにする必要があります。これは、「悪意のある人物」がシステムの動作を変更して、非公開にされる情報を開示しないようにするためです。

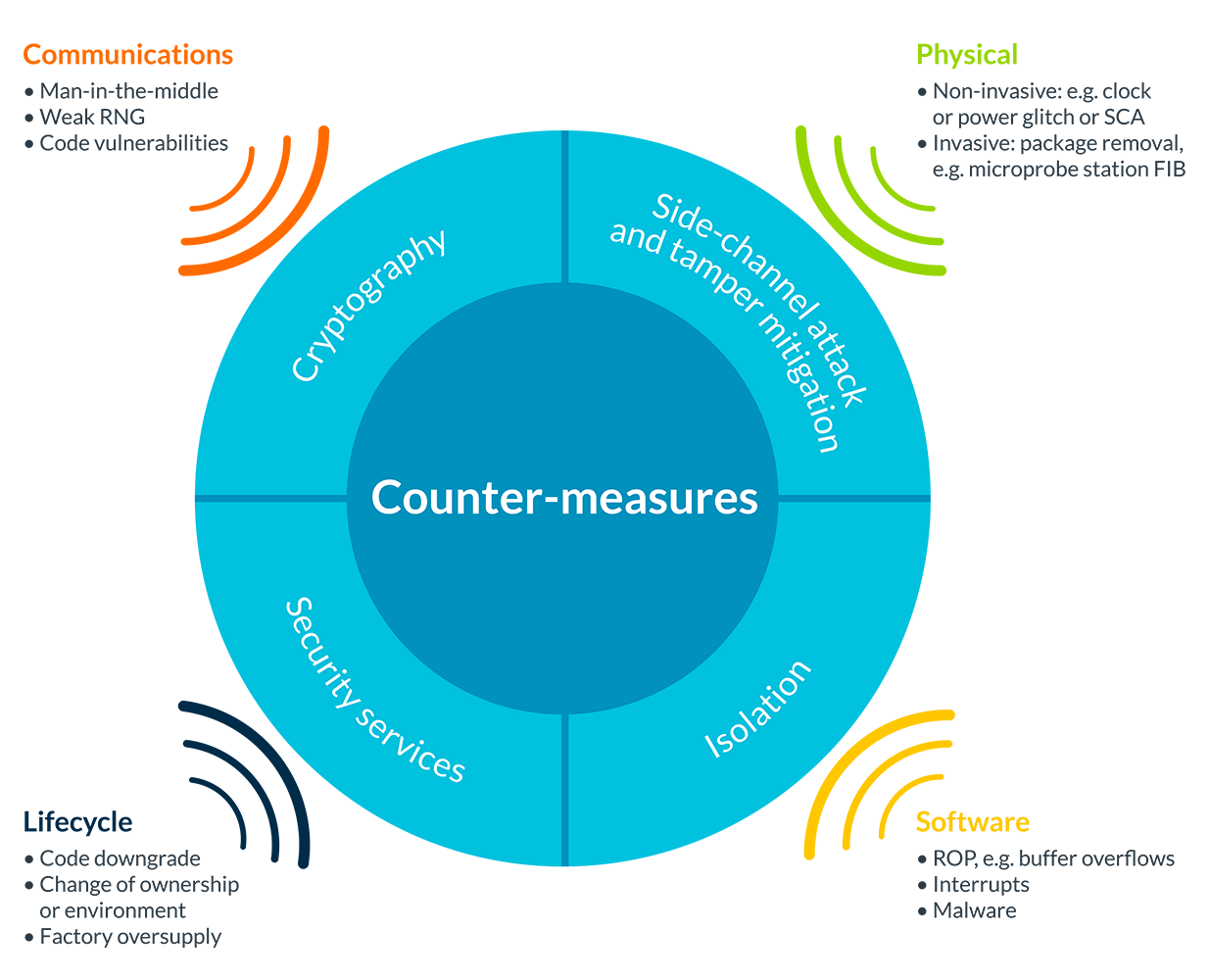

また、電子データのセキュリティを危険にさらす可能性のある方法は数多くあり、増え続けています。リモートの攻撃者は、ネットワーク通信を盗聴する可能性があります。 「中間者」は、送信中のメッセージを傍受し、意図した受信者のふりをして、合法的な当事者間でメッセージを渡し、中断を隠すことができます。リモートの攻撃者は、システムの弱点をトリガーするメッセージを送信したり、プロビジョニングや無線アップデート中にマルウェアを挿入したり、その他のコードの脆弱性を悪用したりすることもできます。

図1: データのセキュリティを危険にさらす可能性のある攻撃にはさまざまな形態があり、さまざまな対策が必要です。 (画像ソース:ARM)

攻撃者がシステムに物理的にアクセスできる場合、またはシステムに近接している場合でも、侵入型と非侵入型の両方で追加の攻撃手段が開かれます。信号バスをプローブすると、システム内を流れる個人情報が明らかになる可能性があります。電力線またはEMI放射を監視することで、暗号化キーの回復を可能にする情報を提供できます。コードストレージデバイスのコンテンツを変更したり、コードストレージデバイスを交換したりすることも可能です。また、パッケージを剥がしてプロービングと分析のためにダイを露出させることも可能です。

データセキュリティに対する物理的なアクセス攻撃は、デバイスが展開された後以外のときにも発生する可能性があります。悪意のある人物は、たとえば製造や組み立ての際に、暗号化キーをコピーしたり、システム全体のクローンを作成したりする可能性があります。デバイスのクローンは、システムに属しているかのようにシステム内で動作し、「内部」アクティビティを伴うほぼすべての形式のセキュリティをバイパスできます。また、デバイスがサービスから除外されて破棄されると、誰かがそのデバイスを取得して、自由に情報を抽出できるようになります。

考えられる無数の種類の攻撃に対するセキュリティを提供する単一の方法はなく、考えられるすべてのセキュリティ方法の実装には、法外な費用がかかる可能性があります。また、攻撃の機会とリスクはアプリケーションによって異なります。したがって、開発者は、実装するメソッドを慎重に選択する必要があります。開始する場所は、脅威モデルを作成することにより、詳細な設計を開始する前です。モデルは、デバイス自体だけでなく、デバイスに接続されているシステムも考慮する必要があります。また、デバイスの通常の動作設定の環境、およびそのライフサイクル全体を調べる必要があります。

脅威モデルの開発では、開発者が実行する必要のあるいくつかの手順があります。

-

保護する必要のあるアセット(データ)を特定します。プライバシー保護のため、これには、デバイスを介して存在または移動しているPIIが含まれます。また、使用する場合は暗号化キーを含める必要があり、システムファームウェア、IDコード、メッセージメタデータなどを含める必要がある場合があります。

-

これらのアセットが受ける可能性のある攻撃の種類を特定し、その可能性を推定し、攻撃の成功の影響を評価します。製造、展開、廃棄を含む、デバイスのライフサイクル全体を必ず含めてください。これは、軽減が必要なほど深刻な脅威を特定するのに役立ちます。

-

設計時間、パフォーマンス、部品表の観点から、必要な対策とその実装コストを決定します。

このように開発された脅威モデルは、データのプライバシーを保護するために必要なハードウェアとソフトウェアの設計属性をガイドするのに役立ちます。幸いなことに、半導体業界は、ほとんどの脅威に対処し、適切な対策の適用を特定するための開発者サポートを提供する多数のデバイスとサービスを開発してきました。

モノのインターネットテクノロジー