クラウド コンピューティングにおけるデータ セキュリティ:データの安全性は?

クラウド セキュリティにおけるリーダーシップとパートナーシップ

定義は重要です。不可欠です。たとえば、「リーダーシップ」という用語は、Google 辞書で簡単に定義すると、「グループまたは組織を率いる行為」と定義されています。 phoenixNAP では、業界をリードすることが私たちの DNA と文化の一部です。私たちは、お客様が簡単に利用できる、革新的で信頼性が高く、コストが最適化された世界クラスのソリューションを作成することをリーダーシップと定義しています。

その意味で、「クラウド インフラストラクチャ」(またはその前身である「クラウド コンピューティング」)という用語は、熱狂的なマーケティング チームによって生み出された、複数の異なるシナリオやソリューションを表す傾向があります。明確な定義がなければ、用語の明確さはせいぜい複雑です。ただし、「クラウド セキュリティ」は、データの機密性、プライバシー、規制順守、復旧、災害復旧、さらにはベンダーの存続可能性に関する懸念を表すものとしてより頻繁に説明されています。私たちは、データ セキュリティ クラウド ソリューションを通じて、この分野に明確性、具体性、信頼性をもたらすことを目指しています。

今後の道のり:セキュリティの展望

Gartner の Heng &Kim (2016) によると、2020 年までに、企業の 60% が何らかの失敗に見舞われるでしょう。これは、社内の IT チームがリスクを効果的に管理できないことが直接の原因です。 E&Y が調査した約 1,200 人の世界の C レベルの経営幹部の 87% は、増加する脅威の状況に対処するために 50% の追加資金が必要であると述べています。この問題は、テクノロジーとセキュリティ サービスにおける世界的なスキル不足に直面しているという事実によって悪化します。これらの問題は、組織が情報技術と現在のサイバーセキュリティ スタッフを維持および保持する能力に直接影響します。

業界がこの潜在的なセキュリティの蔓延に備えている間、自動化と機械学習ツールへの注目と依存が高まるとともに、膨大な数のセキュリティ サービス プロバイダの統合が行われると予測されています。世間の懸念にもかかわらず、これはそれほど悪いことではないかもしれません。これらのツールの高度化、さまざまな側面での分析と相関を実行する機能、および自動化機能により、防御機能が効率化され、場合によっては進歩する可能性があります。

この分野で業界をリードするプロバイダーは、ただ傍観しているわけではありません。そのようなプロバイダーとして、phoenixNAP は、ローカルから国際的なものまで、多くのイニシアチブの最前線に立っています。例えば、この分野に興味を持ってもらうためには、小学生の頃から知識を育て始めることが重要です。業界団体と協力して、イベントを後援し、組織でリーダーシップの役割を果たし、カリキュラムの開発と意識向上をサポートしています。私たちは、脅威インテリジェンスの共有と、さまざまなダーク Web データ ソースの使用に取り組み、脅威ベクトルを早期に特定するために運用できる予測分析を作成しています。さらに、米国軍および米国退役軍人省と提携して、関心のあるサービスメンバーに道を提供し、参入障壁を低くし、専用のサポートシステムを用意して、サイバーへの移行を成功させることができます。民間人としての役割

「リーダーシップ」は、社会的責任であり、市場セグメントのセキュリティ体制を強化するための貢献であると考えています。

これがクラウドのセキュリティに関係するのはなぜですか?

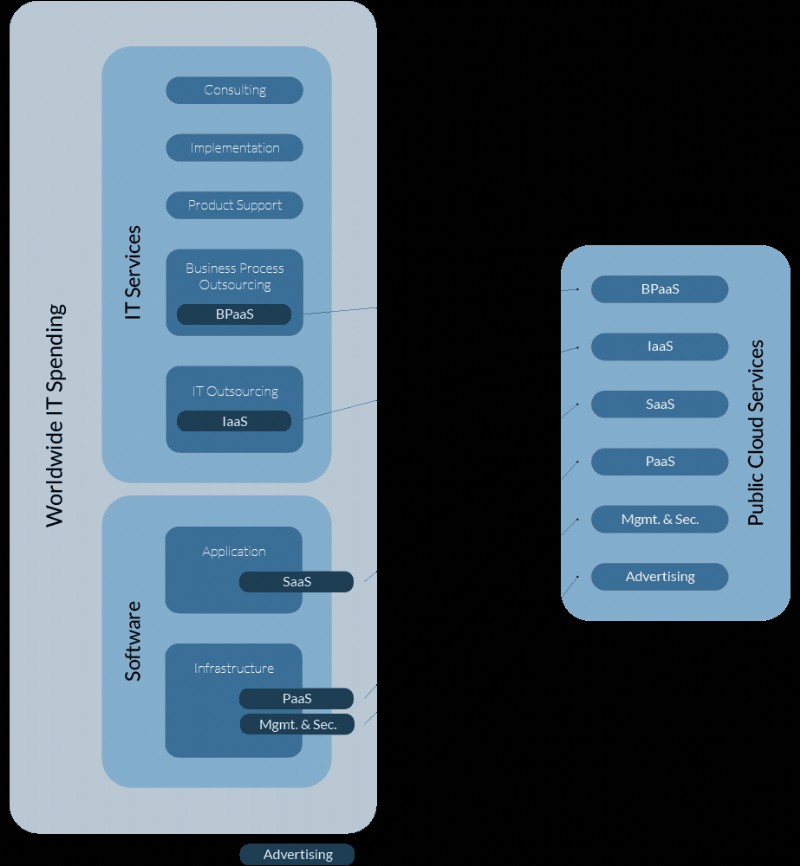

2015 年の Gartner の調査では、前年比 16% の年間成長率が予測されました。現実には、2020 年に近づくにつれて、クラウド サービスへの IT 支出が 32% 増加すると見られます。同じ調査で、現在 IT 予算の約 40% がクラウドまたは SaaS 関連のサービスに割り当てられていることが明らかになりました。

独自の視点からの安全なソリューション

すでにクラウドにいる、またはそこに行くと想定しても問題ありません。私たちの焦点は、安全なクラウド インフラストラクチャの最も重要なコンポーネントであると考えられるものと、これらのコンポーネントが現代のビジネスのセキュリティ ニーズをどのように補完し、サポートするかについて教育することです。パス・ゴール理論が目標達成との関係の重要性を強調するように、テクノロジー・サービス・プロバイダーとして、私たちはお客様と提携し、製品の作成と維持において相互に信頼できるアドバイザーになるためにさらに努力することを信じています.クラウドはそう遠くない未来にあります。皆様の安全と安心を守り、道案内をさせてください。

phoenixNAP には独自の視点があります。インフラストラクチャ プロバイダーとして、当社は補完的なツールとサービスのサービス ポートフォリオを提供し、包括的で安全なクラウドベースのソリューションを組織に提供します。それを念頭に置いて、中小企業スペース (SMB) のギャップと、このような最先端技術へのアクセスに対する参入障壁を特定しました。私たちは何をしなければならないかを知っていました。これらの企業が世界クラスの安全なクラウドベースのソリューションにアクセスできるように支援するツールを開発し、規制上のニーズを満たし、サポートしました。私たちは、パフォーマンス、回復可能性、ビジネス継続性、セキュリティの基準を設定し、現在はコンプライアンスをかなり高く設定しています.中小企業への情熱とセキュリティへの献身が、Data Security Cloud を構築した理由です。当社の Data Security Cloud は、世界で最も安全なクラウド サービスを作成するという願望です。

私たちは、セキュリティのゴールド スタンダードとなるだけでなく、誰もが完全にアクセスできるソリューションを構築する方法を求めていました。そのためには、従来のコンサルティング型のセキュリティ サービスをコモディティ化し、手頃な OpEx コスト構造で提供する必要がありました。

クラウド セキュリティは責任の共有

2017 年のクラウド導入調査では、回答者の 90.5% がクラウド コンピューティングが IT の未来であると考えていることがわかりました。これらの回答者の 50.5% が依然としてセキュリティを懸念事項として認識しています。これらの懸念事項のうち、次の領域が特に興味深いものでした:

- データとアプリケーションの統合に関する課題

- 規制遵守の課題 (54% が PCI コンプライアンス要件を指摘)

- 独自のパブリック クラウド プラットフォームによる「ロックイン」の懸念

- 大手クラウド プロバイダに対する不信感

- 費用

これらの観点を念頭に置いて、ソリューションをゼロから設計しました。世界中で 24 時間年中無休でインシデントに対応するには、セキュリティ オペレーション センターを監視し、積極的に防御し、リソースを提供する必要があることを確認しました。私たちは、環境保護の責任を共有するために、各顧客と提携するソリューションを設計しました。最終的に、この戦略は、その後の顧客の特権、金融、医療、および個人/人口統計データのプライバシーと機密性を保護するのに役立ちます。私たちは、セキュリティ体制に向けた目標を強化するためのシステムの設計に着手しました.

私たちの課題は、クラウド コンピューティングにおけるセキュリティの種類をコモディティ化し、わかりやすくすることでした。ツールの統合に多大なリソースを投資し、ベンダーに従来の CapEx コスト モデルから OpEx の成長に応じた支払いモデルへの移行を促してきました。最終的に、この戦略により、この市場セグメントに有利な価格設定構造が可能になり、参入障壁が取り除かれるため、以前はエンタープライズ スペース用に予約されていたものと同じツールと技術にお客様がアクセスできるようになります。

クラウド サービスとは

クラウド サービスについて話すとき、次のコンテキストを定義する必要があります。

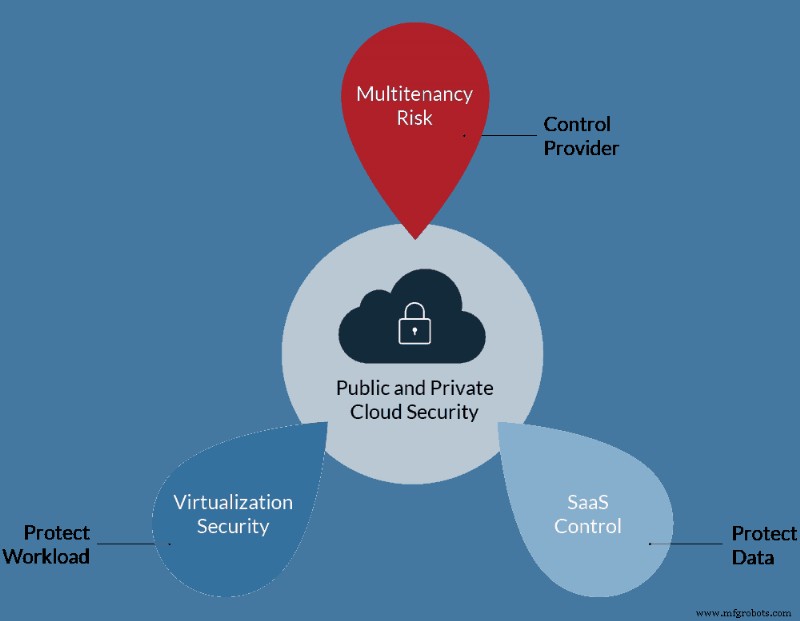

プライベート クラウド

- 通常、プライベート クラウドは、社内にある仮想化ソリューション、またはデータセンター コロケーションでホストする可能性のある仮想化ソリューションを表します。

- プライベート クラウドは、複数のワークロードを 1 つのホストに集約することで、一般的なコンピューティング ワークロードでのアイドル時間の使用を最適化し、ベアメタル ハイパーバイザー プラットフォーム固有のリソース オーバープロビジョニングを利用します。

- あなたはプライベート クラウドを所有しています。技術的には、あなたの運用管理下にあるあなたの施設にあります。したがって、セキュリティ管理に対する信頼は高くなりますが、オペレーターのスキルと能力、および適切なセキュリティ衛生を維持する能力に依存します。

- ただし、ハードウェア、ソフトウェア、ライセンス、危機管理計画 (バックアップと事業継続)、さらには上記の人的資源を調達して維持する必要があるという課題があります。これらのリソース (トレーニング、人事、医療/歯科計画など) を継続的に開発および管理するための組織のオーバーヒアリングを含みます。

パブリック クラウド

- パブリック クラウドは、サービス プロバイダが仮想化インフラストラクチャを仮想マシン、アプリケーション、ストレージなどのリソースで利用できるようにする環境です。これらのリソースは、インターネットを介して一般に公開されています。パブリック クラウドは通常、従量課金制モデルで運用される環境であり、顧客は、サブスクリプションまたは契約したものに対してのみ料金を支払います。

- パブリック クラウドはさらに次のように分類できます。

- サービスとしてのソフトウェア (SaaS)。 SaaS の好例は、Microsoft の Office 365 です。多くのツールをインターネット ブラウザ自体から使用できますが、クライアント向けソフトウェアをダウンロードすることもできますが、実際の作業はすべてクラウド環境内で行われます。

- サービスとしてのプラットフォーム (PaaS)。クラウド プロバイダがハードウェア ツールとソフトウェア ツールを提供するソリューションであり、通常は OpEx モデルで提供されます。

- Infrastructure as a Service (IaaS)。パブリック クラウドについて言及する場合、これは通常、ほとんどの人が言及するサービスです。典型的なシナリオは、Web サイトにアクセスして仮想 Windows Server を注文する場合です。 X 個のプロセッサ、Y 個の RAM、および Z 個のストレージを使用します。 phoenixNAPでは、このスタイルのサービスを提供しています。プロビジョニングが完了したら、IIS と WordPress をインストールし、サイトをアップロードすると、Web サイト用のインターネットに接続されたサーバーができあがります。このモデルに惹かれる消費者は通常、コスト意識が高く、最小限の支出でソリューションを作成しようとします。インターネットに面したファイアウォールのようなものは、見落とされたり、完全にスキップされたりする可能性があります。 Web プラットフォームとデータベース/ストレージ プラットフォーム (内部ファイアウォールを使用) 用に別々のワークロードを作成するなどの強力なシステム アーキテクチャ プラクティスも影響を受ける可能性があります。この時点で明らかなことは、これがソリューションを作成したときに重点的に取り組んだ分野の 1 つであるということです。

- 私たちの価値提案は、このタイプのクラウド プラットフォームにより、組織がオンプレミスのインフラストラクチャ、リソース、さらには年間サービス契約に投資して維持する必要性を軽減することです。これによりリソースの必要性は減少しますが、なくなるわけではありません。ほとんどのライセンス費用はプロバイダー経由で含まれており、プロバイダーの規模の経済によって大幅に割引された価格で利用できる可能性が高いため、可能な限り最高の価格設定を得ることが保証されています.

次の表は、シフト コスト配分モデルを対比しています:

従来の IT

資産コスト

- サーバー ハードウェア

- ストレージ ハードウェア

- ネットワーキング ハードウェア

- ソフトウェア ライセンス

インフラを維持するための人件費

物理データセンターのコスト

- パワー

- 冷却

- セキュリティ

- 保険

外注・コンサルティング費用

通信/ネットワーク費用

パブリック クラウド

仮想インフラストラクチャのコスト

- サーバーのコスト

- vProc

- vRAM

- vStorage

- ソフトウェア ライセンスの費用

- プロフェッショナル サービス

- 帯域幅コスト

- マネージド サービスの費用

ハイブリッド クラウド

- ハイブリッド クラウドは、プライベート クラウドとパブリック クラウドの融合と考えてください。望ましい目標は、これらの環境の両方のワークロードが相互に通信できるようにすることです。これには、これらのワークロードを 2 つのプラットフォーム間でシームレスに移動する機能が含まれます。

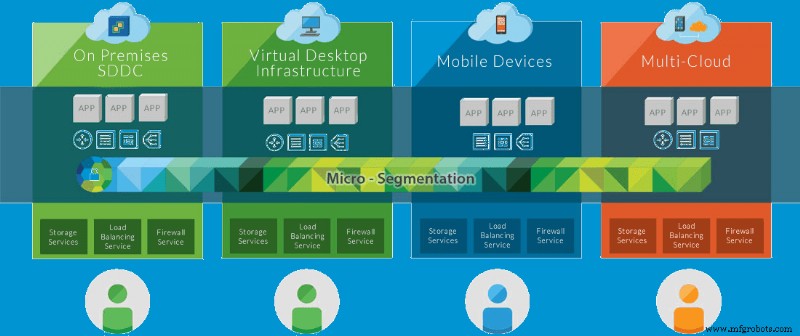

- これは他のシナリオでも可能ですが、ハイブリッド クラウドの場合、オンプレミス環境のように構成されたパブリック クラウド環境が一般的です。このシナリオでは、適切な North-South トラフィック セグメンテーションが行われる可能性があります。まれに、適切な East-West トラフィック セグメンテーションが、仮想ファイアウォール アプライアンスまたは最新の VMware NSX ベースのマイクロセグメンテーション テクノロジーによって促進されます。

コントロール フレームワークはどのような役割を果たしますか?

コントロール フレームワークは、ベスト プラクティスの概要です。プロバイダーが適切なセキュリティ体制を遵守するのに役立つ、強力で定義された一連のプロセスと制御。特に監査プロセスによって検証された規制要件の対象となる場合に、評価、監査、および報告できる態勢。これが消費者にとって意味することは、プロバイダーが業界と一致する標準ベースのソリューションを構築したということです。彼らは手を抜かず、インフラストラクチャのコンポーネントをポートインまたはポートアウトする必要がある場合に備えて、信頼性が高く相互運用可能な高品質の製品を作成するために努力してきました.プロバイダーによる標準ベースのアプローチは、プロバイダーに割り当てることができるチェックリストのコンポーネントに対処する場合と同様に、独自の規制コンプライアンスのニーズにも活用できます。

最高のパートナーとの提携

マーケット シェアの数値は定量的な尺度であり、アルファ レベルの影響を受けますが、それでも統計的には健全です。 Intel と VMware は、この分野における明確なリーダーであり、グローバルなイノベーターです。コンポーネントを統合して、非常に要求の厳しい分野で革新的なソリューションを作成する場合、定性的な尺度である製品の優位性は重要な資産です。 phoenixNAP では、継続的なパートナーシップを誇りに思っており、これらのパートナーと製品を開発できることを誇りに思っています。私たちは、この分野での長寿とリーダーシップにより、革新的でありながら安定したプラットフォームを作成する共同ブランド ソリューションの価値を信じています。

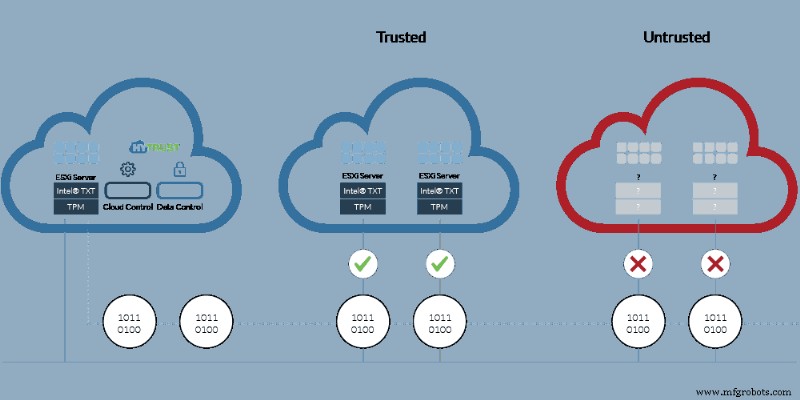

Data Security Cloud (DSC) 製品を開発するにあたり、最新世代の Intel チップセットと初期リリースの VMware 製品コードを使用することができました。以前のソリューションや方法論の遺産に縛られることなく、次世代のツールと技術を使用して設計および実装しました。

VMware の vRealize Suite と vCloud Director テクノロジーを世界クラスのソリューションに組み込みました。 phoenixNAP では、顧客が運用タスクを自分で管理できるようにするだけでなく、業界標準の VMware をプラットフォームとして使用することで、オンプレミスとデータ セキュリティ クラウドの実装の間にハイブリッド クラウド ソリューションを作成できます。

新たに始める

安全なクラウド サービスを設計したかったので、レガシーに影響されないことを選択しました。ソフトウェア定義ネットワーキングに基づくまったく新しいネットワーキング プラットフォームから始めて、柔軟でスケーラブルなソリューションを作成および構築し、マイクロセグメンテーションとデータ分離のベスト プラクティスを組み込みました。仮想化プラットフォーム スタック全体と相互接続する通信ファブリック全体にわたって、このレベルの柔軟性と制御を設計しました。

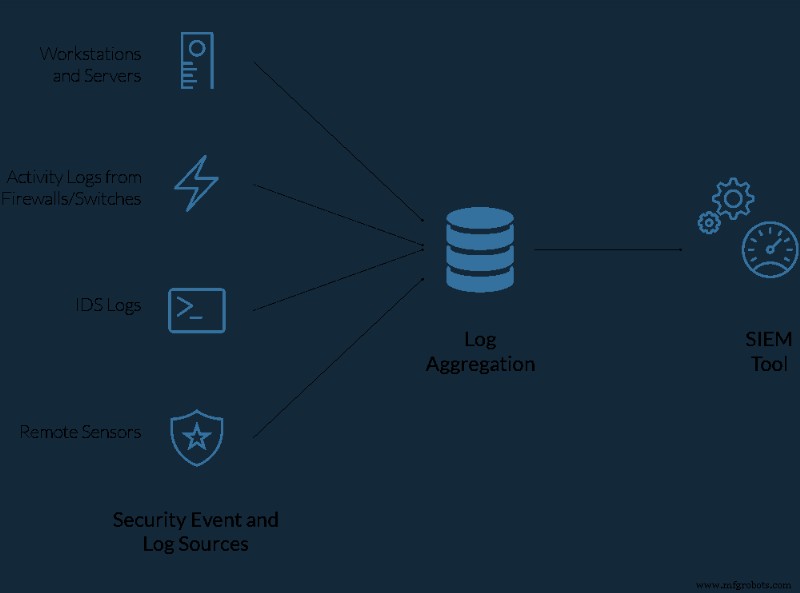

設計方法論

私たちは、コンプライアンスの目標を達成するための広範なバックグラウンドを活用しました。フレームワーク アプローチを取り入れ、業界のベスト プラクティスを使用し、PCI、HIPAA コンプライアンス、ISO 27002(近日公開予定)などの業界およびコンプライアンス認定を取得する際に継承されるニーズと制限を予測します。セキュリティ関連のインシデントを LogRhythm SIEM にストリーミングし、24 時間年中無休のセキュリティ オペレーション センター (SOC) で監視する VMware LogInsight ログ収集および集約プラットフォームによって補完された、柔軟でありながら安全なアーキテクチャを設計しました。

証明済み

私たちがセキュリティ標準の目標を達成したことを証明するには、最も尊敬されている組織に私たちを検証して認定してもらうこと以上に良い方法はありません。 TrustedSec に環境を評価してもらい、期待に応えていることを証明してもらいました。しかし、私たちはコンプライアンスを達成するだけにとどまりませんでした。さらに、セキュリティの専門家として、規制基準を超えて環境を監査しました。私たちは、「妥協のないアプローチ」と、技術的およびセキュリティの観点から「正しいことを行う」という基本的な哲学を持つようにフレームワークを設計しました。この安全なクラウド プラットフォームの PCI 認定によって証明されています。

セキュリティ サービスの開始

何年にもわたる広範なテストとお客様からのフィードバックを経て、セキュリティ リスク管理とインシデント レスポンス機能をサービスとして構築し、すべてのお客様が利用できるようにしました。高度なセキュリティ オーケストレーションと自動テスト ツールの統合、および官民の情報共有とコラボレーション (ISAC) 組織との戦略的パートナーシップを通じて、セキュリティ オペレーションを強化しました。独自のシステム、メンバー組織、およびダークウェブからリアルタイムで脅威ベクトルデータをグローバルに収集する能力によって強化され、独自のエンリッチメント技術を利用して、この社会の社会構造の予測プロファイリングを行います。防御態勢をサポートするために、実用的なインテリジェンスまたは早期警告システムを作成するという目標を持っています。

これが意味することは、脅威がビジネスに影響を与える前に検出するための高度なツールを構築していることです。これらのツールを使用して予防措置を講じ、監視下でお客様のネットワークを保護しています。最新の脅威に遭遇する可能性のある行動は、あなたをその痕跡に含めることなくあなたを通り過ぎます。

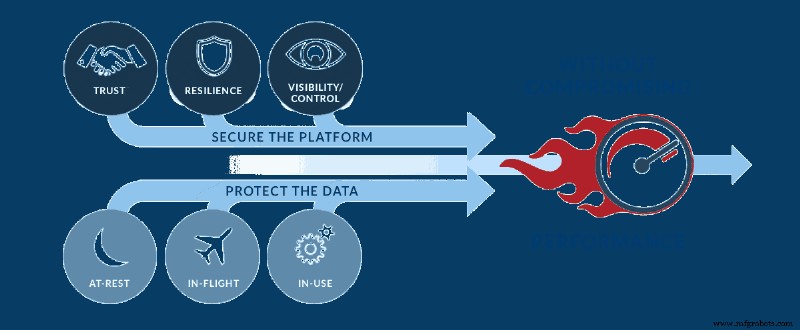

安全なクラウド インフラストラクチャを作成するための階層型アプローチ

実績のあるベース

phoenixNAP には、革新的なインフラストラクチャ ソリューションの設計、開発、運用において長い実績があります。金融取引セクターの親会社を持つ当社は、これらの重要なソリューションの安全な運用に関する幅広い知識と専門知識を持っています。グローバル データセンター施設のオペレーターとして、信頼できる評判と運用プロセスを確立し、多様で膨大な顧客ベースのニーズをサポートしています。

SOC-1、SOC-2、SOC-3 の認定は、物理的および論理的なアクセス制御、データ セキュリティ、ビジネス継続性の管理と手順のベースラインを確立します。当社のタイプ II 指定は、これらの機能を実際に検証します。当社の PCI-DSS 認定は、最高レベルのセキュリティ体制に対するお客様の懸念を実証する環境を作成するために「正しいことを行う」という当社のコミットメントと信頼を確立します。

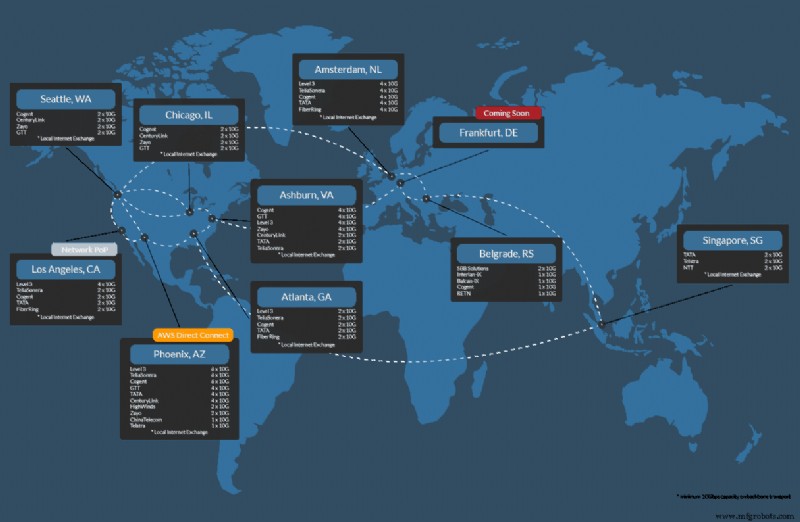

冗長グローバル通信ファブリック

phoenixNAP では、すべてのお客様が最高のセキュリティと保護を受けるに値すると考えています。最も一般的な消費者レベルでは、通信ファブリックに組み込まれた DDoS 緩和などのテクノロジーを使用して、6 つのキャリアが融合した接続の上に乗ったインターネット サービスの恩恵を受けています。すべてのお客様は、この優れたレベルの保護をすぐに利用できます。データセンターの可用性に関する当社の専門知識に便乗して、高速で回復力のあるメッシュ スイッチング ファブリックを設計し、単一障害点を排除して、100% サービス レベルの可用性 (SLA) 保証を提供する自信を与えてくれます。

高度にスケーラブルなハードウェア プラットフォーム

Lisa Spellman – Xeon およびデータセンター担当 Intel VP/GM

財団で確保

- Root of Trust モジュール (TPM)

- 検証用の組み込み命令セット (Intel TXT)

- 高速で高品質な乱数ジェネレーター (RDSEED)

- Firmware assurance (BIOS Guard)

Built-in Ecosystem

- Efficient provisioning and initialization (Intel PTE)

- Scalable management with policy enforcement (Intel CIT)

- Direct integration with HyTrust and VMware, etc.

A New Level of Trust

- Secure, Enterprise Key Management

- Trusted connectivity

- Remote attestation fo the secure platform

- Compliance and measurement at the core

Designed around the latest Intel Xeon processor technology alongside our extensive expertise in managing highly scalable workloads in our other cloud offerings, we built a computing platform that achieved 1.59X performance gaines over previous generations. These increases that are passed down into our customer’s workloads, providing them with better performance, and a higher density environment to optimize their existing investment, without any capital outlay; in most cases without any additional OpEx commitments.

Advanced Hypervisor Technology

We build a foundational commitment to VMware, and our commitment to integrate the latest tools and techniques to empower our customers to do what they need, whenever they need it.

Using Hybrid Cloud Extender we can help customers bridge the network gaps to hosted cloud services while maintaining network access and control. Tools like VMWareNSX allow for the creation of logical security policies that can be applied to a Virtual Machine regardless of location (cloud or on-premise). The integration of the latest Intel Cloud Integrity Toolkit allows for platform security with unmatched data protection and compliance capabilities.

Our vRealize Suite and vCloud Director integration is no different. We provide our customers with direct access to the tools they need to manage and protect their hybrid cloud environments effectively. In the event the customer wishes to engage phoenixNAP to perform some of these tasks, we offer Managed Services through our NOC and 3rd party support network.

Segmented Components

Experience has taught us how to identify and prevent repeat mistakes, even those made by strategic or competitive partners in the industry segment. One of those lessons learned is the best practice to section and separate the “Management” compute platform, from the “User compute platform.” Segmentation will significantly minimize the impact of a “support system” crash, or even a heavy operational workload, from impacting the entire computing environment. By creating flexible and innovative opportunities, we train our teams to reflect, communicate and enhance their experiences, creating a knowledgeable and savvy operator who can step onto the batter’s box ready to do what’s asked of them.

Threat Management

We believe that we have created a state-of-the-art infrastructure solution with world-class security and functionality. However, the solution is still dependent on a human operator. One, that based on skill or training, could be the weakest link. We, therefore, engage in continuous education, primarily through our various industry engagements and leadership efforts. This service offering is designed to be a high touch environment, using a zero-trust methodology. A customer, who is unable to deal with the elements of an incident, can see us engage on their behalf and resolve the contention.

If all else fails, and the environment is breached, we rely on 3rd party pre-contracted Incident Responders that deploy in a rapid format. The proper handling of cybersecurity Incident Response requires a Crisis Communication component. One or more individuals trained in handling the details of the situation, interfacing with the public and law enforcement, and based in the concepts of psychology, are trained to be sensitive and supportive to the various victim groups of the situation.

As we bundle backup and recovery as a core service in our offerings, we can make service restoration decisions based on the risk of overwriting data vs. extended downtime. Using the cloud environment to our advantage, we can isolate systems, and deploy parallel systems to restore the service, while preserving the impacted server for further forensic analysis by law enforcement.

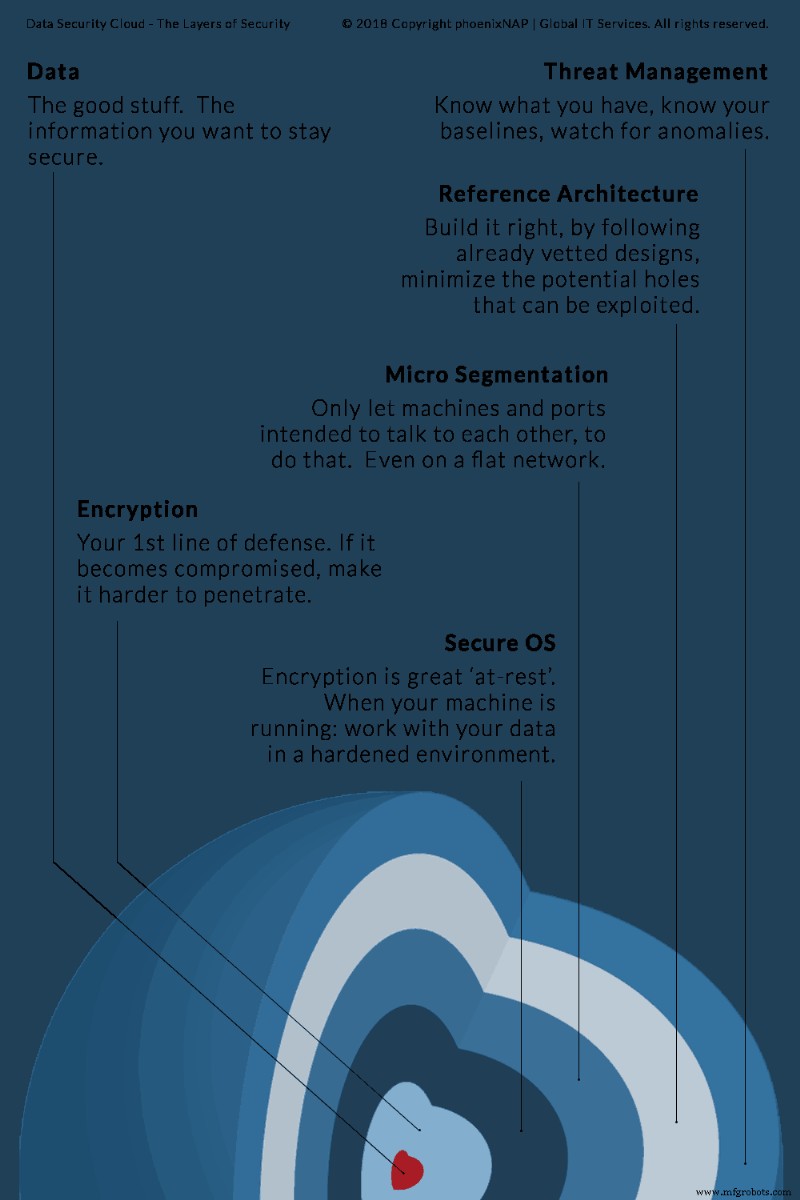

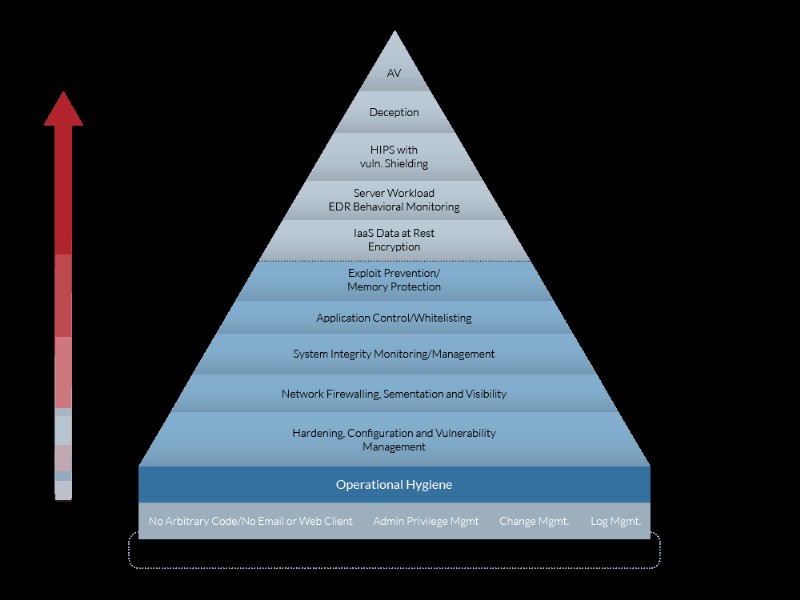

It’s All About the Layers

Hierarchy of Virtual Environment Security Technologies

Security solutions are designed to defend through depth. If one layer is compromised, the defense process begins by escalating the tools and techniques to the next tier. We believe that a layered approach as described creates a secure and stable solution that can easily be scaled laterally as the needs and customer base grows.

Why Does This All Matter?

In one of his articles in the CISO Playbook series, Steve Riley challenges IT leaders not to worry that migration to the cloud may require relinquishing total control but encourages them to embrace a new mindset. This mindset is focused on identity management, data protection, and workload performance.

The primary is likely a reference to the cost savings achieved from consolidation, and transfer of responsibility to a service provider.

- Converting CapEx expenditure to OpEx ones can surely improve cash flow to those in the SMB market space.

- Reducing technical overhead through the elimination of roles no longer required, can provide far more operating capital, and

by re-focusing core-resources to concentrate on core-competencies, create business advantages in the areas that are important to the organization.

According to Gartner, the benefits of cloud migration include the following:

- Shorter project times:Cloud IaaS is a strong approach for trial and error, offering the speed required to test the business model success.

- Broader geographic distribution:The global distribution of cloud IaaS enables applications to be deployed to other regions quickly.

- Agility and scalability:The resource is pay-as-you-go. If an application is designed correctly, then it is simple to scale the capability in a short period.

- Increased application availability:As described, we have demonstrated the highest levels of security and reliability. If you have the right application design, you can develop application availability accordingly.

What’s Fueling the Cloud-First Strategy?

We hear many organizations adopting a cloud-first strategy, where they default to a cloud-based solution, until it proves unable, or not feasible before they consider other options. Factors driving this trend include:

- Reduced infrastructure and operational costs. From a reduction in capital expenditures, using the elasticity of cloud services, lower overall software costs and potential reduction of IT staff, organizations report approximately 14% in savings.

- Flexibility and scalability to support business agility. Agility is defined by the ability to bring new solutions to market quickly. The ability to control costs, leverage different types of services, and being flexible to adapt to market conditions.

- Cloud services tend to use the latest in innovation. Being able to leverage the high rate of innovation in this space, an organization can benefit by incorporating it as part of their business strategy.

- A cloud-first strategy can drive business growth through a supportive ecosystem.

Things to Consider

Not every workload is appropriate or destined for cloud-based compute platforms. The scoping part of any cloud migration project should start by identifying and selecting workloads that are easily migrated and implemented in multi-tenant cloud implementation.

The customer needs to understand the profile and characteristics of their workloads. For many years we would have never considered moving database workloads off of physical hardware. This is a similar case where high I/O or hardware timer reliant workloads (such as GPS or real-time event processing) may be sensitive to being in a shared, multi-tenant computer environment.

- More importantly, cloud services predominately revolve around x86-based server platforms. Therefore, workloads that are reliant on other processor architecture, or even specialized secondary processing units or even dongles, do not make ideal cloud candidates.

In contrast, cloud-based infrastructure allows for:

- Business Agility – for rapid deployment, and even rapid transition from one platform to another, with low transition costs.

- Device Choice – The flexibility to deploy, tear down, and redeploy various device configurations in a matter of clicks.

- Collaboration – Cloud providers typically provide an expert-level helpdesk, with direct access to a community of experts that can support your needs.

There are many reasons to consider a hybrid strategy where you combine workloads. What needs to stay on bare-metal can remain on bare metal servers, either in your facility or a colocation facility such as ours, while staying connected to the cloud platform via a cross-connect, gaining the benefits of both scenarios.

Cloud computing security consists of a broad set of concerns. It is not limited to data confidentiality alone, but concerns for privacy, regulatory compliance, continuity and recovery, and even vendor viability. Staying secure in the cloud is, however, a “shared responsibility.” It requires partnerships, especially between the customer and their infrastructure service provider. Nobody needs to be convinced that data breaches are frequent, and often due to management or operator neglect. Customers are becoming tired of their data being disclosed and then used against them. Most recently, abused via an email-based threat vector, where the bad actor quotes a breached user ID and password, as a way to convince the target recipient to perform an undesired action, behind the mask of perceived authenticity.

Any organization that accepts Personally Identifiable Information (PII) of its customer base establishes with that customer, an implied social contract to protect that information. At phoenixNAP, we have demonstrated leadership in the infrastructure space on a global scale, through partnerships with customers, solution aggregators, and resellers. We have created innovative solutions to meet the unique challenges faced by businesses, going above and beyond to achieve the goals desired by the target organization.

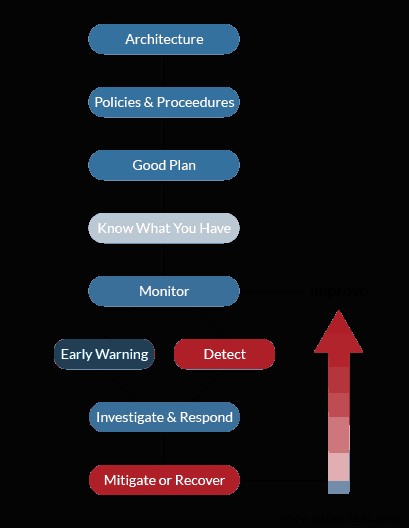

Notes from the Author:Elements of a Strong Security Strategy

Over the years, I have learned many important lessons when it comes to creating solutions that are secure and reliable. Here are some final thoughts to ponder.

- There is no substitute for strong architecture. Get it right and you have a stable foundation to build upon. Get it wrong and you will play whack-a-mole for the rest of that life-cycle.

- Have detailed documentation. Implement policies and procedures that make sense. Documentation that supports the business process. Security policies for the cloud cannot burden the users. If they do, they just become a target for shadow IT. The policy needs to be supportive of the existing process while implementing the control it absolutely needs. A little control is better than no control due to a workaround.

- Plan for a breach, plan to be down, plan for an alien invasion. If you plan for it, you won’t be caught in a state of panic when something undoubtedly happens. The more off-the-beaten-path a scenario seems, the better you can adopt for when real-life scenarios arise.

- You can’t protect what you don’t know you have. Asset management is the best thing you can do for your security posture. If it’s meant to be there:document it. If it’s not meant to be there:make certain that you have a mechanism to detect and isolate it. Even to find out who put it there, why and when.

- Now that you know what you have:monitor it. Get to know what normal behavior is. Get to know its “baseline.”

- Use that baseline as a comparative gauge to detect anomalies. Is this system showing inconsistent behavior?

- Investigate. Have the capability to see the alert triggered by that inconsistent behavior. Are you a 24/7 operation? Can you afford to ignore that indicator until the morning? Will your stakeholders, including your customers accept your ability to detect and respond to the Service Level Agreement (SLA) you extend to them? Can you support the resourcing needed for a 24/7 operation, or do you need to outsource the Threat Management component at least in a coverage extension model? The best SIEM tools are useless without someone actioning the alerts as soon as they pop up. Machine learning helps, however, it cannot yet replace the operator.

- Mitigate the problem or be able to recover the environment. Understand what your Recovery Point Objectives (RPOs) and your Recovery Time Objectives (RTO). Do your current solutions meet those goals? Can those same goals be met if you have to recover into a facility across the country, with no availability from your current staff due to the crisis being faced? How will you communicate with your customers? Do you have a crisis communicator and incident handler as part of the response team?

- Take your lessons learned, improve the process and do it all over again.

No single vendor can provide you with a “silver bullet.” Any vendor that tells you such, is someone you should shy away from. Every customer’s needs are unique. Each situation takes a unique blend of solutions to be effective. Hence your vast network of partner relationships, to provide you with the solutions you need, without trying to make you fit onto one of their offerings.

The offer is always on the table. At phoenixNAP, we will gladly take the call to discuss your concerns in this area, and provide advice on what our thoughts are on the topic of interest. Promoting and supporting properly secured environments is part of our social responsibility. It is part of our DNA and the core philosophy for building products in this segment. Let us be your partner in this journey.

Use of Reference Architectures

One of the benefits of a cloud-based, secure infrastructure such as our Data Security Cloud, is the ability to implement battle tested reference architectures that in some cases go above and beyond the standard capabilities of what’s possible in the physical environment.

In what we would consider an extreme case; an architecture as depicted above creates multiple layers of security with various gateways to get to the prized databases that most bad actors are after. Let’s not ignore the bad actors that want to take control of the web infrastructure to infect visitors with infectious payloads; however, the real prize sits inside those databases in the form of PII, PHI, or PCI data. While the various levels of defensive components are designed to make it difficult for the bad actors to storm the castle, the 24×7 Threat Monitoring will undoubtedly catch the multiple attempts and anomalous behavior, triggering an investigation and response activity.

Through a robust combination of tools, technology, services, and a cost model that’s supportive of the needs of the SMB space, we believe we have demonstrated our leadership, but more importantly, we have created a solution that will benefit you; our SMB customer. We aim to have created a complete security solution that you can take forward as you further define your cloud strategy.

Our Promise

We have assembled a world-class team of highly experienced and skilled leaders, who are passionate about cloud security. As global thought leaders, we design for the world and implement locally. We create sustainable solutions, understanding a customer’s appetite and limited budget. Let us show you how we can benefit your goals through our solutions offerings. Keeping with our promise to “do the right thing” as it involves finding the best solution for you.

Get Started with Data Security in Cloud Computing Today; Contact phoenixNAP today.

クラウドコンピューティング

- 時間(とお金)をあなたの側に置くための5つのクラウドコンピューティングのヒント

- ビッグデータとクラウドコンピューティング:完璧な組み合わせ

- クラウドセキュリティとは何ですか?なぜそれが必要なのですか?

- クラウドコンピューティングは組織にどのようなメリットをもたらしていますか?

- すべての企業が直面するクラウドセキュリティリスク

- クラウドコンピューティングのエキスパートになる方法

- クラウドとそれがITの世界をどのように変えているか

- ビジネスにおけるビッグデータとクラウドコンピューティングの使用

- クラウドセキュリティエンジニアになる方法

- クラウドコンピューティングはITスタッフにどのようなメリットをもたらしますか?

- クラウドコンピューティングは管理をどのように変えていますか?