避けられないハッキング攻撃を防ぐ

製造業者は、プロセスを安全に保つために、サイバー世界の「ブラック ハット」と格闘する必要があります

ハッキングされるかどうかではなく、いつハッキングされるかが問題です。

サイバーセキュリティの専門家は、ランサムウェア攻撃の最近の波を引き合いに出し、昨年の春に世界的に爆発的に拡大した悪名高い「Wanna Cry」マルウェアを含め、支払いを行うかシステムのロックを解除する方法が見つかるまでユーザーのデータを暗号化していたと述べています。

ますます巧妙化するサイバー犯罪者と戦うために、製造オペレーションは、サイバーセキュリティ ソフトウェア ソリューションと、ファクトリ オートメーション制御およびネットワーク機器における「強化された」ハードウェアの強力な組み合わせに目を向け、さらに新しいサイバーセキュリティ基準とベスト プラクティスを導入する必要があります。これらのツールがあれば、メーカーは攻撃を防止したり、攻撃が発生した後に解決したりする可能性が高くなります。

サイバーセキュリティ コンサルティング会社である Spohn Security Solutions (テキサス州オースティン) のシニア セキュリティ コンサルタントであるティモシー クロスビー (Timothy Crosby) 氏は、次のように述べています。多くの産業用システムは、Windows XP、Windows 2003、および Windows 2000 などの古い組み込みオペレーティング システムを使用しているため、脆弱であると彼は指摘しました。 、彼らは定期的に標的にされます」と彼は言いました。 「総合的なアプローチが必要です。特効薬はありません。」

Identity Theft Resource Center (アリゾナ州スコッツデール) と CyberScout (サンディエゴ) が 1 月に発表したレポートによると、2016 年のデータ侵害は 40% 増加しました。侵害の数は 2016 年に過去最高の 1083 件に達し、2015 年に報告されたほぼ記録に近い 780 件の侵害を簡単に上回り、盗難は幅広いビジネス、教育、政府/軍、健康/医療、および銀行/金融機関を襲っています。 8 年連続で、ハッキング、スキミング、フィッシング タイプの攻撃がデータ侵害インシデントの主な原因であり、全体の侵害の 55.5% を占め、2015 年から 17.7% 増加したとレポートは述べています。

ホリスティックなアプローチ

Wanna Cry のような最近の攻撃、または 2016 年に表面化した Petya マルウェアによるウクライナでの大規模な混乱は、公益事業やその他の政府機関のインストールを含む重要なインフラストラクチャを標的にしています。 UL LLC (イリノイ州ノースブルック) のプリンシパル エンジニアである Ken Modeste 氏は、次のように述べています。ウクライナの施設と比較して、米国とその他の北米の施設は、FBI やその他の政府機関から、重要な業務を再開するための支援を受けている、と彼は付け加えた.

昨年、UL は UL グローバル サイバーセキュリティ アシュアランス プログラム (UL CAP) をリリースしました。これは、産業用モノのインターネット (IIoT) におけるネットワーク化されたデバイスの急増に伴う安全性とパフォーマンスのリスクを軽減するのに役立ちます。 UL CAP は、企業が UL 2900 シリーズのサイバーセキュリティ規格に従ってセキュリティ リスクを特定するのを支援し、産業用制御システム、医療機器、自動車、ビルディング オートメーション、およびその他の分野におけるリスクを最小限に抑える方法を提案します。

「テストで構築した標準は、[企業の] ベスト プラクティスに基づいています」と Modeste 氏は述べています。ハードコーディングされたパスワード (デバイスに埋め込まれており、変更できないパスワード) の使用は、すべきでないことの一例である、と彼は付け加えました。 「それは根本的な欠陥だ」と彼は言った。 「ランサムウェアは、フィッシングの手法で組織に侵入しています。彼らがそれをクリックすると、そのマルウェアが拡散し始めます。ほとんどの場合、これがランサムウェアの侵入経路です。」

サイバーセキュリティの安全性に関する従業員のトレーニングは、サイバー攻撃を阻止するための大きな鍵です。 「トレーニングは、この問題を解決する画期的な方法です。フィッシングは大きな問題です。悪者は物理的な偵察を行っています」と Modeste 氏は言います。 「オッズは彼らに有利です。」

Siemens PLM Software (テキサス州プラノ) のプラント セキュリティ サービス責任者である Henning Rudoff 氏は、最近のランサムウェア攻撃は産業環境の脆弱性を示していると述べています。 「工場、システム、機械、およびネットワークをサイバー脅威から保護するためには、IEC 62443 などで説明されているような、総合的で最先端の産業用セキュリティ コンセプトを実装し、継続的に維持する必要があります」と Rudoff 氏は述べています。言った。 「デジタル化が進むにつれて、産業用セキュリティはますます重要になっています。

「産業用セキュリティは、インダストリー 4.0 に向けたシーメンスのアプローチであるデジタル エンタープライズの中核要素です」と Rudoff 氏は述べています。 「集中的なターゲットに対する以前の専用攻撃とは異なり、現在のランサムウェア攻撃は広範であり、産業用ネットワークのオペレーターに影響を与える可能性があります。」

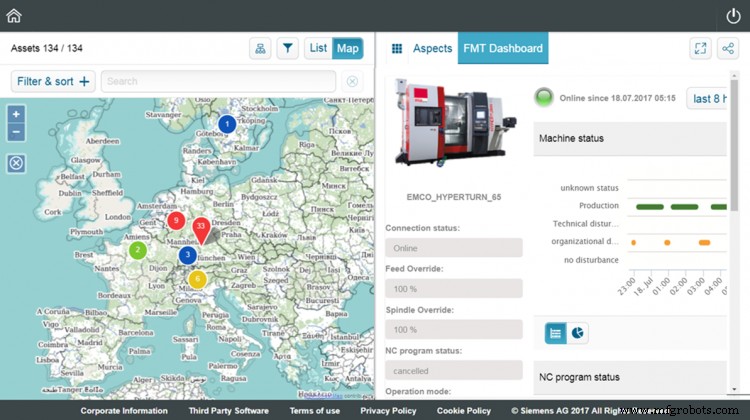

シーメンスは、ミュンヘン、リスボン、オハイオ州ミルフォードにセキュリティ オペレーションを備えた CSOC (Cyber Security Operations Centers) を世界的に設立するなど、多くの面でサイバー脅威に取り組んでいます。ここでは、産業用セキュリティの専門家が世界中の施設のセキュリティ インシデントを監視し、適切な対策で対応しています ( 「クラウド内の製造データの保護」、製造エンジニアリングを参照してください。 、2016 年 7 月)

ハッカーが製造業務を妨害したり、政府の施設や公益事業のインフラに侵入したりするのを防ぐために、企業は他に何ができるでしょうか? 「プラント管理レベルからフィールド レベルまで、アクセス制御からコピー防止まで、すべてのレベルを同時に独立して保護する必要があります」と Rudoff 氏は述べています。 「これが、包括的な保護に対するシーメンスのアプローチが、すべてのレベルで防御、つまり多層防御を提供する理由です。」これは、産業用アプリケーションの主要なセキュリティ標準である ISA99/IEC 62443 の推奨事項に基づいています。

これを行うために、Siemens の製品とソリューションは継続的に開発され、より安全になると Rudoff 氏は付け加えました。シーメンスは、自社の産業用製品について、IEC 62443 に基づいて産業用総合セキュリティ コンセプト (HSC) を定義したと述べています。 「HSC は、開発および製造環境の完全性を保護し、機密性を保護します。 HSC 対策は、製品、ソリューション、およびサービスのライフサイクルに沿って、開発および製造部門で定義および監視されます。」

Siemens の HSC には 5 つの手段があります。認識、最先端の機能、プロセスの改善、インシデント処理、製品のセキュリティ、ソリューション、サービス、および周囲の IT インフラストラクチャのセキュリティです、と Rudoff 氏は付け加えました。 「シーメンスは、ドイツの TÜV [Association for Technical Inspection] から、デジタル ファクトリー部門とプロセス アンド ドライブ部門の開発プロセスに対して IEC 62443 認証を受けており、自社の開発プロセスを保護するというコミットメントを示しています。さらに、PCS 7 のような産業用システムは、IEC 62443 規格に従って認定されています。」

できるだけ早く製品の更新を適用し、最新の製品バージョンを使用することを強くお勧めします、と Rudoff 氏は述べています。 「シーメンスは、自社の産業用製品をより安全にするだけでなく、自動化製品、独自のネットワーク セキュリティ製品およびセキュリティ サービスに高度なセキュリティ機能を提供しています。たとえば、S7 コントローラのセキュリティ機能には、PLC プログラム ブロックのノウハウ保護、コピー保護、アクセス保護、および通信の完全性が含まれます。 Siemens のネットワーク セキュリティ製品 [Scalance や Ruggedcom ラインなど] は、リモート アクセス、非武装地帯の構築、安全な冗長性、セル保護のユース ケースをサポートしています」と Rudoff 氏は述べています。

Siemens Plant Security Services は全体論的なアプローチを代表していると彼は言いました。脅威とマルウェアは初期段階で検出され、脆弱性が分析され、包括的なセキュリティ対策が開始されます。 「継続的な監視により、プラント オペレータは産業施設のセキュリティに関する透明性を得ることができます。」

安全とサイバーセキュリティの統合

ランサムウェアによる世界的な脅威は、業界の自己満足感を終わらせました。 「NotPetya は、ウクライナの重要なインフラストラクチャを標的にすることに成功し、他の 80 か国以上に影響を与えました。 Spohn Security Solutions の Crosby 氏は、米国企業の 49% が専用の IT/データ セキュリティ プログラムを持っていると述べています。 「ヨーロッパでは、私が見た最高のパーセンテージは英国で 37%、ドイツで 34% でした。 NotPetya の仕組みを考えると、Mimikatz 段階 (ハッカーが使用するツール) で収集された資格情報を使用して、別の攻撃が発生する可能性があります。 Tripwire の調査によると、ほとんどの組織は、それが発生した場合、5 月と 6 月に WannaCry と NotPetya がヒットする前よりも準備が整っているとは言えません。」

Rockwell Automation Inc. (ミルウォーキー) の最高製品セキュリティ責任者である Lee Lane 氏は、Petya/NotPetya 攻撃では、影響を受けた企業への分散型サービス妨害 (DDoS) を目的とした広範な暗号化マルウェアが使用されていたと述べています。 「これは、マースク、フェデックス、およびいくつかのライフサイエンス企業などの企業に大きな損害を与えました。サービス拒否により、彼らは一度にターゲットを攻撃するために多数のサーバーを誘導します。攻撃のスタイルは異なりますが、大きな影響を与えるでしょう」とレーンは言いました。 「奴らが入ってきて、最終目標の作戦を妨害している」

このような閉鎖は、直接影響を受ける企業に不利益をもたらすだけでなく、連鎖反応の影響ももたらすと彼は述べた。 「製造業の ERP [エンタープライズ リソース プランニング] ソフトウェアがなかったらどうなるか考えてみてください」と Lane 氏は言います。 「すべての注文、すべての製造計画、および配送先に関する情報が失われてしまいます。」

悪意のあるコード (ランサムウェア、DDoS、ゼロデイ マルウェアなど) は、休止状態でアクティブになるまで遅延状態にある Stuxnet コードなど、さまざまなサイバー攻撃者によって使用されています。 「ロッキードやその他の防衛企業を標的にしようとしている国家から、多くの人が見逃すものまで、いわゆる『悪役』がたくさんいます。インサイダーや社内の従業員です」とレーン氏は述べています。

ISIS やハクティビストなどのテロ集団も、送電網や公益事業などの重要なインフラストラクチャを標的にしていると彼は述べた。 「最近の IBM セキュリティ インテリジェンス レポートでは、2015 年から 2016 年にかけて攻撃数が 110% 増加したことが指摘されており、それがまさに報告されていることです」と Lane 氏は付け加えました。

産業用オートメーションに特化したロックウェル・オートメーションは、安全性とセキュリティの統合に関連するハードウェアとソフトウェアを開発するだけでなく、産業用安全性、オートメーション、およびサイバーセキュリティに関するコンサルティングも顧客に提供しています。 「適切な人材、プロセス、適切なツールを配置する必要があります」とレーン氏は言います。「サイバーセキュリティについても同じことが言えます。ネットワークを守るために利用できる人員が必要です。」

資産を特定して文書化することが重要な出発点であると彼は言いました。 「サイバー脅威は現実のものであり、増加傾向にあり、重大な損害を与える可能性があります」と Lane 氏は述べています。 「資産の重要性を特定し、比較検討する必要があります。」米国国立標準技術研究所のサイバーセキュリティ フレームワークを使用することも、出発点として適しているとレーン氏は付け加えました。

Rockwell は、サイバーセキュリティ保護のためのセキュリティ機能と強化とともに、FactoryTalk Asset Manager ソフトウェアを提供しています。 「自動化システムを購入する前に、企業に相談して、セキュリティ プログラムがあるかどうかを確認してください。会社全体でセキュリティ機能と強化がどのように行われるかをロードマップします」と Lane 氏は述べています。 「サイバー攻撃に耐えることができる強化機能を備えた製品を探してください。たとえば、データ ストームに見舞われた場合、通信システムは単にシャットダウンするか、スリープ状態になりますか?」

いくつかのセーフガードには、ロックウェルの ControlLogix 制御システムのようなハードウェアへの変更を検出して、オペレータにマルウェアの存在を警告し、システムをシャットダウンしたり、問題を修復したりできるようにする機能が含まれます。 「PLC をパスワードで保護できます」と Lane 氏は言います。 「コントロールにキースイッチがあります。各 PLC にはポートとキーポート スイッチがあります。」また、このシステムは、回復に役立つアーカイブ機能もユーザーに提供します。これらの状況からの自動または制御された回復は、高度なサイバーセキュリティ ツールの重要な機能です。

「今日、私たちは何年にもわたって製造されてきた安全システムを持っています。サイバー侵害が発生した場合、これらの安全システムの多くに頼ることはできません」とレーン氏は述べています. 「この 2 つを組み合わせることが重要です。正しい練習です。従来、安全とセキュリティは別のものでした。」

UL CAP プログラムは、サイバー脅威に対抗するためのガイドラインとツールをユーザーに提供します。昨年、UL は UL CAP 規格の初版を発行し、UL は現在 35 の製品をテストしていると Modeste 氏は述べています。 「彼らはマルウェア対策ツールを持っており、さらにランサムウェア ツールを追加し始めています」と彼は言いました。ブート レコードのオーバーライドやファイル システムの管理など、オペレーティング システムの制御が重要であると彼は述べています。 「ますます多くのツールが登場し、さまざまな製品にセンサーが導入されています。」

待機中

場合によっては、サイバー攻撃は侵入後かなり経過するまで発見されず、解決がさらに困難になります。サイバー攻撃者は、2015 年に Cisco ルーターのファームウェア、国家安全保障局 (NSA) のシステム、さらには軍事アプリケーションにインストールされた電子コンポーネントにマルウェアをインストールすることに成功したと、PFP サイバーセキュリティ (バージニア州ウィーン) の共同創設者兼 CEO であるスティーブ チェン (Steve Chen) は述べています。 )、正式名称は Power Fingerprinting Inc.

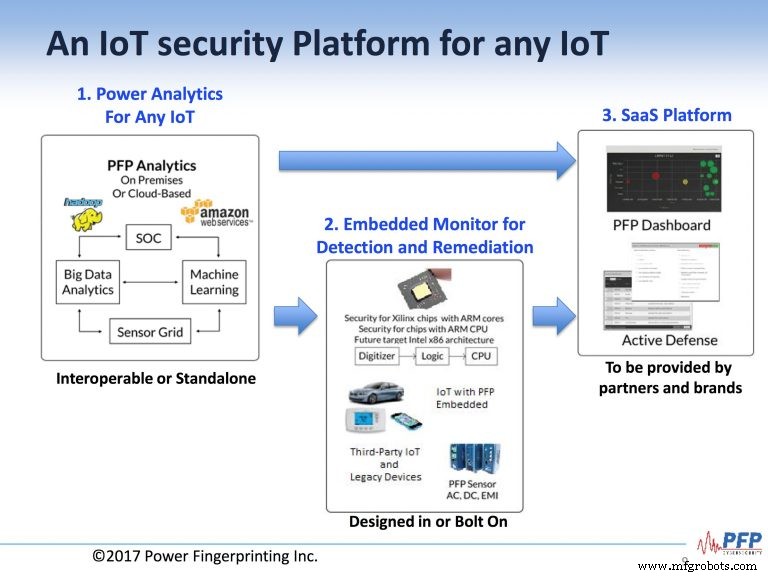

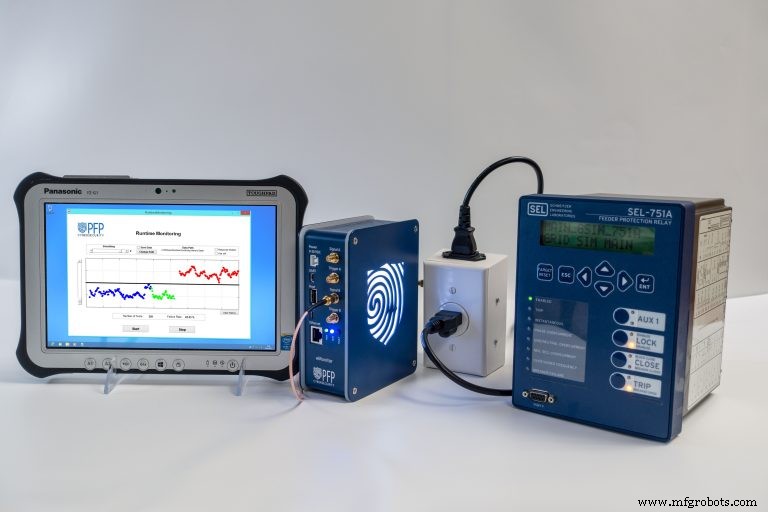

PFP のサイバーセキュリティ システムは、デバイス監視、無線周波数 (RF) による信号処理、ビッグ データ分析、実行時の検出および修復ツールを使用します。バージニア工科大学からライセンス供与された技術を使用して、PFP Cyber はいくつかの政府契約を取得し始め、昨年、以前にライセンス供与された 2 つのサイバーセキュリティ システムの特許に加えて、4 つの新しい特許を取得した、と Chen 氏は述べています。

「シグネチャ検出の代わりに異常検出を使用しています」と Chen 氏は言います。 「次の課題は、マルウェアをより迅速に検出する方法です。いわゆる検出ギャップは、通常約 200 日です。私たちは、攻撃を検出して修復できると信じており、それを実証してきました。」

PFP は、7 月にラスベガスで開催された Black Hat USA カンファレンスでそのシステムを披露しました。 「攻撃を防ぐことはできません」とチェンは言いました。 「攻撃されると想定する必要があります。」同社には 2 つの展開モデルがあり、1 つはデバイスの内部にあり、もう 1 つは外部にあります。

「内部にいれば、[異常] を検出して自動的に修正できます」と Chen 氏は述べています。

PFP は、クラウドベースのソフトウェアとサービスを使用して IoT デバイスにセキュリティ プラットフォームを提供すること、またはマルウェアを検出して修復する RF スキャン テクノロジを使用してオンプレミス ソフトウェアにセキュリティ プラットフォームを提供することを目指しています。同社の PFP ダッシュボードは、パートナーが提供する SaaS (Software-as-a-Service) プラットフォームで使用されています。

「私たちは Stuxnet が何であるかをエミュレートしようとしています」と Chen 氏は言います。 「見えない」

マルウェアの検出に加えて、このシステムは、製品が出荷された箱を開けずに偽造チップの検出に使用できるとチェン氏は述べています。 「この場合、顧客はそれらをブラインドテストできます。メモリ チップのソフト スキャンを実行します。」これにより、海外から製品を大量に購入する企業にとって、多額の費用を節約できる可能性があると彼は付け加えました.

「これについては特許出願中です。同じプロセス、同じ計算、同じソリューションを使用しています」とチェンは言いました。 「この場合、電源が入っていないデバイスにエネルギー、無線周波数を入れるだけです。」

Chen 氏は、最終的に PFP の技術を半導体メーカーにライセンス供与したいと考えています。同社のサイバーセキュリティ キットは現在、企業および政府のアプリケーションを対象としていますが、目標は、ファームウェア インプラント攻撃の標的となった Cisco ルーター用のアンテナを開発することです。

「ホーム ユーザー向けに、ポータブル スキャナーを開発する計画でした」と Chen 氏は言います。 「世界はより安全になる。現在、すべての IoT デバイスにセキュリティはありません。」

自動制御システム