セキュアFPGASoCでTEEを使用してキャビン内AIを保護する例

この記事では、TEEとFPGA SoCの使用が車両内でどのように機能するかを示すことにより、信頼できる実行環境(さまざまな接続デバイスですでに使用されている)について説明します。キャビンAI。

この記事のパートI「コネクテッドカーのTrustedExecution Environments(TEE)」では、Trusted Execution Environment(TEE)が携帯電話やその他のコネクテッドデバイスで重要な機能を保護するために広く使用されている一方で、コネクテッドカーでの採用は少ないと説明しました。 TEEの欠如は、システムの脆弱性を生み出す可能性があります。パートIIでは、キャビン内AIをサンプルアプリケーションとして取り上げ、最新のTEEおよびFPGASoCを安全なプラットフォームにする方法について説明します。

一般的なキャビン内AIシステム

機内AIは、先進運転支援システム(ADAS)の一部であり、実際、自動運転よりも一般的に展開されています。機内AIは、カメラやその他のセンサーを活用して、ドライバーや乗客に状況に応じた安全ガイダンスを提供したり、音声やジェスチャーなどのオプションを提供して車両を制御したりします。たとえば、内向きのカメラは、トラックの運転手を監視して、酩酊、気晴らし、眠気、倦怠感を検出し、運転手に警告して事故を防ぐことに長けています。これらは現在、商用車やトラックに広く導入されています。同じ技術が、安全目的でドライバー関連の行動を観察するために消費者向け車両に浸透し始めています。 AIを搭載したカメラは、子供やペットが車内に残されたときに警告を発して、熱による死亡を防ぐこともできます。

典型的な客室内システムは、ドライバーの行動を監視し、乗員がシートベルトを着用しているかどうかをチェックし、携帯電話、キーホルダー、ベビーシートなどの関心のあるオブジェクトを追跡するように訓練できます。システムは、機械学習ベースのビデオ信号チェーンを含む多くの機能を実行する必要があります、中央ADASやインフォテインメントシステムなどの他のECUとの通信、およびファームウェアのアップグレードのサポート。

また、死角の検出も実行できます。スモールフォームファクターカメラで補強されたサイドバックミラーを使用して、MLアルゴリズムを実行し、ドライバーの死角にある車両を見つけることができます。さらに、車載ネットワーク(IVN)認証などの処理を中央ADASからオフロードできます。

強化されたハードウェアの例

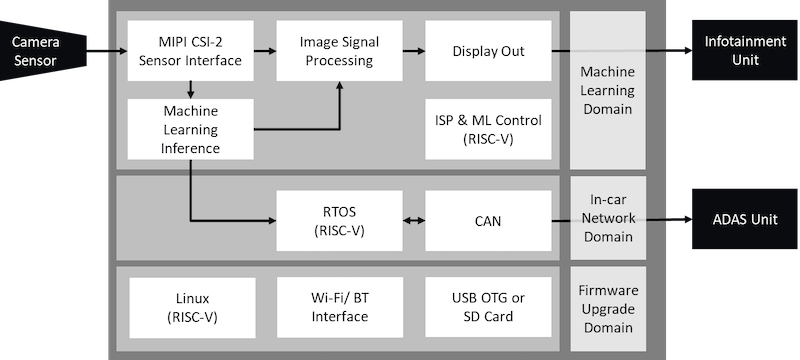

Microchip社のPolarFireSoC FPGAは、この種の統合機能、混合臨界システムをサポートできるハードウェアの例です。これにより、FPGAファブリックおよびマイクロプロセッササブシステムで効率的な推論を行うキャビン内AIアプリケーションが、制御および監視ジョブを実行できるようになります。決定論的なRTOSと、電力効率の高いクアッドコアRISC-Vプロセッサ上のリッチLinuxをサポートします(図1を参照)。

図1。 PolarFireSoCインキャビンAIプラットフォーム。 ML推論はFPGAファブリックで実行されます。 RISC-V SoCは、制御および監視機能をホストします。

ハードウェアを強化するために、PolarFire SoCには、改ざん防止サポートと差動電力分析(DPA)対策を含むセキュリティ対策が組み込まれています。これにより、ビットストリームの抽出を目的としたサイドチャネル攻撃からチップが保護され、クローン作成が防止されます。安全なプログラミングインフラストラクチャを使用することで、自動車メーカーはプログラム可能なFPGAの数を完全に制御できるため、過剰なビルドから保護できます。 PolarFire SoCは、SECDED対応のオンボードセキュア128kBブートフラッシュメモリを使用したセキュアブートもサポートしています。

AI推論モデルおよびその他の貴重なデータ資産を保護する必要があります

このシステムでは、貴重なデータ資産には次のものが含まれます。

- IVN – IVN(「CANバス」)への意図しないアクセスにより、敵が車両を乗っ取る可能性があります

- 運転手と乗客の個人識別情報(PII)–PIIは消費者のプライバシーのために非表示にする必要があります

- OTA – OTAコードまたはデータが破損または乗っ取られた場合、不良または悪意のあるファームウェアが挿入される可能性があります

- AIモデル–推論モデルはIPの盗難や攻撃の影響を受けやすい

- シークレット– IVNメッセージのデジタル署名アルゴリズム(DSA)を確保するには、キーと暗号ライブラリをシールドする必要があります

これらの資産の機密性、整合性、および可用性(CIA)は、設計時に考慮する必要があります。

これらの資産に対する攻撃対象領域と脅威には、次のものがあります。

| 攻撃対象領域 | エクスプロイト |

| アプリケーションとネットワークレイヤー | マルウェア、IVN、OTAを悪用するためのバッファオーバーフロー、PIIを盗む |

| リッチOS | LinuxなどのリッチOSには、攻撃対象領域が大きくなります。フリーでないファームウェアは、不透明性とリスクももたらします。エクスプロイトは、システム全体を停止させたり、攻撃者がリッチOSを介してサイレントに侵入して他の資産を操作したりする可能性があります。 |

| センサー | 「モデルハッキング」または「敵対的機械学習」とは、信頼できないアプリケーションがセンサーメモリにアクセスできる場合、マルウェアがセンサーメモリを混乱させ、ADASの意図しない動作を引き起こす可能性があることです。 |

| センサー | 「サロゲートモデルによる反転」:攻撃者がメモリの読み取りと書き込みを行うことで、推論モデルの入力を制御し、出力を観察できる場合、モデルを再作成できます。彼はそのコピーを使用して、トレーニングデータの傾向と分布を学習したり、将来の攻撃を計画したりすることができます。 |

信頼できる実行環境の例

分離によるセキュリティを提供するTEEは、これらのデータ資産を保護するためのゼロトラストモデルを設計するための優れた対策です。

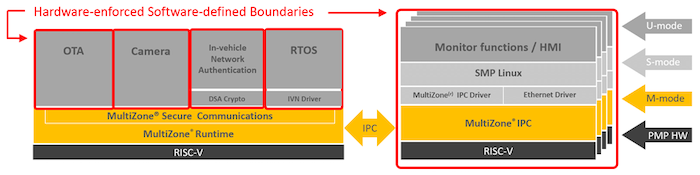

新しいアプローチを採用するTEEは、HexFiveのMultiZone®Securityです。これは、メモリパーティションプリミティブを利用します。すべてのRISC-Vに標準装備されている「物理メモリ保護」PMPまたはArm®の「メモリ保護ユニット」MPU、およびCPUの特権レベル(RISC-の場合はMモードとUモード)複数の安全なコンテナまたはゾーンを作成するためのV、Arm®のハンドラーおよびスレッドレベル)。

PolarFire SoCでのMultiZoneの構成は、図2のようになります。各赤いボックスは、「コンテナー」または「ゾーン」で保護されている機能ブロックを示します。各ゾーン内では、MultiZoneポリシーファイルによって設定された読み取り-書き込み-実行権限に従って、許可され割り当てられたコードのみが指定されたメモリ領域にアクセスできます。割り込みハンドラーは、ゼロトラストモデルに準拠するために、カーネルモードではなくユーザーモード特権でのみ実行されるようにゾーンに割り当てられます。

5つのゾーンは次のとおりです。

- OTA –OTAコードとデータのCIAを保護します

- カメラ-カメラセンサーデータを保護します

- IVN認証– HSMと同様に、このゾーンはDSAのキーと暗号を保護します

- RTOS –IVNを制御します

- Linuxエンクレーブ–Linuxからの障害が封じ込められます

これらのゾーンを図2に示します。

図2。 MultiZoneは、PolarFireSoC上に5つの「ゾーン」を作成します。 MultiZoneのみが、RISC-VのCPUリング0であるMモードで実行されます。各赤いボックスは、ソフトウェアで定義され、ハードウェアで分離されたゾーンです。 。

この構成例は、TEEとそのコンパニオンハードウェアが、キャビン内AIアプリケーションの基本的な安全なプラットフォームを作成する方法を示しています。

TEEは基本レイヤーです

コネクテッドカーの適切なセキュリティ体制には、最低限、次のものを含める必要があります。

- アプリケーションのセキュリティ

- ネットワークセキュリティのための侵入検知防止システム(IDPS)

- 安全なOTA

- 信頼できる実行環境

- セキュリティプリミティブが組み込まれたハードウェア、root-of-trust

私たちの車にTEEを支えることは重要であり、私たちの電話にTEEを持っていることと同じです。これは、スマートフォンよりも車の安全性を高めるための道です。

この記事は、Microchip社のDipteshNandiが共同執筆したものです。

業界記事は、業界パートナーが編集コンテンツに適さない方法でAll About Circuitsの読者と有用なニュース、メッセージ、テクノロジーを共有できるようにするコンテンツの形式です。すべての業界記事は、読者に有用なニュース、技術的専門知識、またはストーリーを提供することを目的とした厳格な編集ガイドラインの対象となります。業界記事で表明されている見解や意見はパートナーのものであり、必ずしもAll AboutCircuitsやそのライターのものではありません。

産業技術