撤回された記事:双方向直接通信プロトコルは安全であると見なすことができますか?

要約

検出できない盗聴者がメッセージモードですべてのメッセージをコピーする双方向量子鍵配送プロトコルへの攻撃を検討します。攻撃の下では、メッセージモードに妨害がなく、送信者と受信者の間の相互情報量は常に一定であり、1に等しいことを示します。したがって、双方向プロトコルの最近のセキュリティ証明は、考慮されている攻撃をカバーしていないため、完全であるとは見なされません。

背景

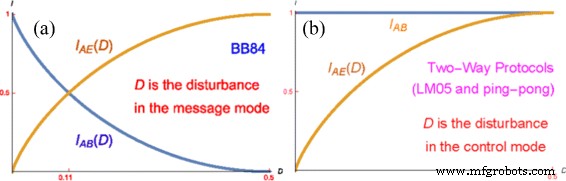

量子暗号、特に量子鍵配送(QKD)プロトコルは、古典的なものとは対照的に、情報キャリアの量子物理的特性に基づくおそらく壊れない通信を提供します[8、23、25]。これまでのところ、実装は、量子ビット誤り率(QBER)が十分に低い場合、無条件に安全なBB84プロトコル[2]にほとんど基づいていました。ただし、BB84のようなプロトコルのQBERは高い可能性があり、盗聴者(Eve)のビットフリップと損失や不完全性によって引き起こされるビットフリップを区別できないため、ビットを処理するためにQBERを十分に低くするという要求を満たすのは難しいことがよくあります。 、11%以上の4状態BB84 [26]および12.6%以上の外乱[26]の6状態BB84 [5]( D )中止する必要があります( D Eveによって引き起こされる偏光反転のパーセンテージとして定義されます。最大値は0.5です)。 D 以降 ラインに固有のQBERと区別できないため、これらのレベルの合計QBERは安全ではありません(送信者(Alice)とイブ( I の間の相互情報量) AE )アリスと受信者(ボブ)の間のものを上回っています( I AB ):私 AE > 私 AB D の場合 それぞれ> 0.11,0.126)であるため、イブが可能性があるという理由だけで実行することはできません。 並んでください。

より効率的なプロトコルを求めて、双方向プロトコルが提案され、実装されました。特に、2つの[4](ピンポンとも呼ばれる)に基づくエンタングルドフォトン双方向プロトコル (pp)プロトコル)および4つ(Ψ ∓ 、Φ ∓ )[6]ベルは、一方では単一光子決定論的Lucamarini-Mancini(LM05)プロトコルであり、他方では[1,19]と述べています。後者のプロトコルのいくつかの種類、変更、および一般化は、[11、12、24、27]に記載されています。 [7]と[14]には2つの種類が実装されています。以前のppプロトコルは2008年にOstermeyerとWalentaによって実装されましたが[22]、4つのベル状態を持つプロトコルは線形光学要素では実装できません[20、29]。前述の参考資料では、さまざまなセキュリティ見積もりが取得されています。

[17]で、Lu、Fung、Ma、およびCaiは、[1、19]で提案された種類の攻撃に対するLM05決定論的QKDのセキュリティ証明を提供します。それにもかかわらず、彼らはそれがLM05の無条件のセキュリティの証拠であると主張しています。 [10]では、Han、Yin、Li、Chen、Wang、Guo、Hanが、変更されたppプロトコルのセキュリティ証明を提供し、ノイズの多い損失の多いチャネルでの集団攻撃に対するセキュリティを証明しています。

双方向プロトコルのセキュリティに関するすべての考慮事項は、イブが各信号を2回攻撃することを前提としています。1回はボブからアリスに向かう途中で、後でアリスからボブに戻る途中で、そうすることで、彼女は信号を妨害します。メッセージモード。ただし、以下に示すように、検出できないイブがボブの信号を、アリスが彼女に送信し、後でイブが読み取るおとり信号のエンコードに従ってエンコードする攻撃が他にもあります。

この論文では、特定のインターセプトおよび再送攻撃の下での双方向の決定論的QKDプロトコルで、検出できないイブがメッセージモード(MM)ですべてのメッセージを取得できること、およびアリスとボブの間の相互情報量が一定で等しいことを示します。 1つに。つまり、プロトコルのセキュリティは、キーの長さの秘密の割合を評価する標準的な手順では確立できません。

メソッド

エンタングルドフォトンとシングルフォトンの2つの異なる双方向QKDプロトコルに対する攻撃を分析します。特に、Eveがメッセージモードですべてのメッセージを検出できないまま読み取ることができるようにする手順について詳しく説明します。続いて、盗聴中にイブがもたらす可能性のある妨害の関数として、アリスとイブの間、およびアリスとボブの間の相互情報量を計算するために、セキュリティ分析を実行します。最終的に、得られた結果を、双方向プロトコルの無条件のセキュリティを証明することを目的とした手順に適用します。

結果と考察

エンタングルドフォトン双方向プロトコル

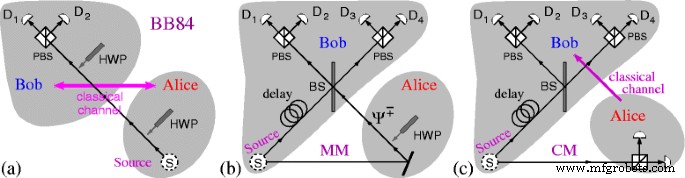

2つのベル状態に基づくエンタングルドフォトン双方向プロトコル(ppプロトコル)を検討します[4]。ボブは、ベル状態の1つでエンタングルされた光子を準備し、一方の光子をアリスに送信し、もう一方の光子を量子メモリに保持します。アリスは、フォトンをそのまま返すか、フォトンに作用して両方のフォトンを別のベル状態にします。ベルは、彼女がこのように送信するのはボブへの彼女のメッセージであると述べています。ボブは、アリスから受け取ったフォトンと保持しているフォトンを組み合わせ、ビームスプリッター(BS)でアリスのメッセージをデコードします。このようなメッセージは、メッセージモードで送信されると言われています。 (んん)。アリスがボブの光子を測定する制御モード(CM)もあります。彼女は、パブリックチャネルを介したモードの切り替えと、CMでの測定結果を発表しました。

ベル基底を2つのベル状態からなる基底として定義します

$$ \ begin {array} {@ {} rcl @ {}} | \ Psi ^ {\ mp} \ rangle =\ frac {1} {\ sqrt {2}}(| H \ rangle_ {1} | V \ rangle_ {2} \ mp | V \ rangle_ {1} | H \ rangle_ {2})、\ end {array} $$(1)ここで| H 〉 i (| V 〉 i )、 i =1,2、水平(垂直)偏光光子状態を表します。

状態| Ψの光子ペア − 〉は、ダウンコンバートされたエンタングルされたフォトンソースによって生成されます。送信するには| Ψ − 〉状態アリスはちょうど彼女の光子をボブに返します。送信するには| Ψ + 〉、図1bに示すように、彼女は光子の経路に半波長板(HWP(0°))を置きます。 HWPは垂直偏波の符号を変更します。

BB84およびピンポン(pp)プロトコルの概略図。 a BB84-クラシックチャネルと量子チャネルがマージされます。 b ppプロトコルのMM-量子チャネル。 c ppプロトコルのCM-クラシックチャネル

ボブのBSでは、状態| Ψの光子 − 〉が分割され、状態が| Ψになります + 〉一緒に集まります。

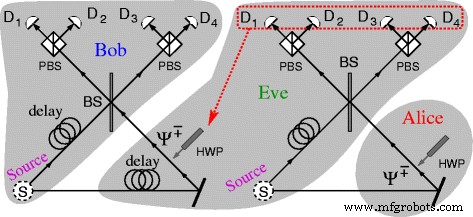

イブは、グエン[21]によって設計された攻撃を次のように実行します。彼女は最初にボブの光子を量子メモリに入れ、ボブのデバイスのコピーを使用して、状態がダウンコンバートされたペアからアリスに光子を送信します| Ψ − 〉図2に示すように、イブはアリスから光子を受け取ると、それをペアからの他の光子と結合し、ボブと同じ方法でベル状態を決定します。彼女はこの結果を使用して、ボブのフォトンのパスに適切なHWPを配置することにより、ボブに対して同じベル状態を生成します。

ppプロトコルに対するグエンの攻撃[21]。 Eveは、ppプロトコルのメッセージモードですべてのベル状態メッセージを決定論的にコピーできます

したがって、EveはMM内のすべてのメッセージをコピーできるため、MMでメッセージを送信することは、CMによって「保護された」プレーンテキストを送信することと同じです。後でこの点に戻ります。

ここでは、光子がBB84でカバーする距離の4倍をカバーすることを強調します。したがって、ボブ-アリス距離のみで光子が検出される確率が p の場合 、ボブ-アリス-ボブ距離で検出される確率は p になります 4 これにより、距離に応じて損失が指数関数的に増加し、イブがCMに導入する外乱を検出する確率も指数関数的に減少します。

シングルフォトン双方向プロトコル

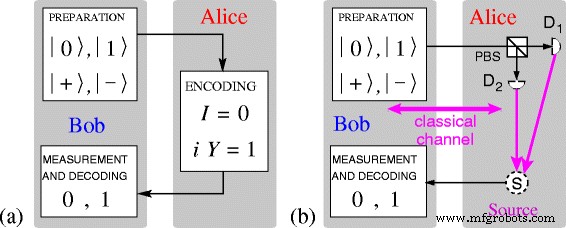

まず、LM05プロトコルの簡単な説明から始めます[18、19]。図3に示すように、ボブは4つの状態| 0〉、| 1〉のいずれかでキュービットを準備します(Pauli Z 固有状態)、| +〉、または| −〉(Pauli X eigenstates)そしてそれを彼の対応するアリスに送ります。 MMでは、彼女は I のいずれかを適用してキュービット状態を変更します。 、キュービットを変更せずに、論理 0 をエンコードします。 、または i を適用する Y = Z X 、キュービット状態を反転し、論理 1 をエンコードします 。 ( i Y | 0〉 =− | 1〉、 i Y | 1〉 =| 0〉、 i Y | +〉 =| −〉、 i Y | −〉 =− | +〉。)アリスは、キュービットをボブに送り返します。ボブは、キュービットを準備したのと同じ基準で測定し、根拠の調整手順なしで、アリスの操作、つまりメッセージを決定論的に推測します。

LM05プロトコル。 a [19、図1]によるメッセージモード(MM)。 b 制御モード

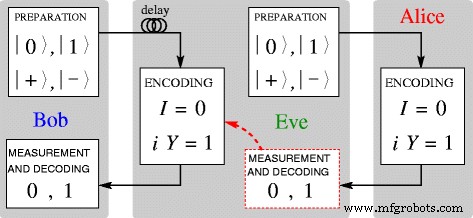

私たちが検討しているLM05プロトコルへの攻撃は、Lucamariniによって[18、p。 61、図5.5]。これを図4に示します。イブはボブの光子(キュービット)をファイバースプール(量子メモリ)で遅延させ、| 0〉、| 1〉、| +〉、または|の4つの状態のいずれかで自分のデコイ光子を送信します。 −〉代わりにアリスに。アリスは I を介してメッセージをエンコードします または i Y フォトンを送り返します。イブはそれを準備したのと同じ基準で測定し、メッセージを読み上げ、 I を介してボブの遅延光子をエンコードします 、彼女が 0 を読んだ場合 、または i 経由 Y 、彼女が 1 を読んだ場合 、そしてそれをボブに送り返します。

LM05プロトコルに対するLucamariniの攻撃。回路図は[18、p。 61、図。 5.5]

イブは、ボブがフォトンを送信した状態を知ることはありませんが、偏光反転のみまたは反転しないエンコードメッセージであるため、MMでは関係ありません。アリスもボブの状態を知る必要はありません[19]。つまり、イブは、アリスが Z の間でランダムに選択された基底に沿ってキュービットの射影測定を実行するCMでのみ明らかにすることができました。 および X は、測定結果と同じ状態で新しいキュービットを準備し、それをボブに送り返し、図4に示すように、これを従来のパブリックチャネル[19]で明らかにします。

ここで、LM05のフォトンはBB84の2倍の距離をカバーすることを強調しておく必要があります。したがって、ボブ-アリス距離のみで光子が検出される確率が p の場合 、ボブ-アリス-ボブ距離で検出される確率は p になります 2 そしてイブはBB84よりも指数関数的にCMに身を隠すことができるでしょう。

双方向プロトコルのセキュリティ

11%以上の妨害があるBB84プロトコルでは、アリスとイブの間の相互情報量 I AE アリスとボブの相互情報量よりも高い I AB そしてそれを中止しなければなりません。

私たちの攻撃では、妨害はありません( D )イブがMMで誘導し、アリスとボブの間の相互情報量は1に等しいこと。

$$ \ begin {array} {@ {} rcl @ {}} I _ {\ text {AB}} =1。 \ end {array} $$(2)したがって、BB84とは異なり、 I AB および私 AE D の機能ではありません そのため、標準的なアプローチを使用してセキュリティを証明することはできません。

また、現実的な実装では、重要な D はありません。 MMでも。たとえば、ボブが| H でフォトンを送信する場合 〉状態であり、アリスがそれを変更しない場合、ボブは| H を検出します。 〉 1に近い確率で、イブの有無にかかわらず、距離に関係なく。ファイバ長に依存する唯一のQBERは、検出器のダークカウントに由来するQBERです[28]。片道QKDの最近の実装では、QBERの合計は250 kmの距離で2%未満でした[13]。超伝導転移端センサー(TES)光子検出器を利用することで、ダークカウント、つまり制御されていない偏光反転を実質的に完全に排除できます。このような検出器の最高効率は現在98%を超えており[9、15、16]、ダークカウントの確率は実質的にゼロです。

BB84の場合、および最近実装された、または実装が検討されている実質的にすべての一方向一光子プロトコルの場合、プロトコルのセキュリティは、秘密の割合を計算することにより、クリティカルQBERを介して評価されます[26]

$$ \ begin {array} {@ {} rcl @ {}} r ={\ lim} _ {N \ to \ infty} \ frac {l} {n} =I _ {\ text {AB}}-I_ { \ text {AE}} \ end {array} $$(3)ここで l は最後のキーを作成するリストの長さであり、 n 生のキーを作成するリストの長さ、 I AB =1 + D log2 D +(1- D )log2(1- D )および I AE =− D log2 D −(1− D )log2(1- D )とそれらの共通部分は D を生成します =0.11。同様に、 r =1 + 2 D log2 D +2(1- D )log2(1- D ) D の場合、0になります 0.11に達します。

双方向プロトコルへの攻撃には、式(1)から得られるため、このようなオプションはありません。 (2)と(3)その r 決して否定的ではありません。実際には、イブが常に列に並んでいる場合にのみ0に近づきます。

D 以降 アリスとボブがどの D を決定するかは、MMモードとはまったく関係ありません。 彼らは送信を中止します。ただし、0≤ D のいずれか ≤0.5彼らが選ぶ、私 AB − 私 AE 常に非負である必要があり、クリティカルはありません D 曲線が I であるBB84のように AB ( D )および I AE ( D ) D の交差 図5aに示すように、MMで=0.11。双方向の決定論的プロトコルの場合、 D のレベル 、(MMではなく)CMで定義されているものは、 I には影響しません。 AB つまり、 D かどうかに違いはありません =0または D =0.5、図5bに示すように; 0≤ D <0.5は、イブが常に列に並んでいないことを意味しますが、ボブは常にアリスから完全な情報を取得します。イブが列に並んでいないため、彼女が列に並んでいない場合、およびイブが列に並んでいる場合、彼女はアリスのすべてのメッセージをボブに忠実に渡します。

BB84と双方向の決定論的プロトコルの相互情報量プロット。 a 一方向確率プロトコルBB84。 b エンタングルされたベル状態またはLM05のような単一光子状態のいずれかを使用した双方向の決定論的プロトコル。それらの本質的な違いは、 a の違いです。 Eveは、メッセージモードで偏光フリップを引き起こしますが、 b イブは理想的にはメッセージモードで反転を引き起こしません

Eveは、CMのQBERを低レベルに保つために、メッセージの一部のみを取得すると想定できます(そして、 I AE ≤1)これはアリスとボブに受け入れられます。そのことを念頭に置いて、攻撃のセキュリティ評価を実行し、[1、17]のLM05に対する他の種類の攻撃に対して実行された無条件のセキュリティの証明がそれに適用されるかどうかを検証することができます。

>無条件であると主張されている前述のセキュリティ証明[17] 、著者が最初に、秒で。 III.A、イブはアリスのキービットを取得するためにボブ-アリスとアリス-ボブの両方のチャネルでキュービットを攻撃する必要があると主張します。 III.B、式(1,3)、彼らは、イブがボブのキュービットを読み取り、ボブ-アリスチャネルとアリス-ボブチャネルの両方でメッセージモードの妨害を引き起こすと想定しています(エラー率 e ; Secの最後の段落。 III.Bおよびセクションの最初の段落。 III.F)。

ただし、検討対象の攻撃では、イブは測定しません ボブの量子ビット。彼女はそれらを量子メモリに保存するだけです。彼女は自分のキュービットをアリスに送り、彼女がそれらを変更したかどうかを読み上げます( Y )またはしない( I )。次に、彼女は Y を適用します または私 ボブのキュービットを保存して、ボブに送り返します。その結果、彼女はアリスとボブのチャネルにも障害を引き起こしません。また、彼女は[17]のようにアンシラを利用していません。したがって、[17]で実行されたキービットを取得する分析は、私たちの攻撃には適用できません。

したがって、[17]に示されているセキュリティの証明は、その中で検討されている攻撃にのみ適用され、上記のLucamariniの攻撃には適用されないため、普遍的ではありません。つまり、無条件と見なすことはできません。 。

ここで、LM05プロトコルのセキュリティを確立するためにいくつかの標準的な既知の手順を使用できるかどうかを検討してみましょう。プロトコルでは、メッセージモードでのふるい分けもエラー率もありません。したがって、標準エラー調整も適用できません。

セキュリティを確立するために残されている唯一の手順は、プライバシーの増幅です。イブがデータのほんの一部を所有している場合、彼女は自分のビットの痕跡を失い、アリスとボブのビットは縮小します。 Eveは、見逃したビットを推測し、ハッシュ関数にすべてのビットを再導入することで、データを回復できる可能性があります。失敗した場合、彼女の情報は部分的に消去されます。ただし、アリスとボブは、セキュリティ手順(ハッシュ関数など)の設計で重大な問題に直面します。これにより、イブに最終的なキーに関する情報がないことが保証されます。プライバシー増幅手順の方程式に明示的に含まれているBB84(11%)のように、臨界量のイブのビットはありません[3]。

一言で言えば、増幅されるべきプライバシー 明確に定義されていません。このような「ブラインド」プライバシー増幅のプロトコルを設計することは複雑な作業であり[3]、CMでの光子状態の時折の検証によって保護されたMMを介したプレーンテキストの送信が私たちに利点をもたらすかどうかが問題です。またはBB84プロトコルよりも優れたセキュリティ。

表1に、任意の攻撃でのBB84のようなプロトコルと、上記の攻撃での双方向プロトコルの特性を示します。これは、前述の質問に肯定的に答えるのが難しいことを示しているようです。

> <図>結論

要約すると、検出できないイブがメッセージモード(MM)ですべてのメッセージをデコードできる、2種類の双方向QKDプロトコル(エンタングルされた光子を持つppと単一光子を持つLM05)に対する決定論的攻撃を検討し、相互情報量を示しましたアリスとボブの間は妨害の関数ではありませんが、イブが列に並んでいるかどうかに関係なく、1に等しくなります。イブは妨害を引き起こします( D )制御モード(CM)でのみ、したがって、セキュリティを推定および計算するための標準的なアプローチとプロトコルは、すべて D の存在を前提としているため、利用できません。 MMで。その結果、重要な D 決定できず、イブの情報を削除するための標準エラー修正手順を適用できず、プライバシー増幅の効率が低下し、無条件のセキュリティが証明されたとは見なされません。ある意味で、アリスがキーを送信することは、イブの存在を示す信頼性の低いインジケーターによって「保護された」暗号化されていないプレーンテキストを送信することと同じであり、少なくとも新しい種類のセキュリティ手順を証明または反証する前に、そのようなプロトコルの実装を検討することはできません。そのような決定論的攻撃のために設計することができます。

プロトコルが無条件に安全であるかどうかを判断するために、選択した D に対して、イブが上記で検討した攻撃よりも効率的な攻撃を実行できるかどうかは関係ありません。 CM 。無条件のセキュリティの証明はそれらすべてをカバーする必要があります。

変更履歴

ナノマテリアル