PLCnext Control 上の OPC UA サーバーで独自のセキュリティ証明書を使用する方法

これは、2018 年 11 月に最初に公開された記事の更新です。

すべての PLCnext Controls には、OPC UA サーバーが組み込まれています。このサーバーには、すべての OPC UA サーバーと同様に、公開キー暗号化を使用してクライアントとの安全な接続を確立するオプションが含まれています。このガイドでは、独自のセキュリティ証明書 (独自の秘密鍵を含む) を使用して、PLCnext Control との安全な OPC UA 接続をセットアップする方法について説明します。

OPC UA サーバー証明書の管理方法に関する一般的な情報については、以下を参照してください。

- OPC UA 設定 PLCnext Engineer の統合ヘルプ システムのセクション

- PLCnext Info Center:

- 組み込み OPC UA サーバー (eUA)

- 証明書による認証。

はじめに

PLCnext Control 組み込み OPC UA サーバーは、OPC UA クライアントとの信頼できる通信を保証するために X.509 証明書を必要とします。使用できる主な証明書の種類は 4 つあります。

オプション 1 – 自動生成された自己署名証明書。

- 必要な証明書は PLC によって自動的に作成されます。

- セットアップが簡単。

- 安全な LAN でのテストや永続的な使用に役立ちます。

オプション 2 – 手動で生成された自己署名証明書。

- オプション 1 に勝る追加のセキュリティ上の利点はありませんが、管理者は証明書の管理をより詳細に制御できます。

オプション 3 – 独自の認証局 (CA) によって署名された証明書。

- オプション 1 と 2 に勝る追加のセキュリティ上の利点はありませんが、より構造化された証明書の管理が可能になります。

オプション 4 – 信頼できる認証局によって発行された証明書

- Symantec や GeoTrust などの信頼できるサードパーティ認証局から証明書を購入する必要があります。これは、すべてのクライアントが信頼できる CA によって署名された証明書を受け入れる必要があるため、パブリック ネットワークまたはその他の安全でないネットワークに推奨されるオプションです。

前提条件

次の手順を正常に実行するには、次のものが必要です。

- 公開鍵暗号と X.509 証明書に関する基本的な知識

- OPC、および(具体的には)OPC UA テクノロジーの基本的な理解

このガイドで説明する手順は、次のハードウェアとソフトウェアを使用して作成されました:

- AXC F 2152 コントローラ、ファームウェア バージョン 2020.6.1

- PLCnext Engineer バージョン 2020.6

- UAExpert バージョン 1.5.1

- データベースが作成済みの XCA バージョン 2.3.0

背景知識

<オール>手順

オプション 1 – 自動生成された自己署名証明書

これは、PLCnext Engineer で新しいプロジェクトを作成するときのデフォルト オプションです。

- YouTube テクニカル サポート チャンネルのビデオにある OPC UA サーバーの設定手順に従います。

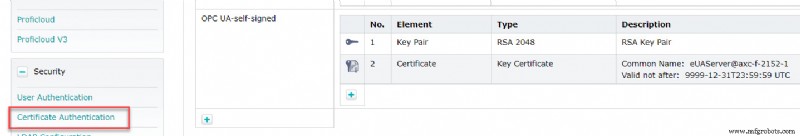

これにより、アイデンティティ ストアに OPC UA-self-signed という名前の自己署名証明書が自動的に作成されます。 、PLC の Web ベースの管理ページの Certificate Authentication で確認できます ウィンドウ (セキュリティ セクション)

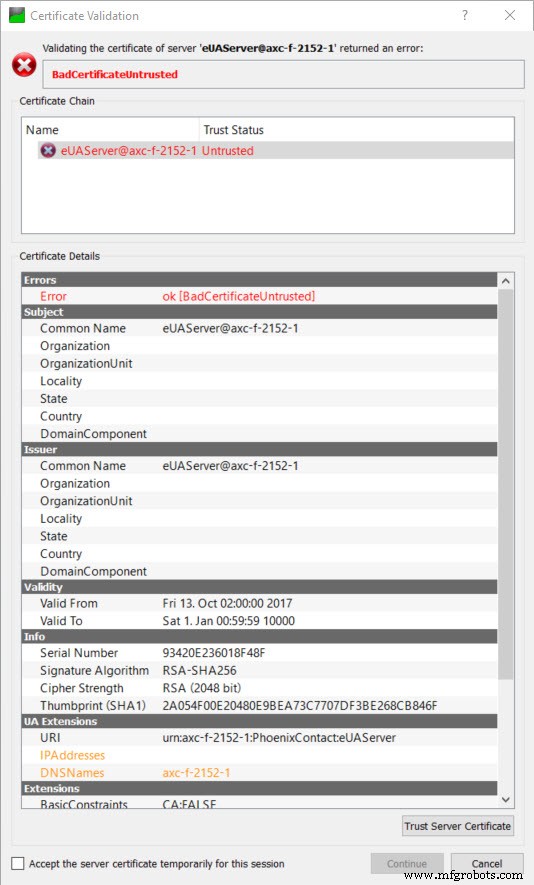

これで、UA Expert から OPC UA サーバーへの接続を確立すると、自己署名証明書の名前「eUAServer@axc-f-2152-1」が表示されます。

証明書は信頼できる CA によって署名されていないため、ユーザーはこの証明書を明示的に信頼する必要があります。

証明書が信頼できることを確認した後、UA Expert は「BadCertificateHostNameInvalid」というエラーを表示する場合があります。これは、OPC UA サーバーへの接続に使用された URL が、証明書の IPAddresses または DNSnames フィールドのエントリと一致しないためです (UA 拡張機能 で確認できます)。 上記のセクション)。これは、対応するエントリを証明書に追加することで修正できます。これは、PLCnext Engineer の OPC UA 設定ウィンドウで実行できます。

UA Expert は、BadCertificateHostNameInvalid エラーを無視してサーバーに接続するオプションを提供しますが、他の多くの OPC UA クライアントは、このエラーが発生すると接続を単に拒否することに注意してください。

オプション 2 – 手動で生成された自己署名証明書

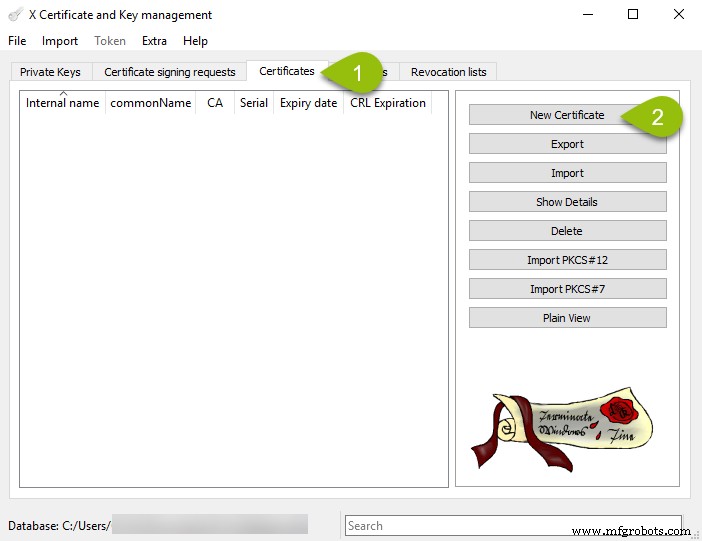

<オール>- メニュー項目「ファイル」でデータベースを開く (または作成する)

- [証明書] タブで、[新しい証明書] ボタンをクリックします。

-

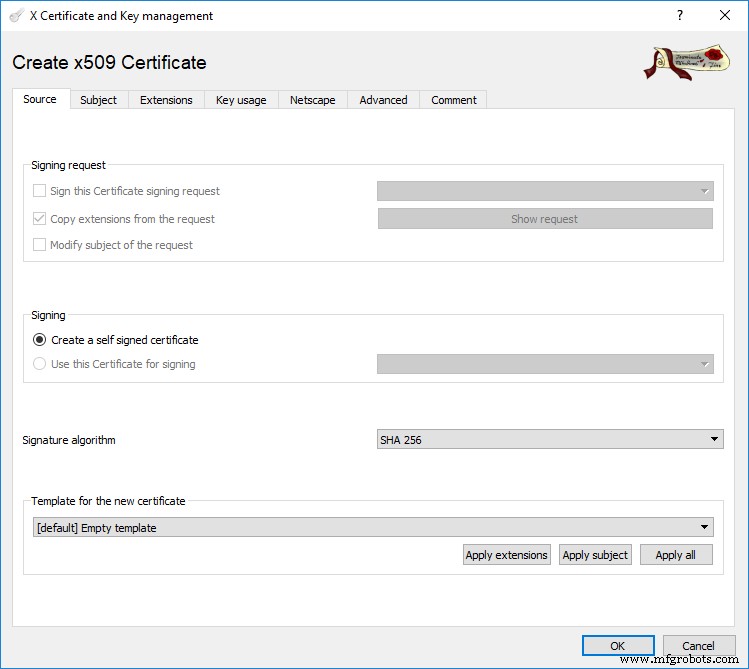

- 次のダイアログ ボックスで、[ソース] タブがアクティブになります。署名オプション「自己署名証明書を作成する」は、デフォルトですでにチェックされているはずです。

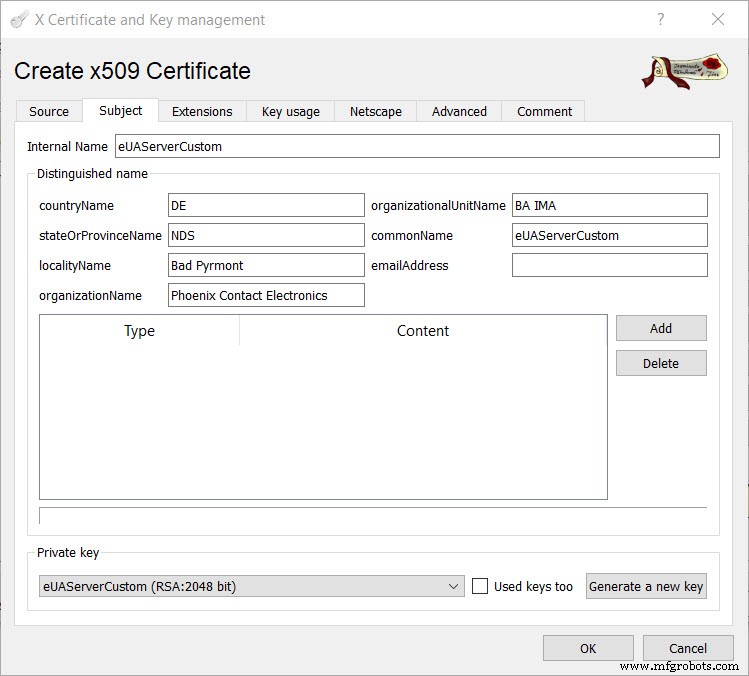

- [件名] タブに切り替えて、フィールドに入力します。以下に例を示します。

-

- [新しいキーを生成] ボタンをクリックします。これにより、この証明書の一意の秘密鍵が生成されます。

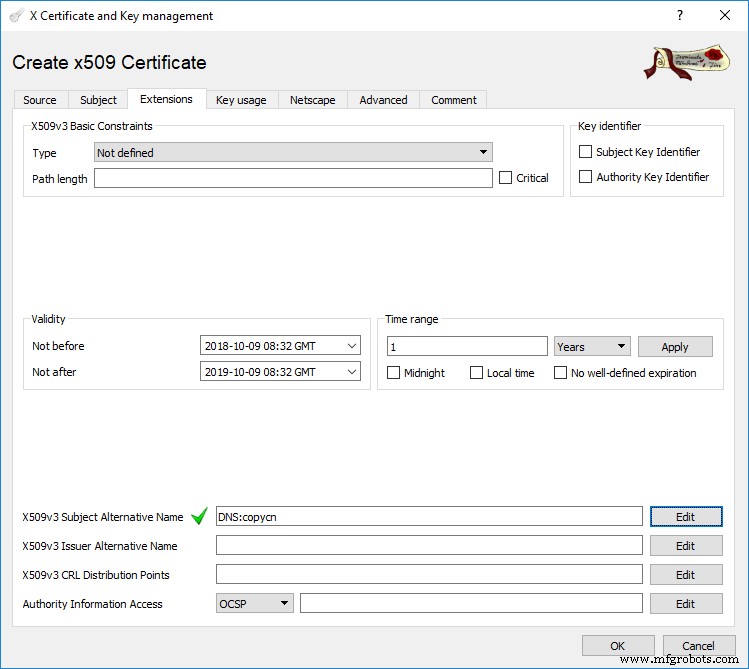

- [拡張機能] タブで、証明書の有効期間を必要な期間に設定し、[X509v3 サブジェクトの別名] フィールドにエントリを入力します。このフィールドを空にすることはできません。これは OPC UA 仕様の要件です。オプション 1 に記載されている IPAddresses フィールドと DNSnames フィールドは、これらのフィールドに対応しています

- .

- [OK] をクリックして証明書を作成します。

- [設定] ボタンをクリックして証明書/キー ファイルを選択し、証明書を読み込みます。既存の鍵ペアと新しい証明書が一致しないことを示すエラーが表示されます。

- [設定] ボタンをクリックし、証明書/鍵ファイルを選択して、秘密鍵を読み込みます。エラーが消えます。

この手動で作成された自己署名証明書を使用して、クライアントを OPC UA サーバーに接続できるようになりました。 UA Expert を使用して接続すると、カスタム証明書の詳細が表示されます。

オプション 3 – 独自の認証局によって署名された証明書。

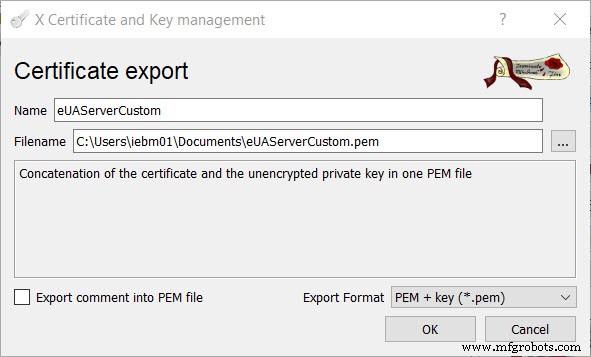

XCA では、独自の認証局 (CA) を作成し、この CA を使用して証明書に署名することができます。必要な追加の手順については、この記事の冒頭で参照したドキュメント「X.509 証明書の作成」で説明されています。 .pem をエクスポートするときは、 ファイルの場合、エクスポート形式は「PEM チェーン (*.pem)」である必要があります。

上記のオプション 2 と同様に、この証明書は OPC UA 構成可能

オプション 4 – 信頼できる認証局によって発行された証明書

この場合、証明書は信頼できる認証局から購入され、署名されています。繰り返しますが、この証明書は OPC UA 構成可能にロードする必要があります ID ストア。 CA が OPC UA クライアントに認識されている場合、OPC UA サーバーへの接続時に警告やエラーは発生しません。

中央サーバーでの証明書の管理

セキュリティ証明書を PLC に手動でロードする代わりに、証明書を OPC UA Global Discovery Server から PLC にプッシュできます。これは、複数の OPC UA サーバーを含むネットワークでセキュリティ証明書を管理する場合に役立ちます。

このトピックについては、別の投稿で取り上げます。

産業技術