信頼できる実行環境:使用中のデータを確実に保護する

組織がマルチクラウド、ハイブリッド クラウド、およびエッジ コンピューティングをますます採用するにつれて、そのアプリケーションは、さまざまな環境で機密性の高いユーザー データを追跡、保存、分析します。アプリケーションを使用する個人のコンプライアンスとプライバシーを確保するために、データはそのライフサイクルを通じて保護される必要があります。

ファイルシステムとストレージ ドライブを暗号化し、SSH プロトコルを使用して、保管中のデータと転送中のデータを盗まれても安全に保ち、暗号化キーなしでは役に立たないようにします。ただし、使用中のデータは通常、暗号化されておらず、攻撃や悪用に対して脆弱です。

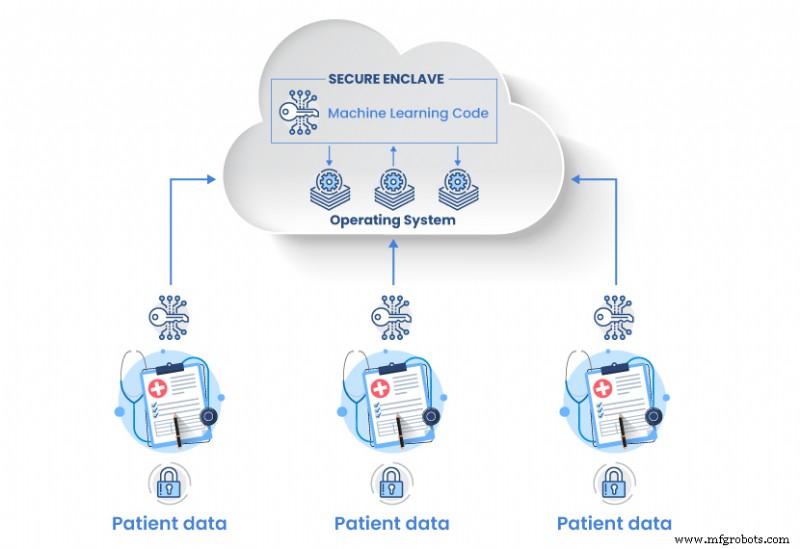

実行時にアプリケーションとデータを保護するために、開発者はますます信頼できる実行環境に注目しています。 、しばしば「セキュア エンクレーブ」と呼ばれます。

信頼できる実行環境とは?

Trusted Execution Environment(TEE)は、CPU で暗号化されたメモリ内の隔離されたプライベート エンクレーブです。 ハードウェア レベルで使用中のデータを保護するために使用されます。

機密データがエンクレーブ内にある間、許可されていないエンティティ 削除したり、変更したり、データを追加したりすることはできません。エンクレーブのコンテンツは外部から見えずアクセスできないままであり、部外者や内部者の脅威から保護されています。

その結果、TEE は以下を保証します:

- データの完全性

- コードの整合性

- データの機密性

ベンダーと基盤となるテクノロジーに応じて、TEE は次のような追加機能を有効にできます。

- コードの機密性 – 知的財産と見なされるアルゴリズムの保護

- 認証された起動 – 検証済みのプロセスのみを起動するための承認または認証の実施

- プログラマビリティ – メーカーまたはその他の安全なソースからの TEE プログラミング コードへのアクセス

- 証明 – 改ざん防止のためのエンクレーブの起源と現在の状態の測定

- 回復可能性 – TEE が危険にさらされた場合に備えて、以前の安全な状態にロールバックします。

これらの機能により、開発者はアプリケーションのセキュリティを完全に制御し、オペレーティング システム、BIOS、およびアプリケーション自体が侵害された場合でも機密データとコードを保護できます。

セキュア エンクレーブの仕組み

TEE の仕組みを理解するために、Intel® Software Guard Extensions (SGX) を調べてみましょう。

インテル® SGX を使用すると、アプリケーション データは信頼できる部分と信頼できない部分に分割されます。コードの信頼できる部分は、保護されたエンクレーブ内でアプリケーションを実行するために使用されます。 CPU は、それを要求するエンティティの権限に関係なく、エンクレーブへの他のすべてのアクセスを拒否します。処理されると、信頼できるデータは TEE 内に保持され、エンクレーブ外のアプリケーションに提供される情報は再び暗号化されます。

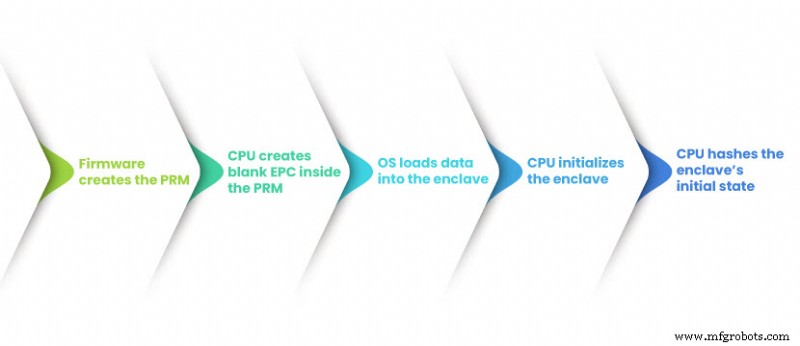

エンクレーブは、メモリ ページの作成と追加、およびエンクレーブの初期化、削除、または測定を可能にするハードウェア コマンドによって作成およびプロビジョニングされます。

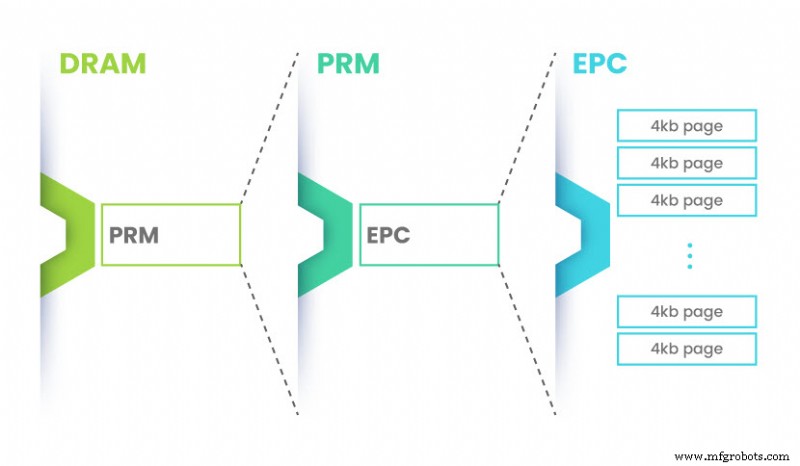

プラットフォームのファームウェアは、構成設定を使用して TEE の領域を設定します。拡張機能が有効になると、CPU は DRAM のセクションをプロセッサ予約メモリ (PRM) として予約します。 PRM サイズは、ファームウェア ツールを使用して指定できます。

次に、CPU は、モデル固有のレジスタ (MSR) のペアを設定することによって、PRM を割り当てて構成します。次に、エンクレーブ ページ キャッシュ (EPC) が PRM 内に作成され、ベース アドレス、エンクレーブ サイズ、およびデータ セキュリティ情報を含むメタデータが含まれます。

最後に、CPU はエンクレーブの初期状態の暗号化ハッシュを作成し、その後の他の状態をログに記録します。このハッシュは、後で暗号化キーとハードウェア ルート オブ トラストによる証明に使用されます。

初期化されると、エンクレーブはユーザー アプリケーションをホストできます。

信頼できる実行環境の安全性

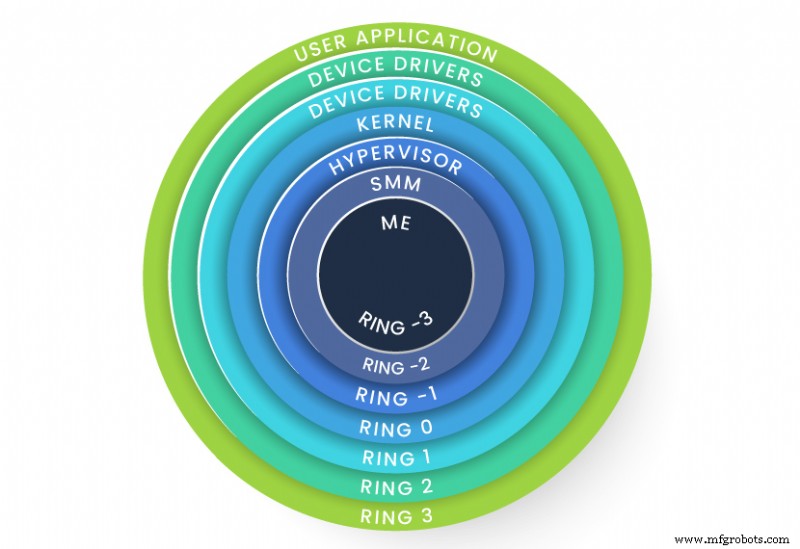

TEE の安全性を最もよく説明するには、まず CPU の特権のリングに対処する必要があります。 .

暗号化キーは、従来、アプリケーション内のリング 3 レベルに格納されていました。このモデルは、アプリケーション内で保護されているシークレットが危険にさらされると危険にさらします。

最新のアーキテクチャでは、特権の輪はカーネルとハイパーバイザーを超えて、システム管理モード (SMM) と管理エンジン (ME) にまで及びます。これにより、CPU は TEE が使用するメモリを保護し、攻撃面をハードウェアの最下層に減らし、最高レベルの特権以外のすべてへのアクセスを拒否できます。

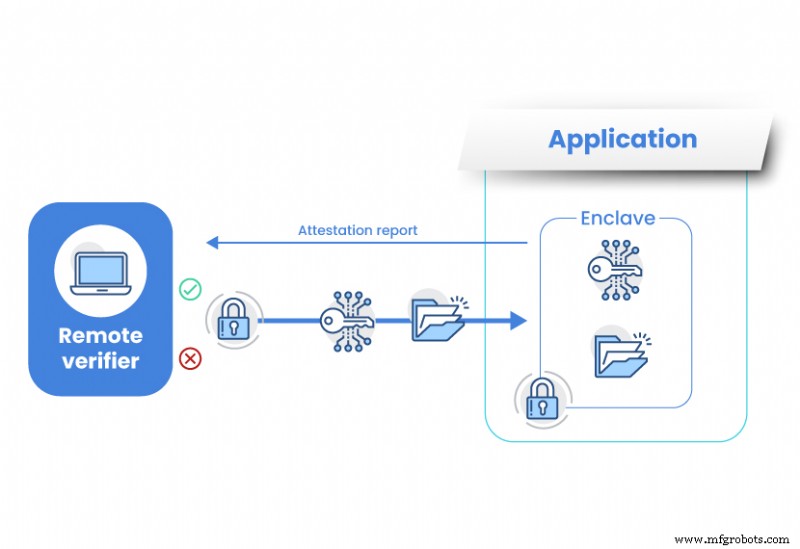

TEE の機能とセキュリティのもう 1 つの鍵は、認証です。 .証明を通じて、データが共有される前に、プラットフォーム全体とエンクレーブが測定および検証されます。

たとえば、エンクレーブは、それ自体または同じプラットフォーム上の別のエンクレーブからのローカル レポートを要求し、そのレポートをデータのチェックと検証に使用できます。同様に、リモート検証者は、エンクレーブから機密データを要求する前に、構成証明レポートを要求できます。信頼が確立されると、外部関係者には見えない安全なチャネルを通じてセッション キーとデータを共有できます。

暗号化されていないシークレットは TEE から決して離れないため、セキュア エンクレーブは以下からデータを保護します:

- ホスト上のその他のアプリケーション

- ホスト OS またはハイパーバイザー

- システム管理者

- サービス プロバイダ

ハードウェアに物理的にアクセスできるインフラストラクチャ所有者やその他のエンティティでさえ、データにアクセスできません。

Confidential Computing のセキュア エンクレーブ

さまざまなクラウド環境でプライベート ワークロードの安全かつ標準化された処理を可能にするために、Linux Foundation は Confidential Computing Consortium (CCC) と呼ばれるコミュニティを 2019 年に設立しました。CCC のメンバーは、創設以来、クラウド コンピューティングの採用を加速し、オープン コラボレーションを可能にするために取り組んできました。

それらが提供する高レベルのデータ保護のおかげで、ハードウェア ベースのセキュア エンクレーブがこのイニシアチブの中核となっています。

TEE によってサポートされるコンフィデンシャル コンピューティングを通じて、組織はアプリケーションの使用中に単一の暗号化キーからワークロード全体まですべてを保護できます。

Confidential Computing を採用すべき理由

今日、秘密はパスワードをはるかに超えており、医療記録や生体認証データなどの機密性が高くかけがえのない情報が含まれています。

Confidential Computing は、このデータを保護し、財務上の損失や評判の低下を防ぐことで、企業に競争上の優位性を提供します。ただし、この進化するテクノロジーには他の使用例があります。

マルチパーティ計算

コンフィデンシャル コンピューティングを使用すると、組織は、その基盤となるコード、知的財産、またはクライアントの個人情報をパートナーに公開することなく、複数のソースからのデータを処理できます。競争であろうとなかろうと、政府機関、医療機関、または研究機関は、この機能を活用して、フェデレーテッド ラーニングの目的で協力し、洞察を共有できます。

金融と保険

Confidential Computing を活用して、金融機関はマネー ロンダリングなどの不正行為を防止します。銀行は疑わしい口座をネットワーク内外の別の銀行と共有して監査し、誤検出の可能性を最小限に抑えることができます。

保険会社は、詐欺を防止するために同様のアプローチを使用できます。パターン認識のために、疑わしい主張を互いに共有できます。機密データをエンクレーブに格納し、データ レコードを異なるソース間で共有することで、プロセスで機密情報が漏洩することなく結果を取得できます。

結論

Confidential Computing の進化に伴い、セキュリティを強化するためのエンタープライズ ツールが常に開発されています。これにより、クラウド コンピューティングの採用、成長、およびセキュリティが促進され、その可能性が最大限に引き出されます。

Trusted Execution Environment は、実行中の機密データとコードを前例のない方法で保護することにより、組織がセキュリティ体制を強化し、将来に備えたテクノロジーを今日活用できるようにします。

クラウドコンピューティング

- ビジネスにおけるビッグデータとクラウドコンピューティングの使用

- エッジコンピューティングの概要とユースケースの例

- Kontron:過酷な環境で使用するための40ギガビットイーサネットスイッチ

- IoT採用におけるサイバーセキュリティとプライバシーの確保

- COVID-19の時代におけるフリートドライバーの保護の確保

- 機械の耐久性を確保する上での保護の役割

- 大学はリアルタイム分析を使用して学生を安全に保ちます

- 企業組織全体のCIユースケース

- すべての製造会社がビッグデータを使用する必要がある5つの理由

- 英国のメーカーはインテリジェントな自動化を使用して生産性を高めることができます

- 一般データ保護規則(GDPR)ガイド