フォグコンピューティングのベストセキュリティプラクティス

シスコはここ数年、スケーラブルで信頼性が高く、費用対効果の高いIoTアーキテクチャの不可欠な要素としてフォグコンピューティングを提唱してきました。 Cisco IOxに基づく産業用IoTソリューションを開発することにより、「モノ」から発生するデータを、OTインフラストラクチャのエッジに配置されたIIoTルーターおよびスイッチでローカルにフィルタリング、分析、および操作できます。エッジでデータを処理するには、フォグコンピューティング環境内で発生するセキュリティとプライバシーのベストプラクティスの開発が必要です。これは、Cisco IOxデバイスを介して転送されるデータを保護するだけでなく、数百から数千のIIoTデバイスで実行される可能性のあるフォグコンピューティングデータとアプリケーションを保護することでもあります。

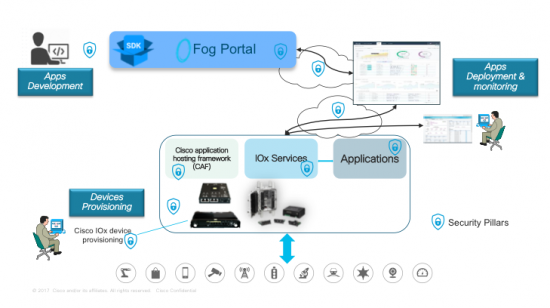

セキュリティは、単一の機能、メカニズム、またはプロトコルではありませんでした。これは、家を建てるときのように、強力な基盤を必要とする多層のスキームです。フォグコンピューティングの展開の各フェーズ(図1を参照)を通じて、Cisco IOSネットワークサービスとIOxコンピューティングの両方のベストセキュリティプラクティスを組み合わせることで、基盤が確立されます。

次の4つのセキュリティの柱に基づいてこの基盤を構築すると、ITおよび運用管理者がデータの整合性を確保するのに役立ちます。

CiscoIOxセキュリティの柱

アクセス制御

アクセス制御

フォグコンピューティング環境でのアプリケーションの展開と管理により、ロールベースのユーザー認証が必要になる場合があります。これにより、ネットワークマネージャーとアプリケーションマネージャーが別々にタスクを実行できるようになります。

- FogDirectorまたはIOxLocal Managerを介してIOxアプリケーション管理タスクを実行するアプリケーションマネージャー認証(つまり、アプリケーションのインストール/アップグレード、開始/停止、検証、および監視)は、Enterprise Radiusサーバーを介して検証できるため、ログインアクセスを制限して不正を防止しますユーザー。

- 特権IOSネットワークマネージャーは、デバイスのプロビジョニング(つまり、IOxネットワークのインターフェイス構成とトラブルシューティング、Guest-OSの開始/停止、ログインアクセス)などのネットワークパフォーマンス操作を、適切なリモートまたはオンサイトで実行できます。ログインや場所ではなく、役割」。

完全性

完全性

Cisco Industrial IOTデバイスのハードウェアとソフトウェアの整合性については[強化]で説明しましたが、フォグコンピューティング環境では、IOxプラットフォームのセキュリティの堅牢性を確保するために次のような追加機能が必要です。

- Cisco IOSまたはコンピューティングモジュールイメージにバンドルされ、Cisco ACT2チップセットのトラストアンカーモジュール(TAM)機能を活用するデジタル署名されたGuest-OSソフトウェアは、オペレーティングシステムの整合性を確保するのに役立ちます。

- Dockerとしてデプロイされたアプリケーションの分離、IOxコンテナアプリケーションの構築時にDockerツールチェーンを活用する、Platform as a Service(PaaS)、Linuxコンテナ、または仮想マシン(CGR 1000 Computeモジュールのみ)、リソースとアプリケーションを保護します。

- アプリケーション署名の検証。アプリケーションをデプロイするときにソースのIDを検証します。 RSA秘密鍵(PEM形式)に基づくトラストアンカーを利用して、署名されたアプリケーションのパッケージに含まれるパッケージとx509クライアント証明書(PEM形式)に署名する場合があります。署名されたアプリケーションのインストールの義務付けは、制御されていないコードを回避するために、すべてのIOxツール(IOxclient、IOx Local Manager、およびFog Director)を介して管理されます。

- OAuth APIを介した安全な委任アクセス。アプリケーションがユーザー名やパスワードにアクセスすることなく、ユーザーに代わってAPIへのアクセスを認証します。

- Pluggable Authentication Module(PAM)メカニズムにより、開発者は高水準アプリケーションプログラミングインターフェイス(API)を通じて複数の低水準認証スキームの恩恵を受けることができます。

データの機密性とプライバシー

データの機密性とプライバシー

フォグノードは、新しいIR829Mの組み込みフラッシュまたはmSATASSDドライブのいずれかにデータをローカルに保存する必要があるアプリケーションを実行する場合があります。最近のIOxリリースでは、証明書、キー、およびユーザーデータをデバイスに安全に保存するセキュアストレージサービス[SSS]機能が追加されました。ユーザーとアプリケーションは、RESTベースのAPIを介してホストで実行されているSSSサービスにアクセスできます。これにより、アプリケーションはデータの暗号化を行うことができます。さらに、アプリケーション開発は、追加の保護のために、よく知られたLinuxサービス(Cgroups、SMACK、SELinux、名前空間機能など)の恩恵を受けることができます。

データは保護が必須であるだけでなく、IOx制御コマンド(つまり、アプリケーションの開始/停止、インストール/アンインストール)は、SSL / TLSを介して達成される機密性を要求します。これにより、IOxデバイスにプッシュされるすべてのファイルのネットワークファイル転送を含む、Fogデバイスと管理サービス間のトラフィック保護が保証されます。さらに、Cisco IOSネットワークサービス構成(IPsec VPN、VRF、VLANなど)を活用するベストプラクティスを介してデータトラフィックを保護および/または分離することをお勧めします

脅威の検出と軽減

IOxアプリケーションを介した分散ネットワークトラフィック分析は、フォグコンピューティングのもう1つの側面です。たとえば、[Sentryo]のようなパートナーは、IE 4000シリーズのポートミラーリングやIR800シリーズのIPトラフィックエクスポートなどの機能を活用して、トラフィック分析ソフトウェアエージェントを提供し、CiscoIOxデバイスを介した送受信トラフィックフローを分析します。

運用管理者は、アプリケーションの動作の潜在的な異常を検出し、さらに分析して容量を計画するために測定値を記録する必要があります。 Cisco IOx LocalManagerおよびFogDirectorツールまたはAPIを使用すると、IOxアプリケーションのプロファイリングで消費されたコンピューティングリソースを追跡できます。これは、DNA-C、IoT FND、またはKineticのGMMで行われた最新の開発によって提供される、Cisco IOxデバイスのプロビジョニングと管理の自動化によって補完され、IOxデバイス全体のセキュリティポリシーを維持しながら拡張を可能にします。

組織が直面しているその他のセキュリティ上の課題をお知らせください。6月10日からCiscoLive Orlando World ofSolutionsとIOxDevnetZoneにアクセスしてください。 – 14 th 、2018年にすべてのセキュリティ上の懸念について話し合います!

モノのインターネットテクノロジー