研究者は、不可視のマントを備えた磁性ナノ構造を設計しました。 目に見えないマントの強度を注意深く調整することで、小さな磁気ビット構造の高速化を実現できます。 高性能のソリッドステートデータストレージおよびロジックアプリケーションの場合、研究者はスピンベースのデバイスに焦点を当てています。有望なアプローチの1つは、小さなスキルミオンまたは磁壁によってビットをエンコードすることです。これらは、レーストラックベースのデバイスの電流によってシフトされる可能性があります。 物理学者にとって、磁性は主に原子内の電子の回転運動に関連しています。電子は原子核の周りを周回し、自身の軸を中心に回転します

新しいディープラーニングモデルは、マンモグラムの乳房組織を分析し、密度の評価を正確に推定します。 これらの評価は、乳がんの独立した危険因子です。 このモデルは1つのマンモグラムを処理するのに1秒もかからず、病院全体で簡単にスケーリングできます。 米国では、乳がんによる死亡率は、肺がん(女性)を除いて、他のどの種類のがんよりも大幅に高くなっています。乳がん.orgによると、米国の女性の約12.4%が、生涯にわたって浸潤性乳がんを発症しています。 マンモグラフィは、低倍率のX線を利用して、スクリーニングと診断のために人間の乳房を分析する方法です。ただし、組織が密集していると、マンモグラ

研究者は初めて、水素または水への暴露によって引き起こされたニッケル基合金の微細な亀裂の3D画像をキャプチャする技術を開発しました。 エンジニアが材料寿命を延ばした微細構造を開発するのに役立ち、修理や交換のコストを節約できます。 金属合金の微小破壊は肉眼では見ることができませんが、水素や水にさらされると他の領域に広がる可能性があり、原子力発電所、電気化学、水素貯蔵技術、橋や高層ビルなどの構造物に深刻な問題を引き起こします。 通常、合金の水素脆化(HE)は、予期しない破壊と延性の喪失によって示され、材料の故障の範囲が拡大し続けます。 HEの強度は金属強度とともに増加するため、高度な合金(

研究者は、情報を高速で送信するために、雲の穴を爆破したいと考えています。 これを行うために、彼らは超短高強度レーザーフィラメントを使用します。 このテクノロジーは大気に悪影響を与えません。 今日の長距離情報は、電波(衛星経由)または地下光ファイバーのいずれかによって送信されます。しかし、情報の流れは年々大幅に増加しており、まもなく電波だけでデータを送信するだけでは日々の需要を満たすことができなくなります。 電波は(レーザーに比べて)波長が長いため、転送されるデータの量が制限されます。また、利用可能な周波数帯域は限られており、次第に高価になります。 そのため、研究者は現在、無線周波

新しいモデルは、感染性の種子が脳の不均一な構造を介してどのように拡散するかを調べます。 研究者は、成人の脳のMRIスキャンを使用して、2Dと3Dの両方で高解像度のシミュレーションを作成しました。 これらのシミュレーションは、多くの神経変性疾患で観察される損傷のパターンを再現します。 加齢に伴う神経変性疾患は、多面的で複雑な病状です。ほとんどの場合、それらの成長は、プリオンとして知られる特定のタンパク質凝集体の進行と密接に関連しています。 プリオンは感染性の種子であり、タンパク質の凝集と誤った折り畳みの連鎖反応を引き起こし、コンフォメーションの自己触媒作用を引き起こします。徐々に、これ

セキュリティの脅威の数は日々増加しており、高速有線/無線ネットワークの安全性と信頼性が低下しています。 メリーランド大学で実施された調査によると、ハッカーは平均39秒ごとにインターネットに接続されたデバイスを攻撃し、毎年アメリカ人の3分の1に影響を与えています。安全でないユーザー名とパスワードは、攻撃者に成功の可能性を高めます。 ネットワークハッキングの試みを最小限に抑え、WiFiの脅威に対処するために、さまざまな種類のネットワークセキュリティ対策が開発されています。それらの対策の1つは、ネットワークセキュリティキーです。 ネットワークセキュリティキーとは正確には何ですか? ネットワーク

今日の企業の世界では、セキュリティが最も一般的な問題になっています。毎日、攻撃者がどのようにコンピュータシステムをハッキングし、すべての重要な情報を盗んだかについて聞いています。 2019年には、米国で1,473件のデータ侵害が報告され、1億6,400万件を超える機密レコードが公開されました。 2020年上半期には、データ侵害の数は540件に達しました。— Statistaレポート 多くの大企業は、セキュリティの弱点と脆弱性を検出するために、独自のシステムで許可されたシミュレートされたサイバー攻撃を実行しています。これは、侵入テスト(略してペネトレーションテスト)と呼ばれるものです。基

クラウドコンピューティングは、インターネットを介したさまざまなサービスの提供です。これらのサービスには、サーバー、ネットワーク、データベース、ストレージ、ソフトウェア、分析、インテリジェンスが含まれます。 言い換えれば、クラウドコンピューティングはITインフラストラクチャをユーティリティに変換します。インターネットを介してインフラストラクチャに接続し、リソースをオンプレミスにインストールまたは保守することなくリソースを使用できます。 クラウドテクノロジーを使用すると、使用したサービスに対してのみ料金を支払い、アプリケーションまたはサービスをより効率的に実行し、ビジネスニーズの変化に応じて拡

テクノロジーとは、ガジェットやギズモだけではありません。非常に広範で深い定義があります。 「テクノロジー」という用語は、ギリシャ語の「 teckne 」に由来します。 」(芸術または工芸に関連する)および「ロジア」(研究に関連する)。これらの2つの単語の組み合わせ、 teknologia 、体系的な治療を意味します。 過去2世紀にわたって、「テクノロジー」という用語の使用は大幅に変化しました。 1940年代までに、「テクノロジー」とは工業芸術の研究だけでなく、すべての機械、工具、器具、武器、通信および輸送装置、および人間がそれらを構築して使用するスキルを指していました。 より広義には、

情報技術の分野では、システム設計には、特定の要件を満たすためのシステムのアーキテクチャ、インターフェイス、モジュール、およびデータを決定するプロセスが含まれます。これは、製品/サービス開発の効率を改善し、優れたユーザーエクスペリエンスを実現するための重要なプロセスです。 毎日何百万人ものユーザーにサービスを提供するアプリケーションがあるとします。サーバー側では、このような大量のリクエストを処理するための優れたエンジニアリングが必要です。データベースに問題がある場合やハードウェアに障害が発生した場合でも、サーバー要求が失敗することはありません。 ただし、バックエンドまたはフロントエンドが正しく

データセンターは、民間企業や政府がアプリケーションやデータを保存および共有するために使用する物理的な施設です。ほとんどの企業は、IT運用を最適に実行するために、データセンターの信頼性とセキュリティに依存しています。 ただし、すべてのデータセンターが同じであるとは限りません。それらの設計は、共有情報とアプリケーションの配信を可能にするストレージとコンピューティングリソースのネットワークに基づいています。 ENIACなどの1940年に開発された初期のデータセンターは、適切に機能するために大量の電力と特別な環境を必要としました。それらは高価であり、主に軍事目的で使用されていました。 1990年

NEMS(NanoElectroMechanical Systemの略)は、電気的および機械的機能をナノスケール、つまり100ナノメートル以下で統合するデバイスです。 これらは、MEMS(MicroElectroMechanical System)に続く高度な小型化であり、通常、サイズが1〜100ナノメートルのコンポーネントを処理します。 NEMSにはいくつかの魅力的な属性があります。マイクロ波範囲の基本周波数、アトニュートンレベルの力感度、ヨクトカロリよりはるかに低い熱容量、フェムトグラム範囲のアクティブ質量、個々の分子レベルの質量感度へのアクセスを提供できます。リストは続きます。 N

データサイエンスは、科学技術と計算アルゴリズムを使用して、構造化データと非構造化データから貴重な洞察と知識を収集する学際的な分野です。 これには、数学、統計、統計モデリング、コンピューターサイエンス、データベーステクノロジー、プログラミング、予測分析、信号処理、人工知能、機械学習、ニューラルネットワーク、信号処理、その他多くの高度なプロセスが含まれます。 データサイエンスは、21世紀で最も急速に出現している分野の1つになりました。その応用分野は非常に広く、包括的です。 今日、1000以上の組織と民間施設が個別に協力して、社会で最も困難な問題のいくつかに取り組んでいます。彼らの研究の利点は

コンピュータウイルスは、所有者の許可なしにコンピュータにアクセスするために意図的に作成されたマルウェアプログラムです。これらの種類のプログラムは、主にコンピュータデータを盗んだり破壊したりするために作成されています。 ほとんどのシステムは、プログラムのバグ、オペレーティングシステムの脆弱性、および不十分なセキュリティ慣行が原因でウイルスを検出します。ウイルス対策およびセキュリティスイートソフトウェアを分析および評価する独立した組織であるAV-Testによると、毎日約560,000個の新しいマルウェアが検出されています。 コンピュータウイルスにはさまざまな種類があり、その発生源、拡散機能、保

クラウドコンピューティング技術の進歩のおかげで、サービスとしてのソフトウェア(SaaS)企業は最近驚異的な速度で成長しています。最も効率的な方法でアプリケーションをホストし、インターネットを介して顧客が利用できるようにします。 B2B SaaSとは、ソフトウェア(アプリケーション、プラグイン、拡張機能)をサービスとして他の企業に提供する企業を指します。彼らのサービスは、企業がより効率的かつ効果的に運営できるように設計されています。 現在、世界中で11,000を超えるSaaS企業が運営されています。ビジネスに最適な企業を選択できるように、優れたサービスを提供する最高のB2BSaaS企業をいく

マルウェア(悪意のあるプログラムとも呼ばれます)は、デバイスやデータに危害を加えることを目的として作成されたプログラムです。それは目的を念頭に置いて作成されています。目的は作成者の想像力に限定されていますが、ほとんどの悪意のあるプログラムは、データ、資格情報、および支払い情報を盗むために作成されています。 マルウェア攻撃は、iPhone、Androidスマートフォン、Macbook、Windows PC、さらにはLinuxを含む、あらゆる種類のデバイスやオペレーティングシステムで発生する可能性があります。 SonicWall Capture Labsによると、毎年50億を超えるマルウェア攻

量子ファイナンスは経済物理学の一分野であり、経済学の複雑な問題を解決するために理論と技術を適用することを含む異教の学際的な研究分野です。 金融問題、特に非線形ダイナミクス、不確実性、または確率過程を扱う問題に量子技術を実装することは、先発者にとって非常に有益です。市場の変動に対するより迅速な対応、より正確なリスク分析、および顧客エンゲージメントを改善するための行動データの採用は、量子コンピューティングが今後数十年間に提供できる特定の利点の一部です。 量子金融システムが本物である可能性があるかどうか疑問に思っているなら、答えはイエスです。一部の人にとっては空想科学小説のように聞こえるかもしれ

この記事では、国際電気標準会議(IEC)によって指定されたさまざまなEV充電モードについて説明します。 EV市場のニーズに応えるために国際規格が開発されています。世界的なEVの普及は、EV市場の安全性、信頼性、相互運用性の問題に対処できる確立された国際規格に依存しています。 この記事では、国際電気標準会議(IEC)によって指定されたさまざまなEV充電モードについて説明します。これらのモードは、電気自動車の導電性充電システムを扱うIEC61851規格で指定されています。この規格では、モード1、2、3、および4と呼ばれる4つの異なる充電モードについて説明しています。 IECは、EV充電技術の

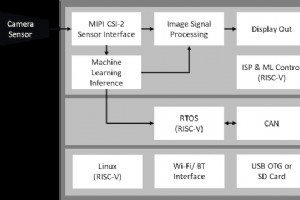

この記事では、TEEとFPGA SoCの使用が車両内でどのように機能するかを示すことにより、信頼できる実行環境(さまざまな接続デバイスですでに使用されている)について説明します。キャビンAI。 この記事のパートI「コネクテッドカーのTrustedExecution Environments(TEE)」では、Trusted Execution Environment(TEE)が携帯電話やその他のコネクテッドデバイスで重要な機能を保護するために広く使用されている一方で、コネクテッドカーでの採用は少ないと説明しました。 TEEの欠如は、システムの脆弱性を生み出す可能性があります。パートIIでは、キ

この記事では、高電圧半導体スイッチ、電力変換器、マルチレベルの複雑な電力段など、EV充電器を駆動する半導体技術について説明します。 電気自動車(EV)の数が増えるにつれ、これまで以上に速く車両を充電できる、よりエネルギー効率の高い充電インフラストラクチャシステムを作成する必要性が高まっています。新しいEVは、以前のEVよりも範囲が広く、バッテリー容量が大きいため、急速充電の要件をサポートするための高速DC充電ソリューションの開発が必要です。 150kWまたは200kWの充電ステーションがEVを最大80%充電するのに約30分かかります。これは、約250kmを移動するのに十分な電力です。コンバイ

産業技術